Протокол LDAP: настройка SSO провайдера FreeIPA (ALD Pro)

Если ваша организация имеет LDAP каталог своих пользователей, то теперь вы можете использовать провайдер идентификации FreeIPA (ALD Pro) для доступа к платформе МТС Линк.

Инструкции для других протоколов и провайдеров идентификации:

На текущий момент функционал находится в стадии тестирования и постепенного релиза. Если вы хотите получить ранний доступ, пожалуйста, обратитесь к персональному менеджеру или в службу технической поддержки. |

Перед началом настройки рекомендуется установить пакет ldap-utils для ОС семейства Linux или аналогичное ПО для ОС семейства Windows/Mac OS X. |

Подготовка к настройке

Для настройки функционала вам понадобится поисковый пользователь:

поисковый пользователь должен иметь доступ к атрибутам и группам пользователей при просмотре всего каталога. Осуществить доступ к атрибутам при выводе каталога можно, например, так:

ldapsearch -H ldap://ldap.server -D ‘Search_User’ -w ‘Search_User_Password’ -b ‘ldap_domain’ ‘base_filter’Здесь

‘Search_User’ — поисковый пользователь, указывать необходимо как полный DN, например, uid=admin,cn=users,cn=accounts,dc=ald,dc=company,dc=lan;

‘Search_User_Password’ — пароль поискового пользователя;

‘ldap_domain’ — домен LDAP, например, dc=ald,dc=company,dc=lan;

‘base_filter’ — базовый фильтр, например, (&(objectClass=posixAccount)(uid=*));

поисковый пользователь должен иметь доступ к атрибутам и группам пользователей при просмотре отдельного пользователя. Осуществить доступ к атрибутам при выводе отдельного пользователя можно, например, так:

ldapsearch -H ldap://dc-1.ald.mycompany.lan -D 'uid=admin,cn=users,cn=accounts,dc=ald,dc=mycompany,dc=lan' -w 'xxxxxx' -b 'dc=ald,dc=mycompany,dc=lan' '(&(objectClass=posixAccount)(uid=admin))'Здесь

admin — UID поискового пользователя.

ВАЖНО: обратите внимание на вывод атрибутов

mail: название@почтовыйдомен.ru

uid: логин

title: должность

givenname: имя

sn: фамилия

memberof: группы

telephonenumber: телефон

Если их не будет в выводе, дальнейшая настройка будет невозможна!

Как настроить

Шаг 1. Подтверждение домена электронной почты

Перед добавлением группы LDAP нужно подтвердить домен электронной почты. Подтверждение необходимо, чтобы только вы могли использовать ваш домен для SSO в МТС Линк. Подробнее об этом читайте в статьях Подтверждение домена для SSO и SSO (Single Sign On) в МТС Линк.

ВАЖНО: без подтвержденного домена функционал работать не будет!

Шаг 2. Настраиваем LDAP на стороне сервера Организации

Настройка сервера включает в себя:

настройку порта и адреса сервера;

получение базового параметра Domain Name;

настройку каталога пользователей и их прав доступа.

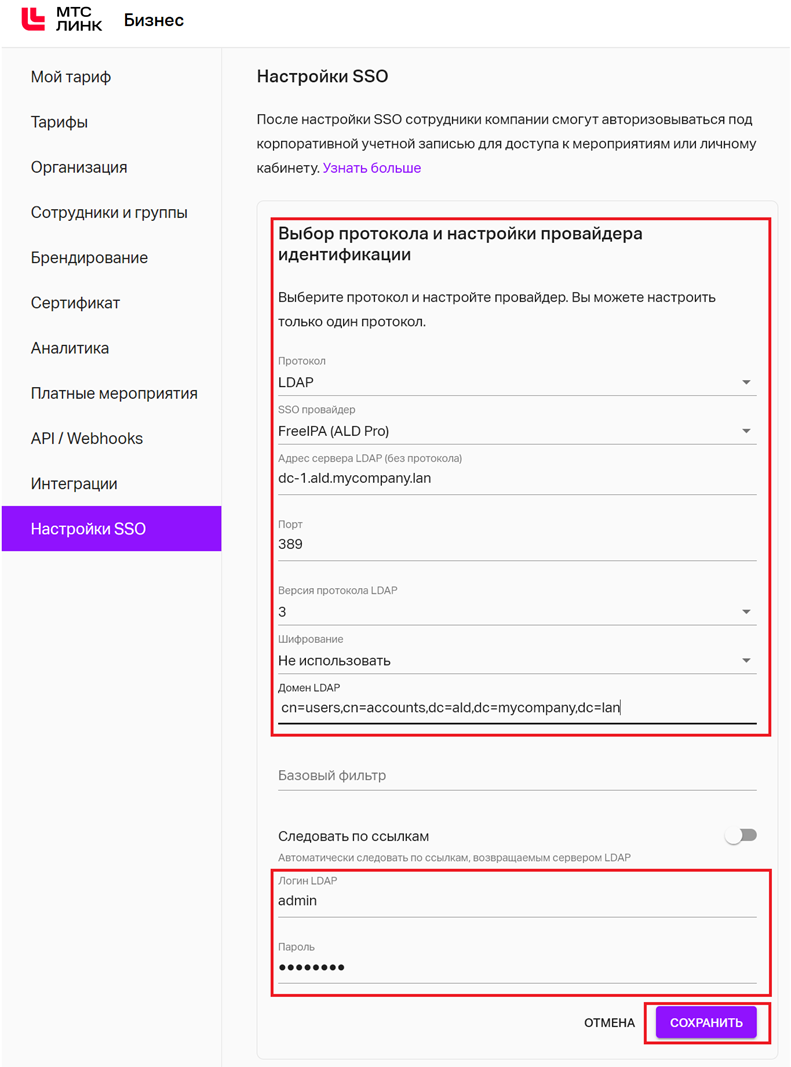

Шаг 3. Заполняем формы настроек LDAP на стороне МТС Линк

Заходим в личный кабинет МТС Линк, переходим в подраздел "Настройки SSO" раздела "Бизнес" и далее:

в качестве протокола выбираем LDAP;

выбираем SSO провайдер FreeIPA (ALD Pro);

указываем "Адрес сервера LDAP (без протокола)" и порт;

выбираем "Версию протокола LDAP";

указываем "Тип шифрования": к выбору доступны варианты "Не использовать", SSL и TLS;

прописываем "Домен LDAP". Используйте тот домен LDAP, с которым успешно сделали тестовые запросы. Обратите внимание на формат данных, указанный на рисунке ниже (cn=users,cn=accounts,dc=ald,dc=mycompany,dc=lan), это связано с особенностью каталога LDAP в ALD Pro (FreeIPA);

в поле "Логин LDAP" вводим admin;

в поле "Пароль" вводим пароль поискового пользователя;

нажимаем "Сохранить":

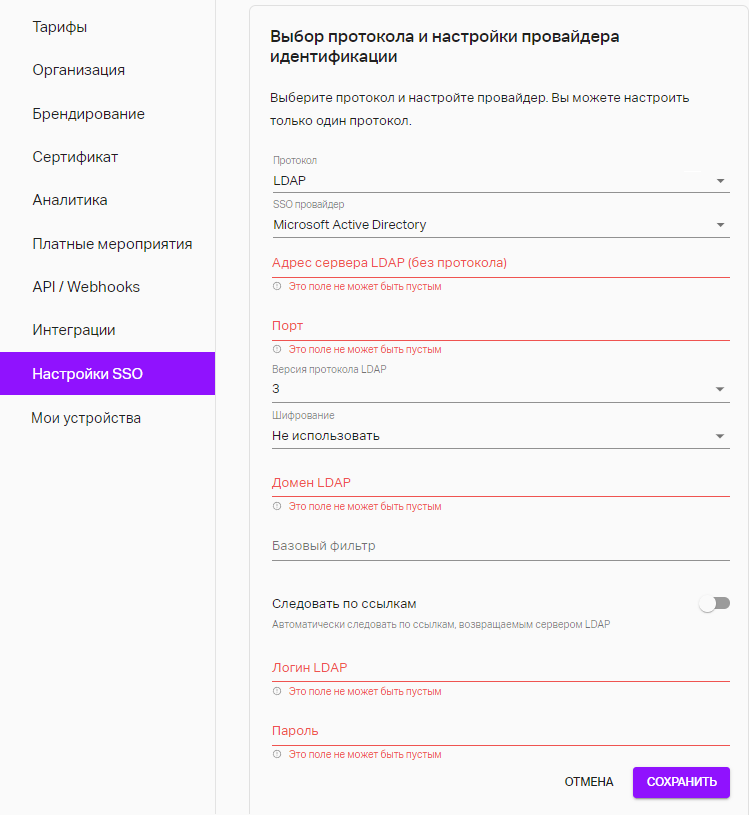

Если все параметры указаны правильно, они будут сохранены. Если же были указаны не все из них или при вводе были допущены ошибки, то пустые поля/поля с ошибками будут выделены красным цветом и сохранить настройки будет невозможно:

В таком случае нужно сверить указанные значения параметров со значениями на сервере Организации.

ВНИМАНИЕ!

На текущий момент функциональность синхронизации контактов между SSO-провайдером и контактной книгой (раздел "Люди") в МТС Линк не предусмотрена.