Протокол SAML: настройка SSO провайдера Azure Active Directory

Если в организации вы используете Azure Active Directory, то теперь вы можете настроить возможность аутентификации в личный кабинет и на онлайн-мероприятия только с этих учетных записей.

Инструкции для других протоколов и провайдеров идентификации:

Преимущества использования:

Не нужно создавать отдельные учётные записи для организаторов мероприятий. Создание личного кабинета, присоединение к Организации и распределение доступного тарифа осуществляется автоматически во время первого входа в личный кабинет с помощью SSO.

При добавлении нового сотрудника он сразу может приступать к прохождению адаптационных курсов, а при увольнении достаточно отключить его учетную запись в Azure Active Directory, и доступ ко всем учебным материалам будет ограничен.

Не нужно отдельно создавать учетную запись Линк Курсы для участия в курсах и запоминать логин/пароль, т.к. вход осуществляется по одной кнопке.

ВНИМАНИЕ!

На текущий момент функциональность синхронизации контактов между SSO-провайдером и контактной книгой (раздел "Люди") в МТС Линк не предусмотрена.

Как настроить

Для настройки необходимо иметь настроенный сервис Azure Active Directory и созданное в нем SAML-приложение.

Шаг 1. Настройка связки МТС Линк и Azure Active Directory. Создание и настройка приложения

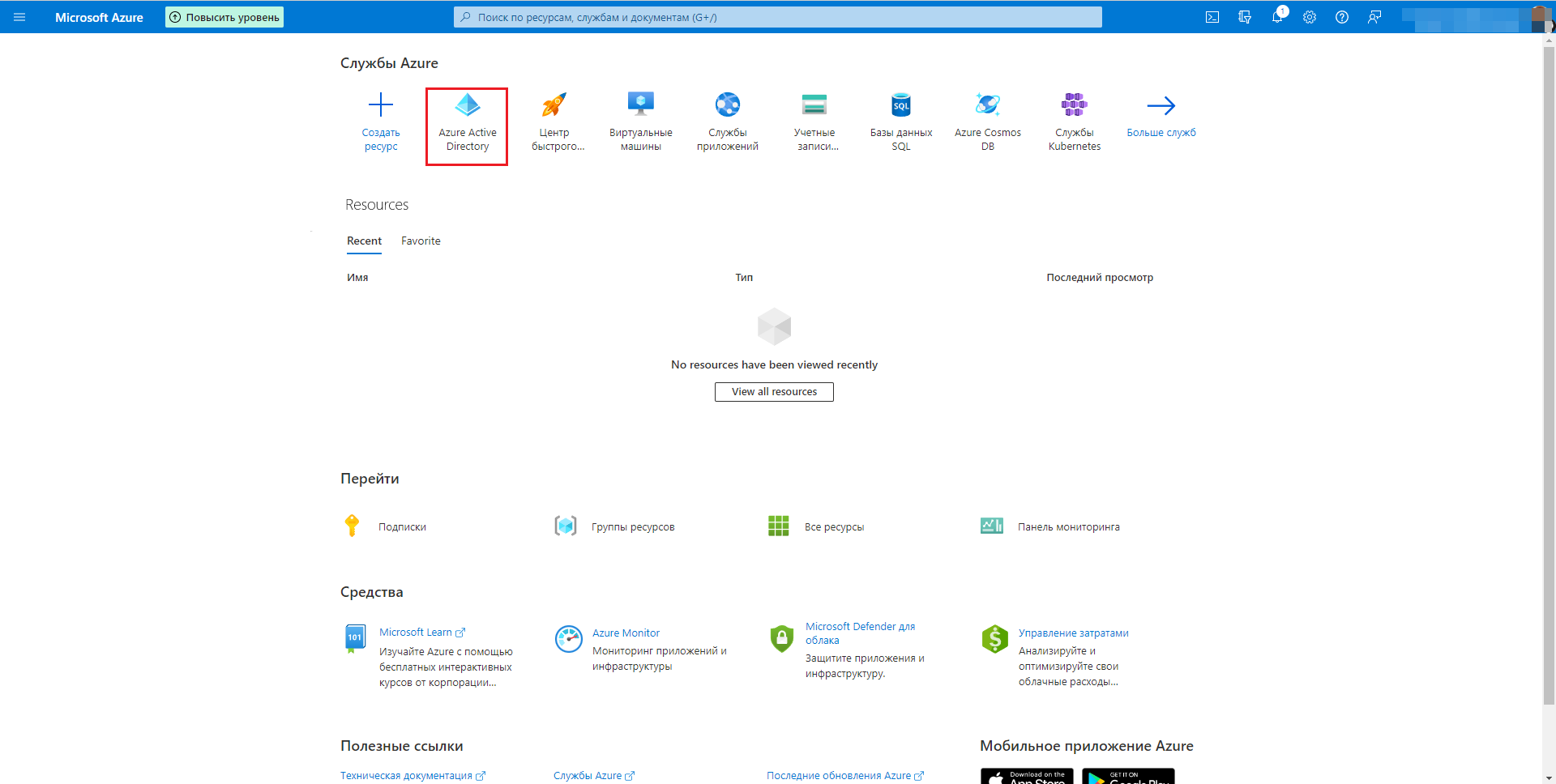

Перейдите на главную страницу Azure Active Directory и выберете "Azure Active Directory":

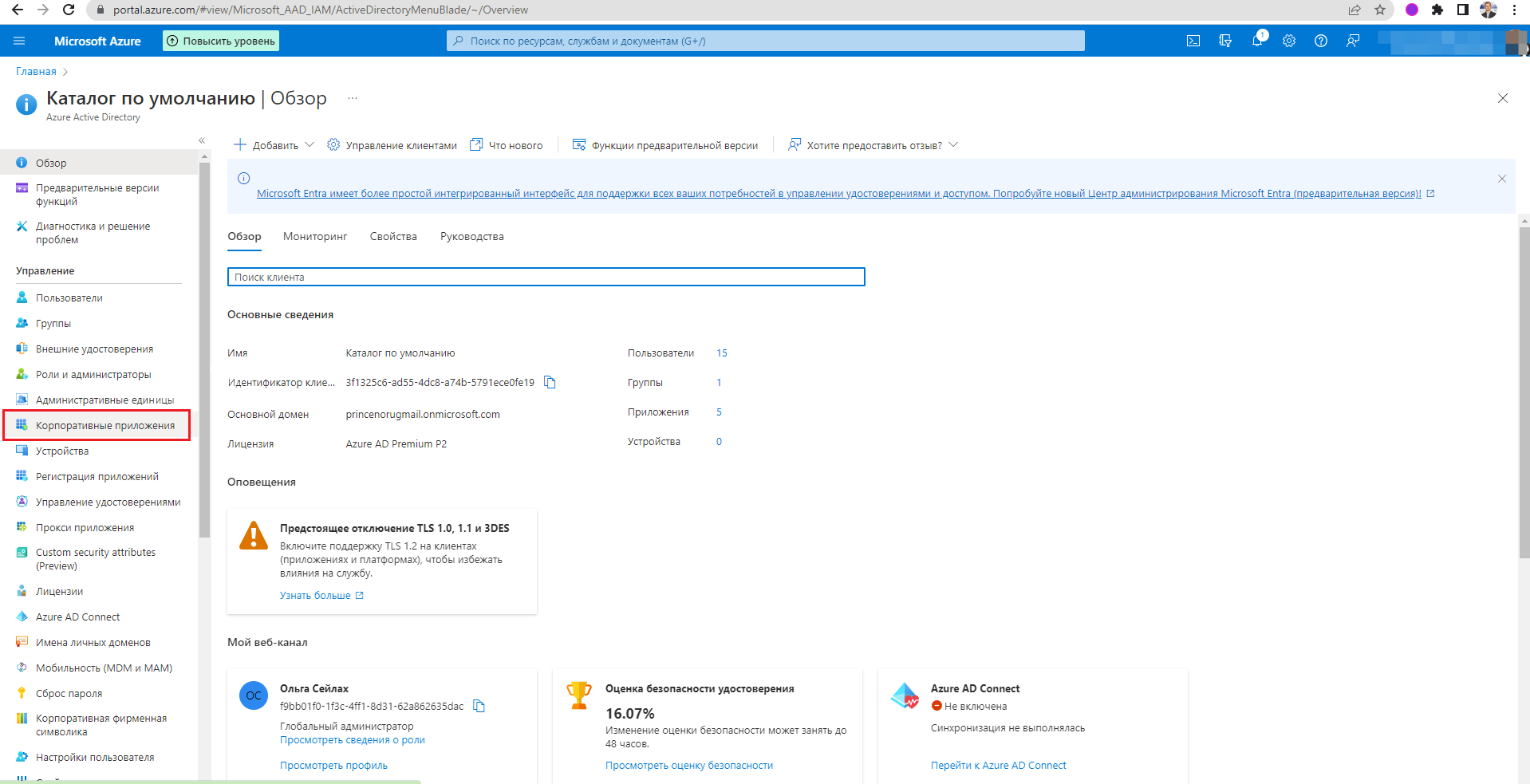

Далее выбираем "Корпоративные приложения":

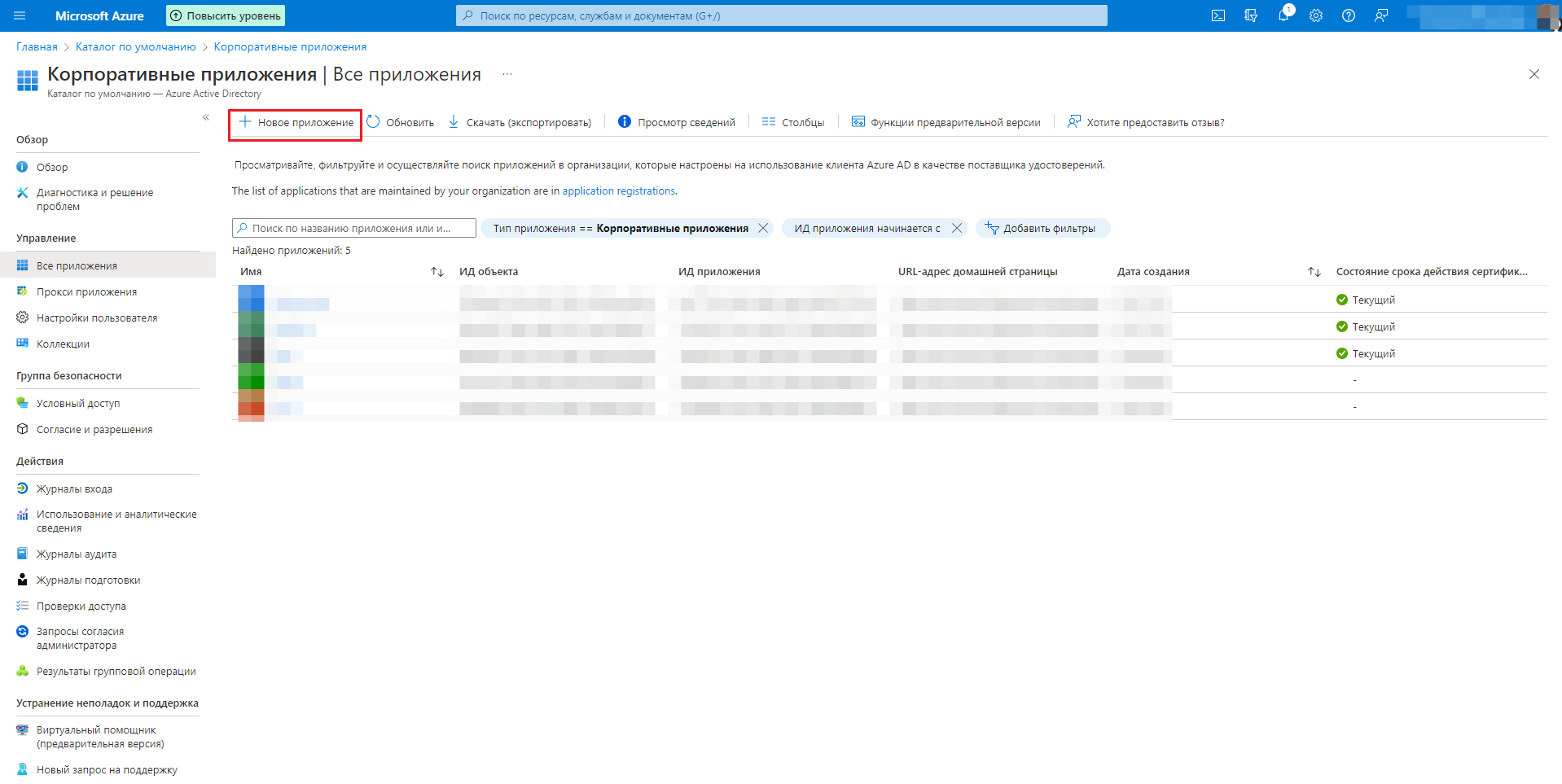

И создаем "Новое приложение":

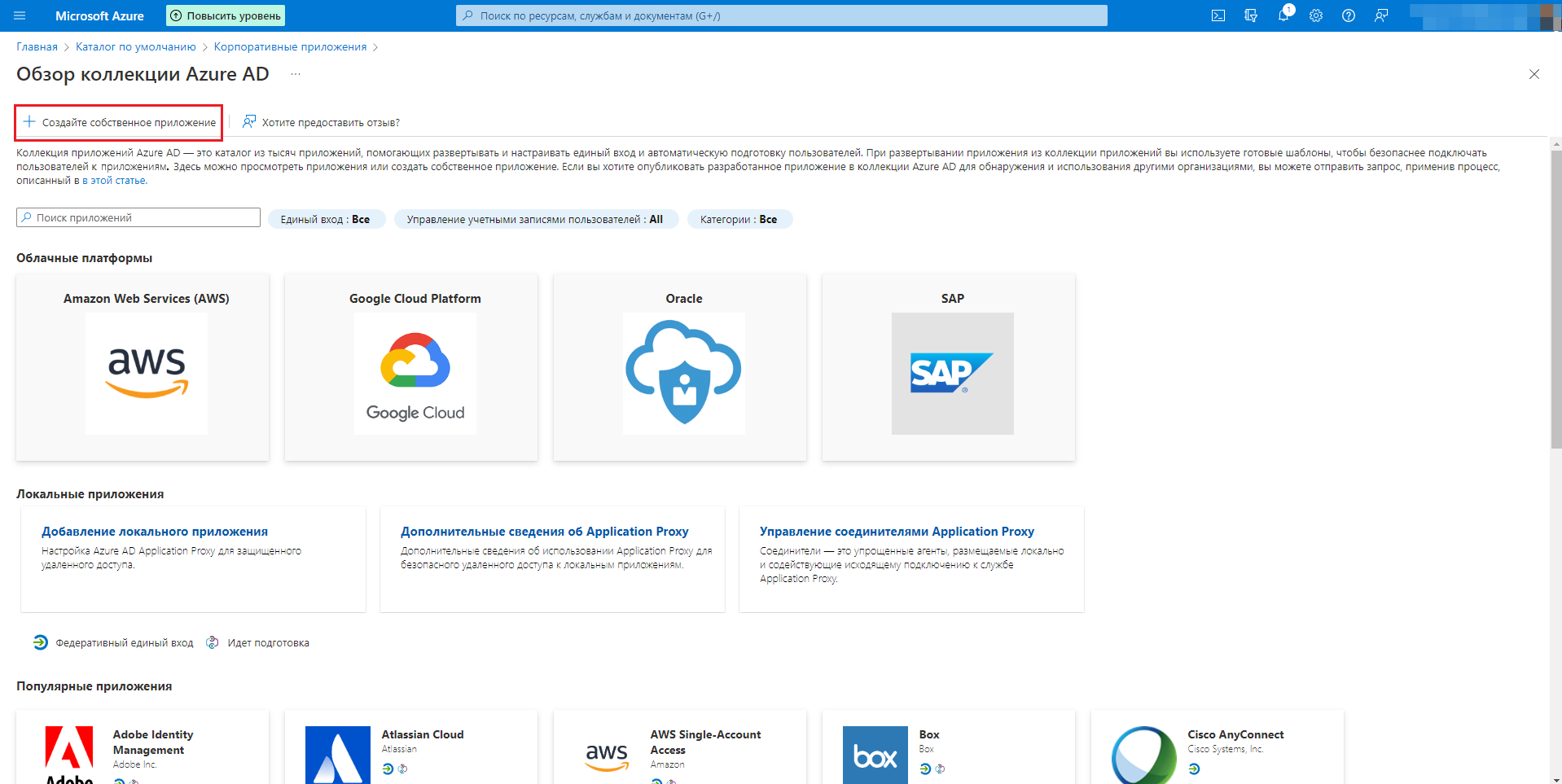

Далее выбираем "Создайте собственное приложение":

Попадаем на страницу создания собственного приложения, где самостоятельно выбираем название для него и нажимаем на кнопку "Создать".

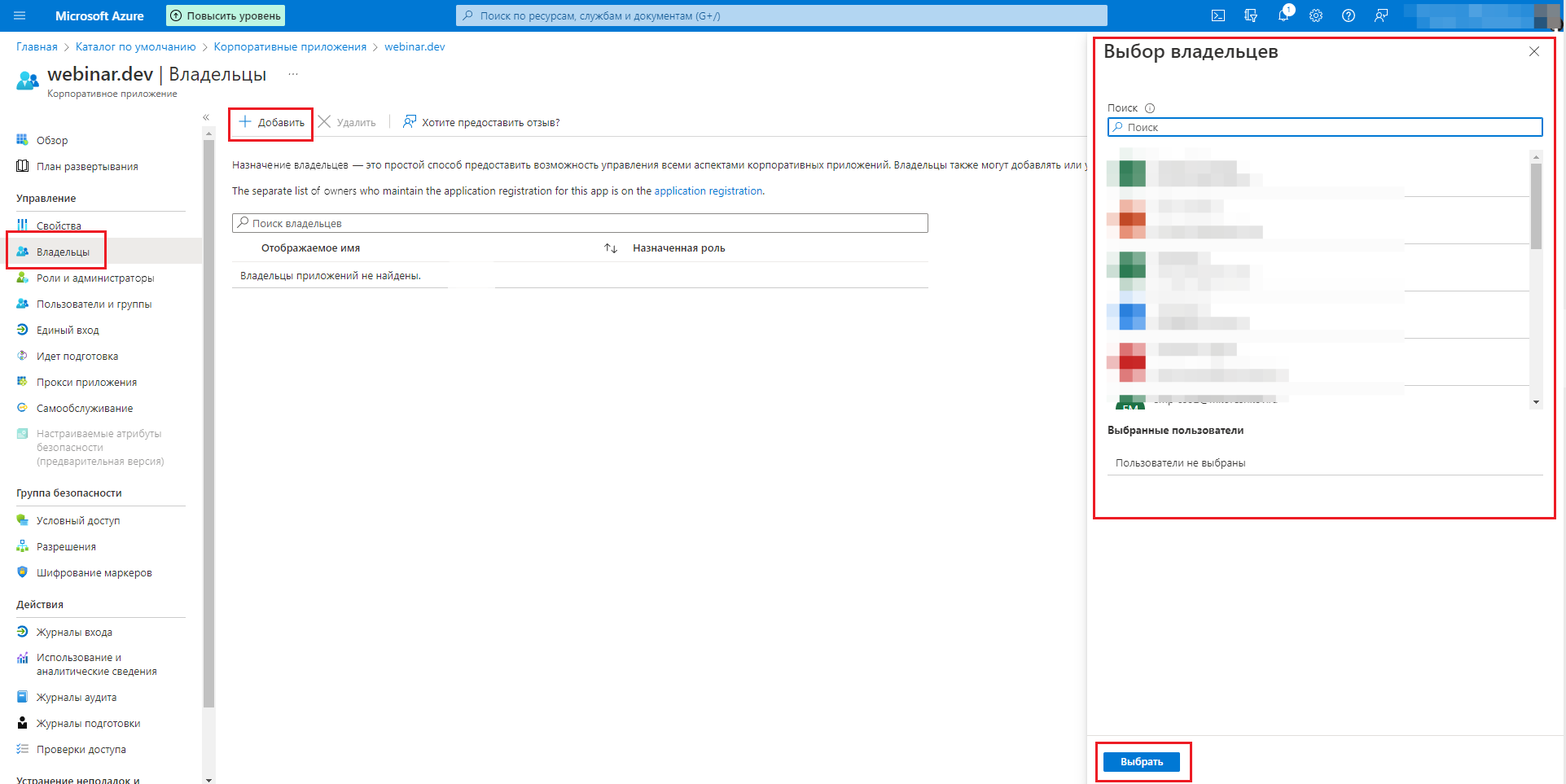

После создания приложения заходим во "Владельцы", нажимаем на "Добавить", затем выбираем нужных в правой части окна и нажимаем на "Выбрать":

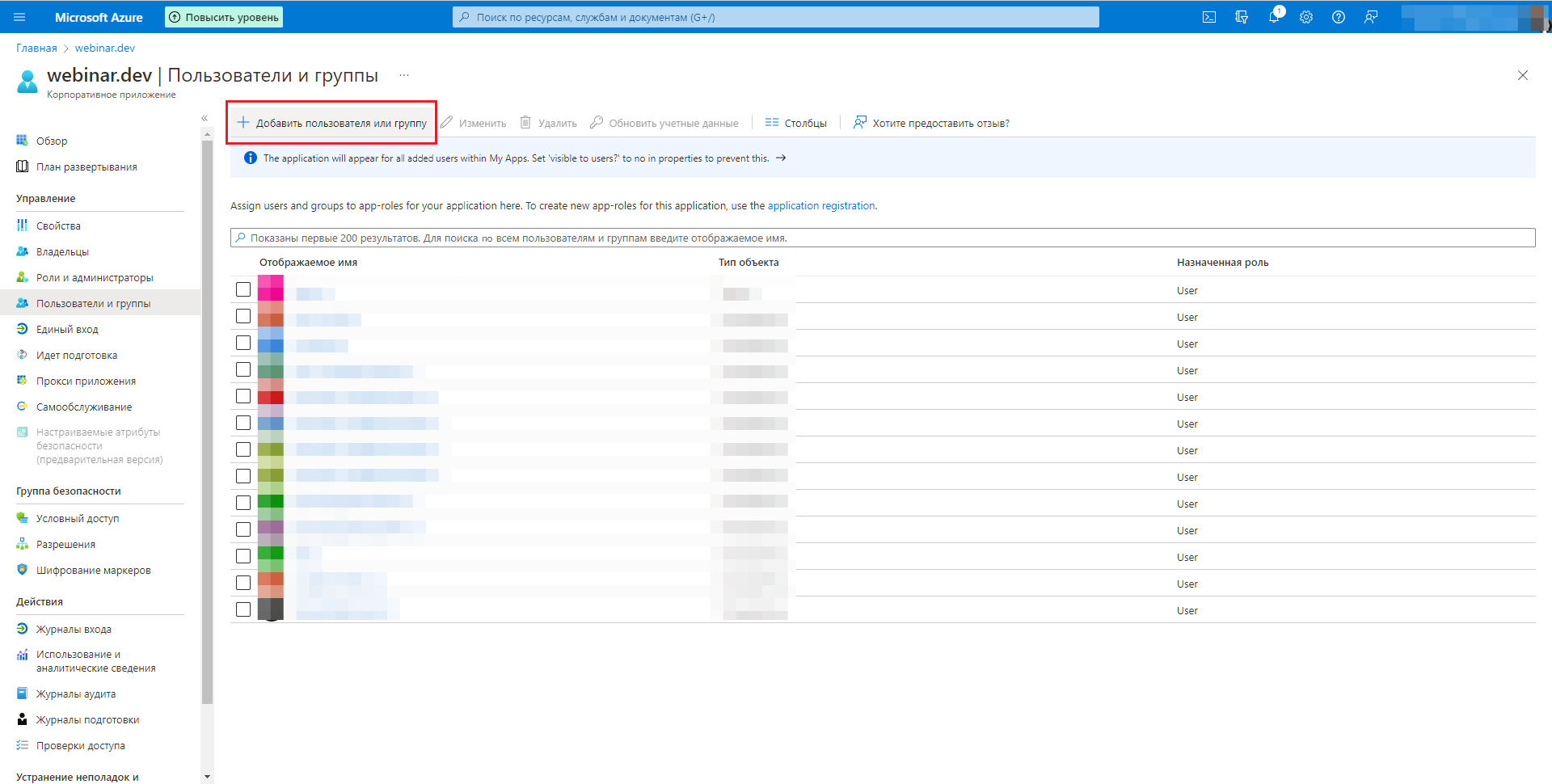

Добавляем себя владельцем и переходим в "Пользователи и группы", где добавляем пользователей, которые будут заходить под этим приложением:

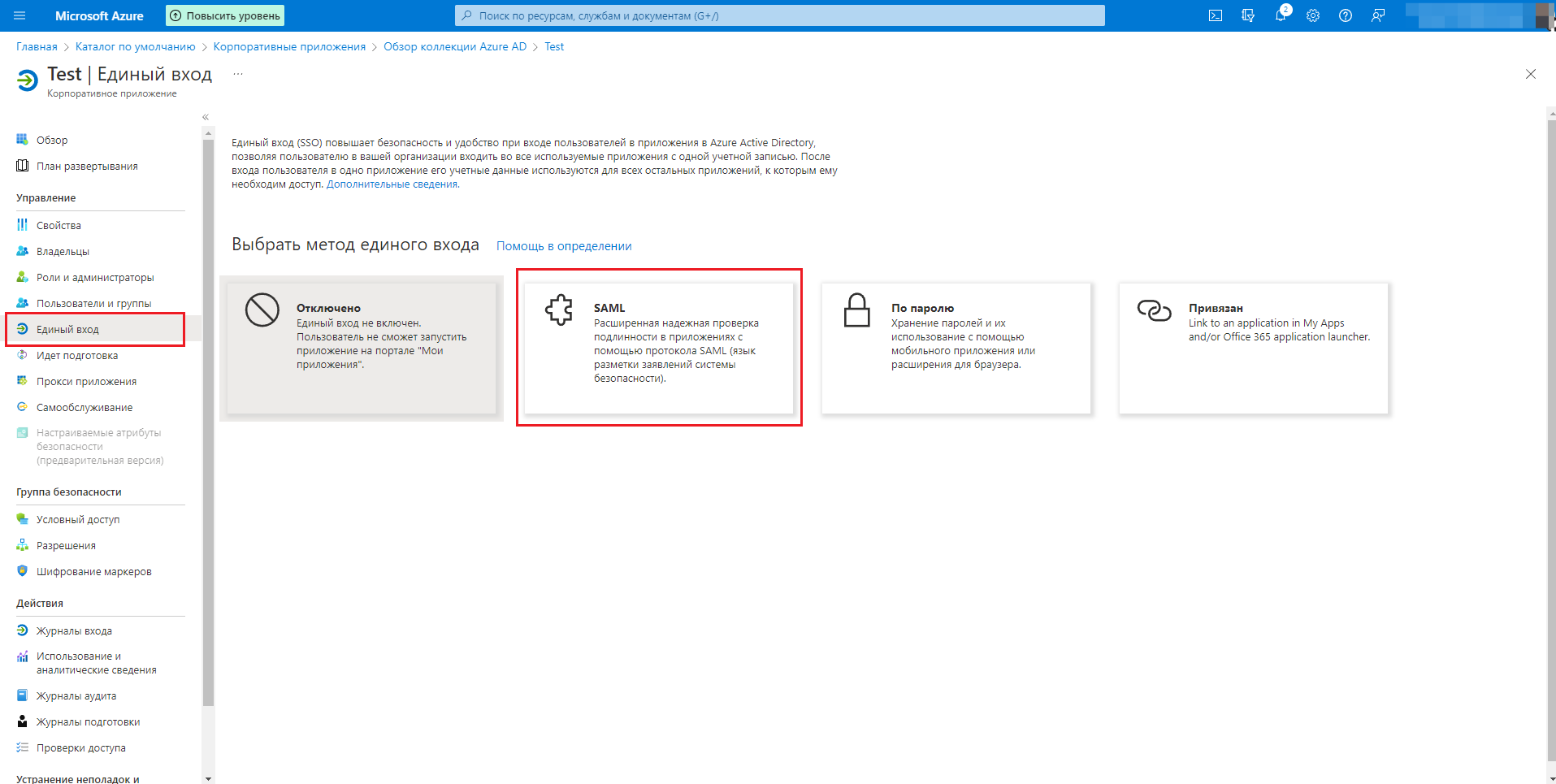

Переходим в "Единый вход" и выбираем "SAML":

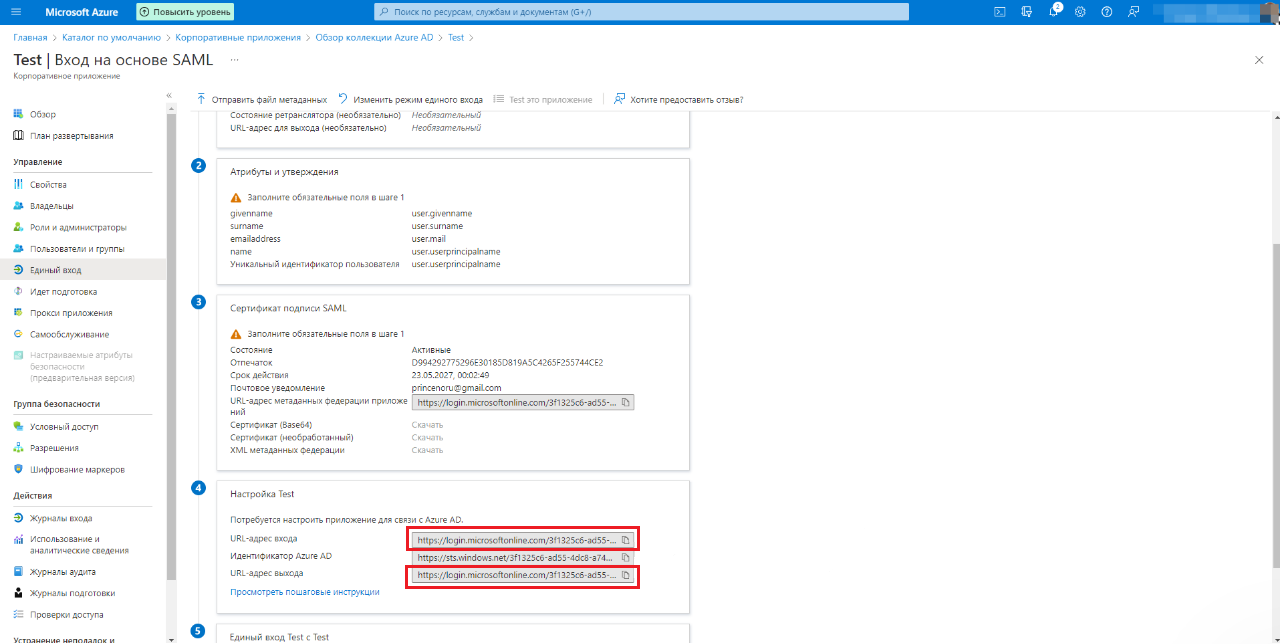

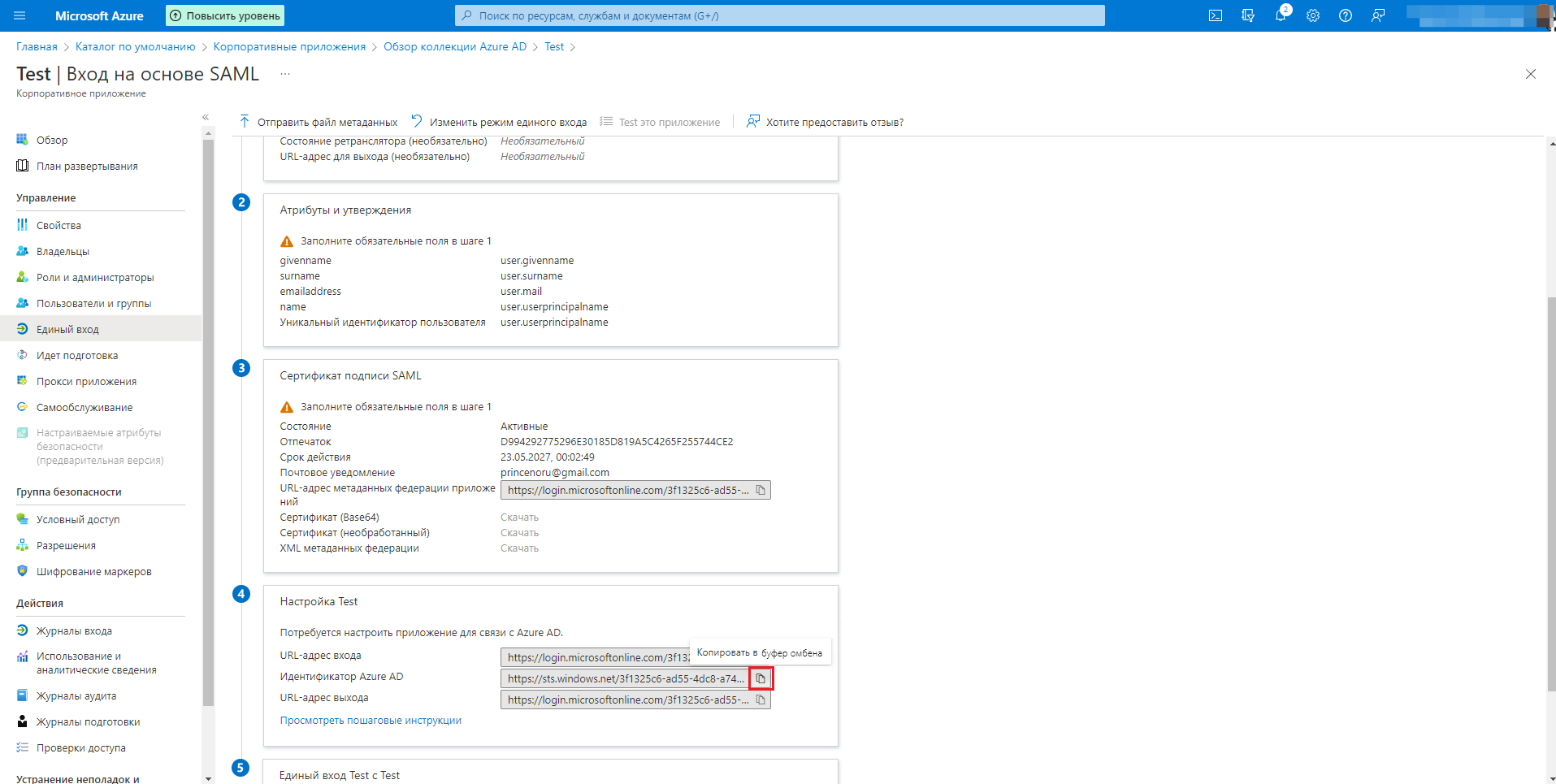

Копируем URL-адреса Входа и Выхода из Active Directory:

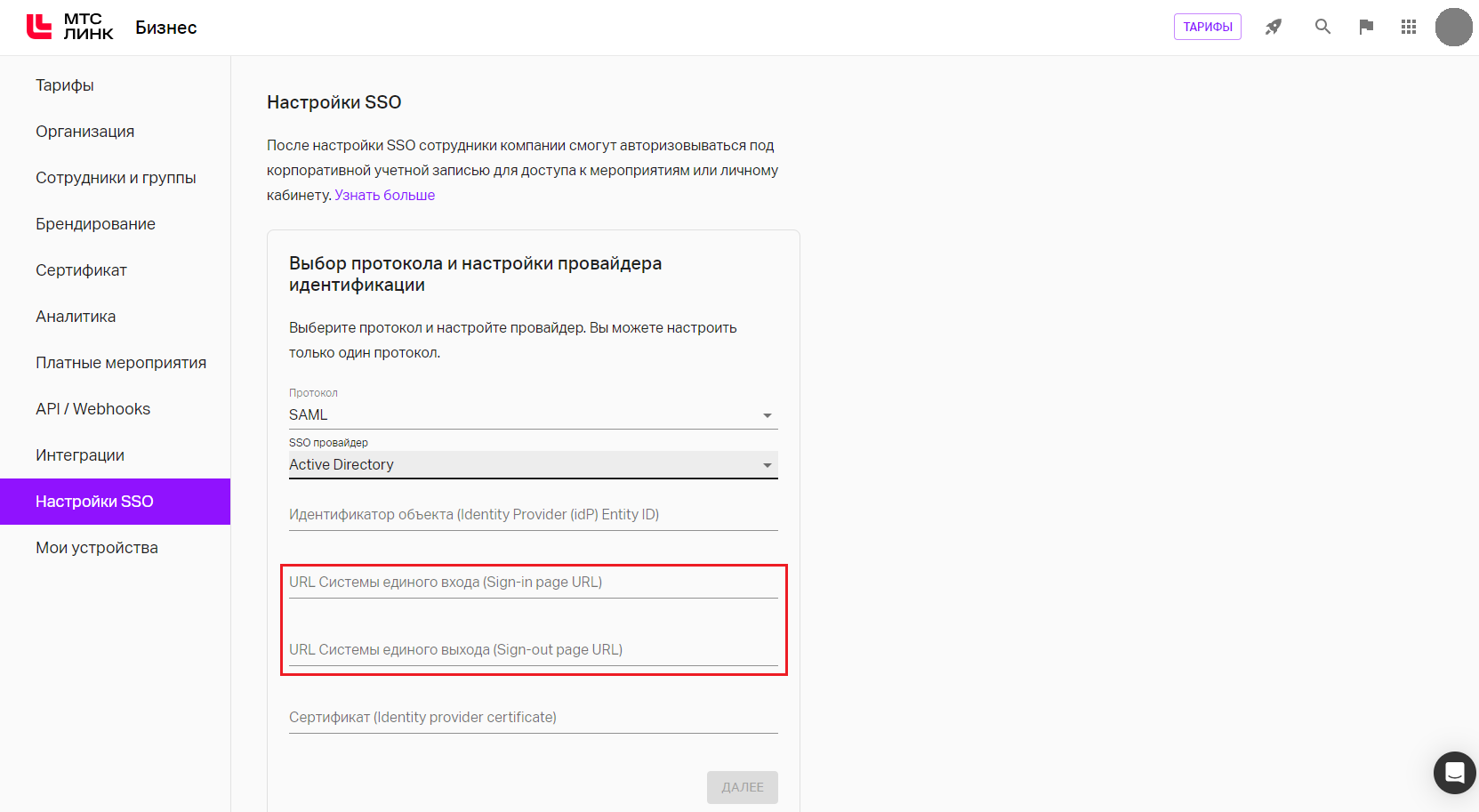

Заходим в "Настройки SSO" в личном кабинете МТС Линк и добавляем туда скопированные URL-адреса:

Из Azure Active Directory копируем Идентификатор:

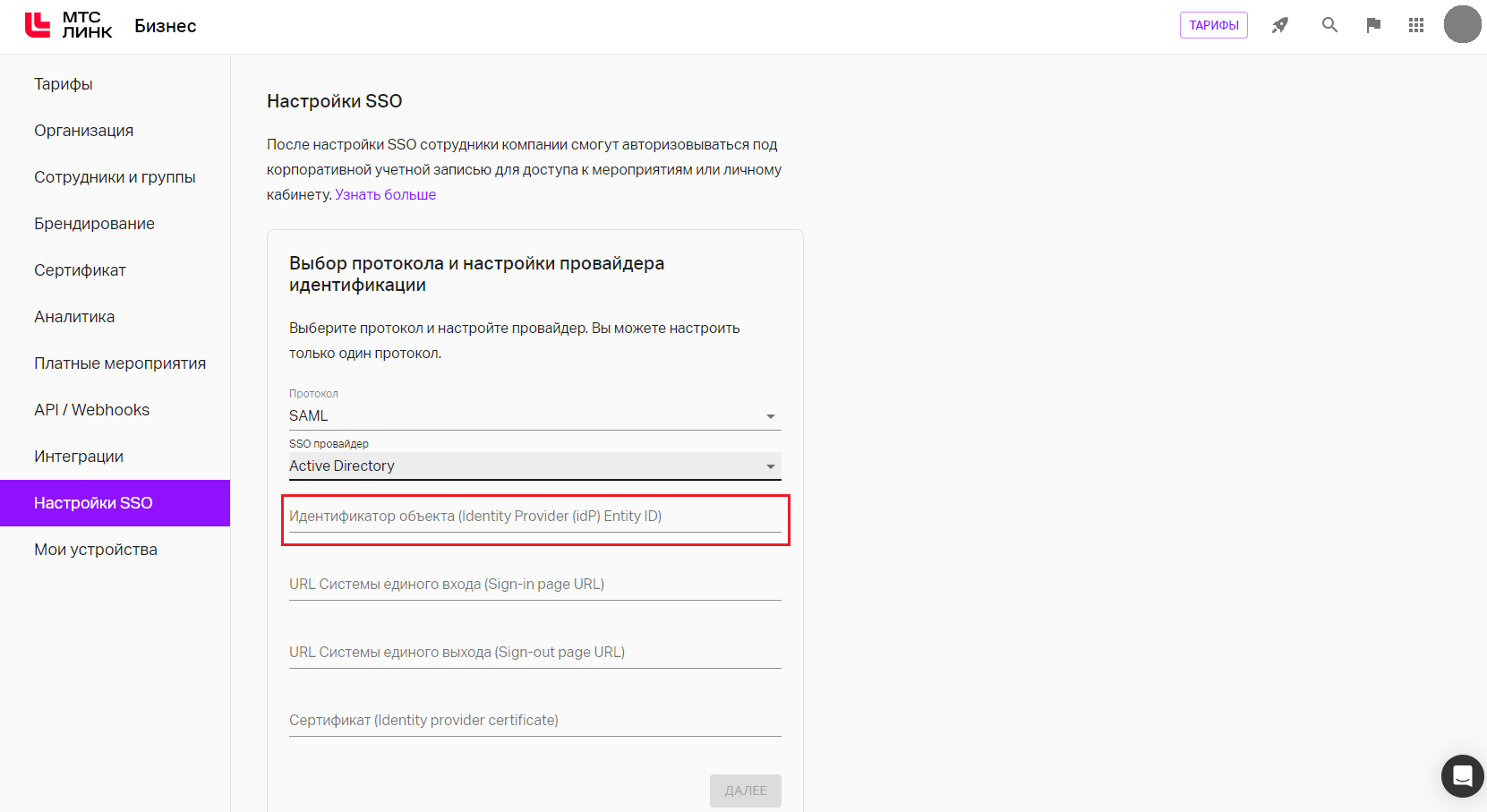

И вставляем скопированный идентификатор в соответствующее поле в настройках SSO МТС Линк:

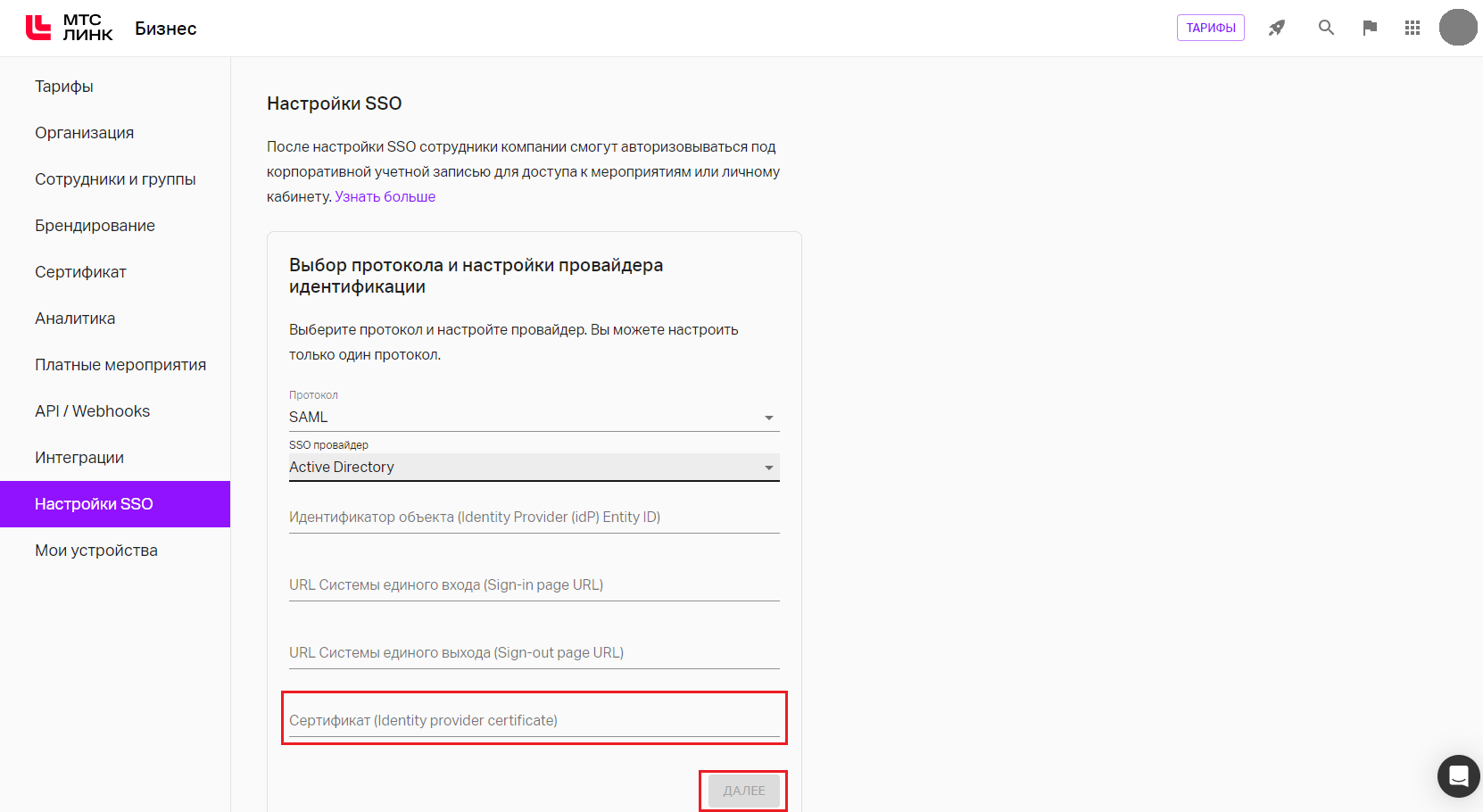

Далее в строку "Сертификат" вводим любое значение, например, Cetrificate. Это временное значение, позже оно будет изменено. Нажимаем на кнопку "Далее":

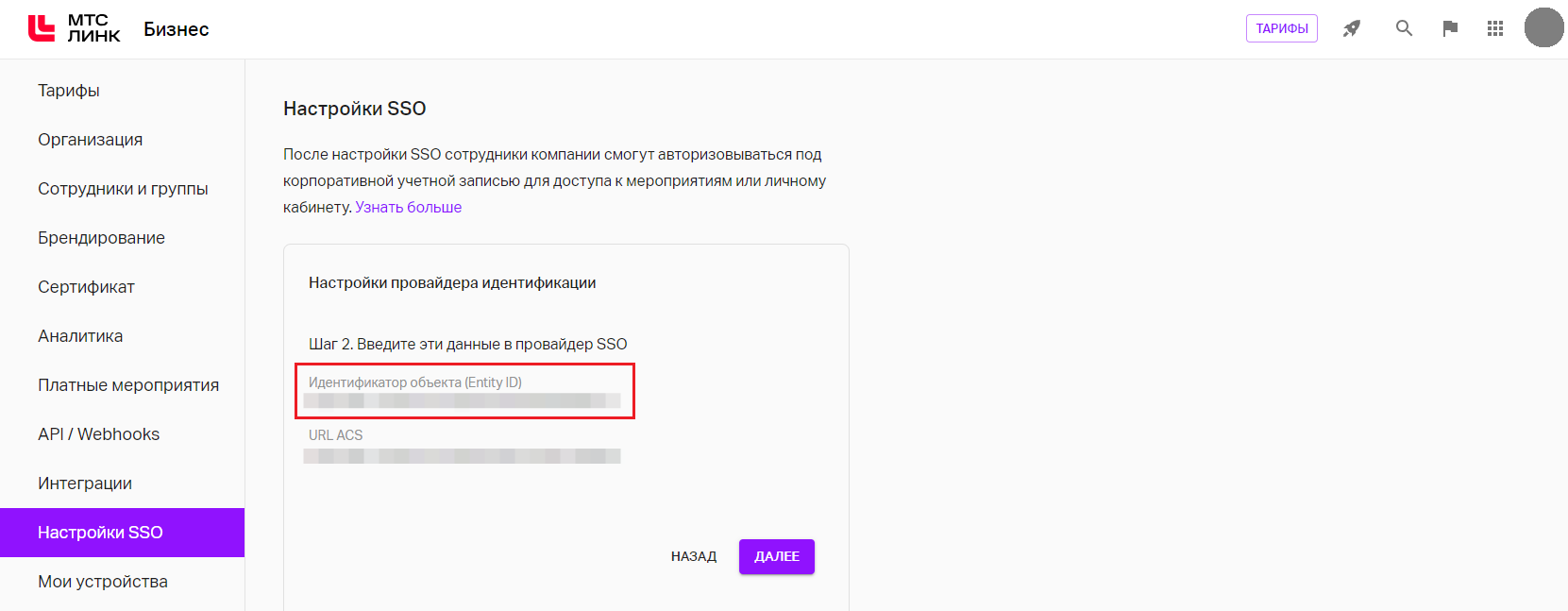

На следующей странице копируем значение поля "Идентификатор объекта":

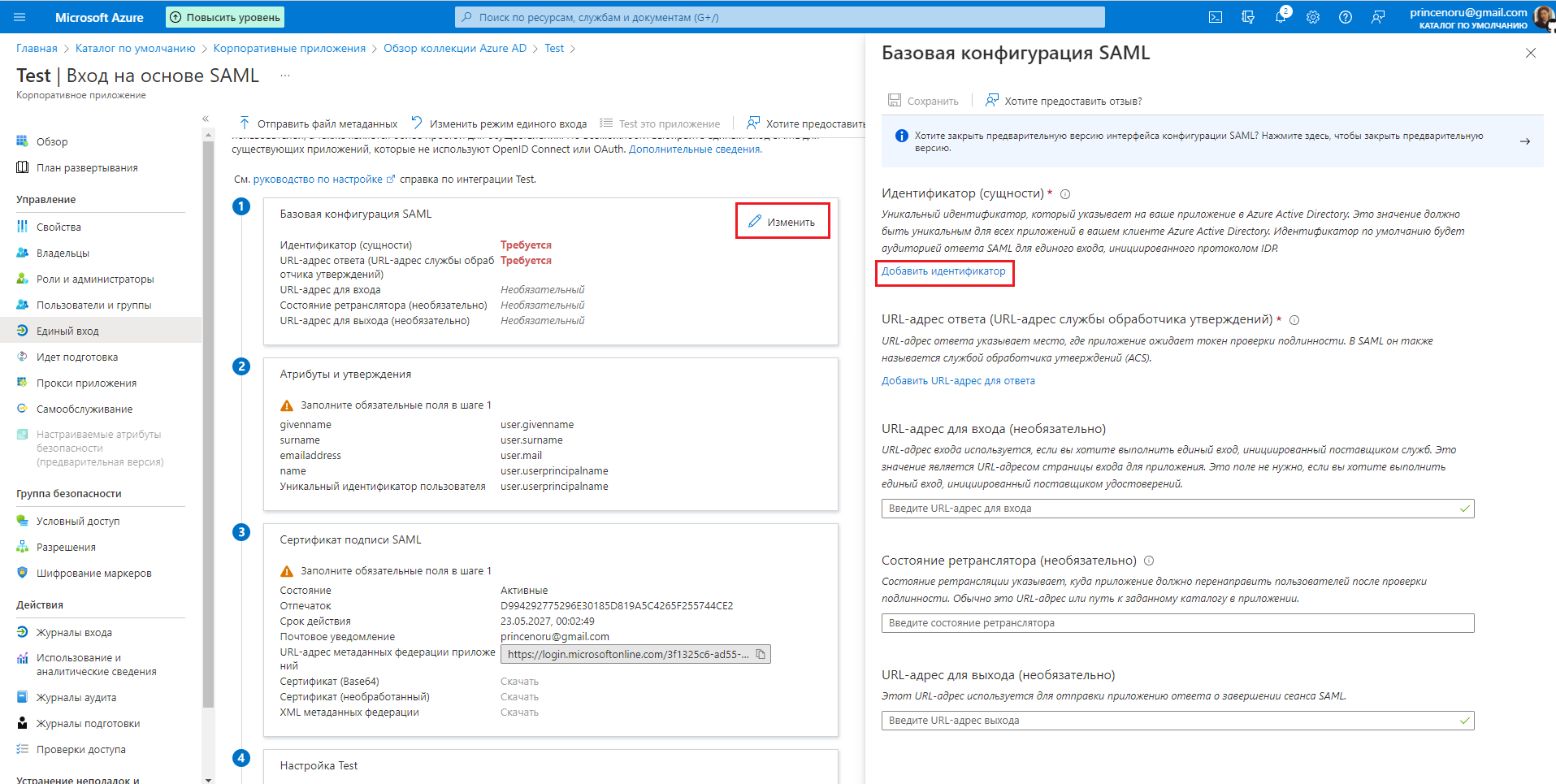

На стороне Azure нажимаем "Изменить" в блоке "Базовая конфигурация SAML", кликаем на "Добавить идентификатор" и вводим скопированное ранее значение:

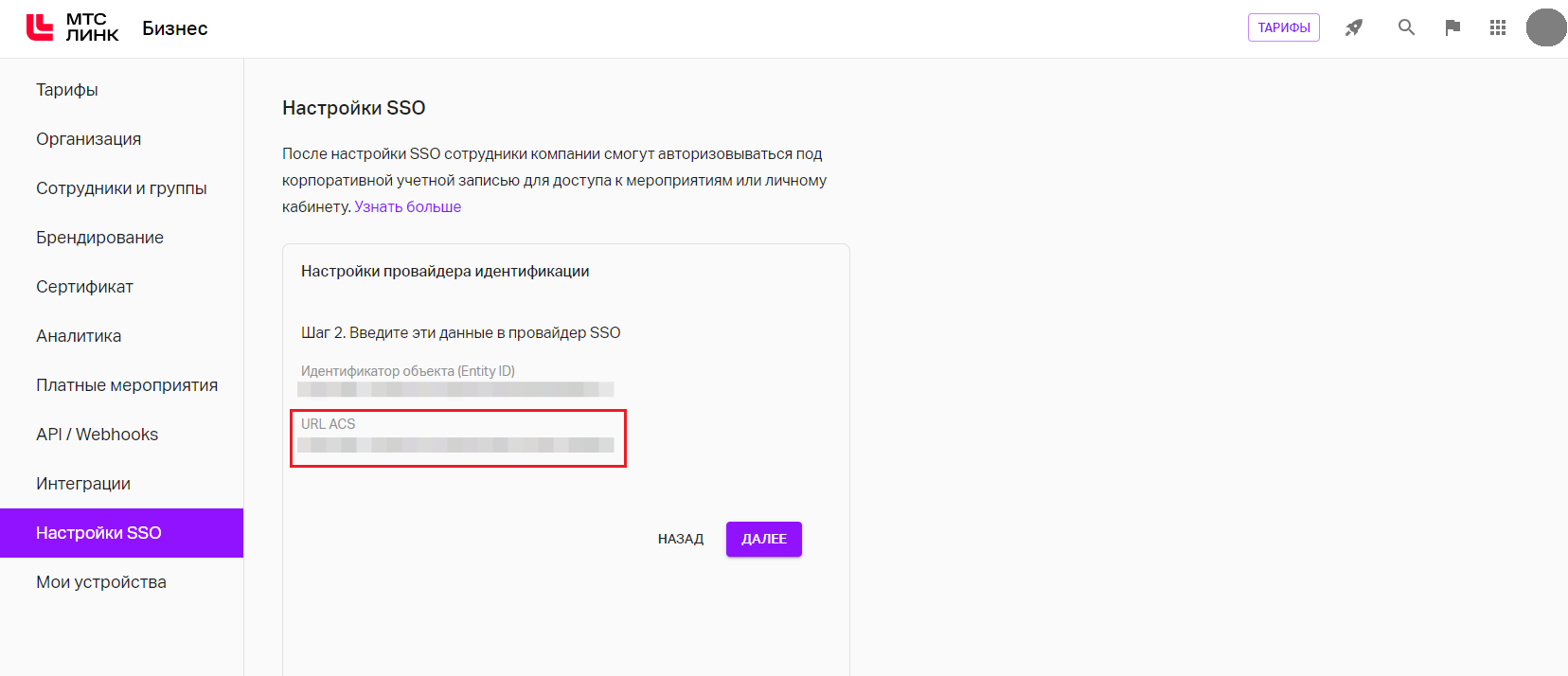

Такую же операцию проделываем с полем "URL ACS" — копируем его:

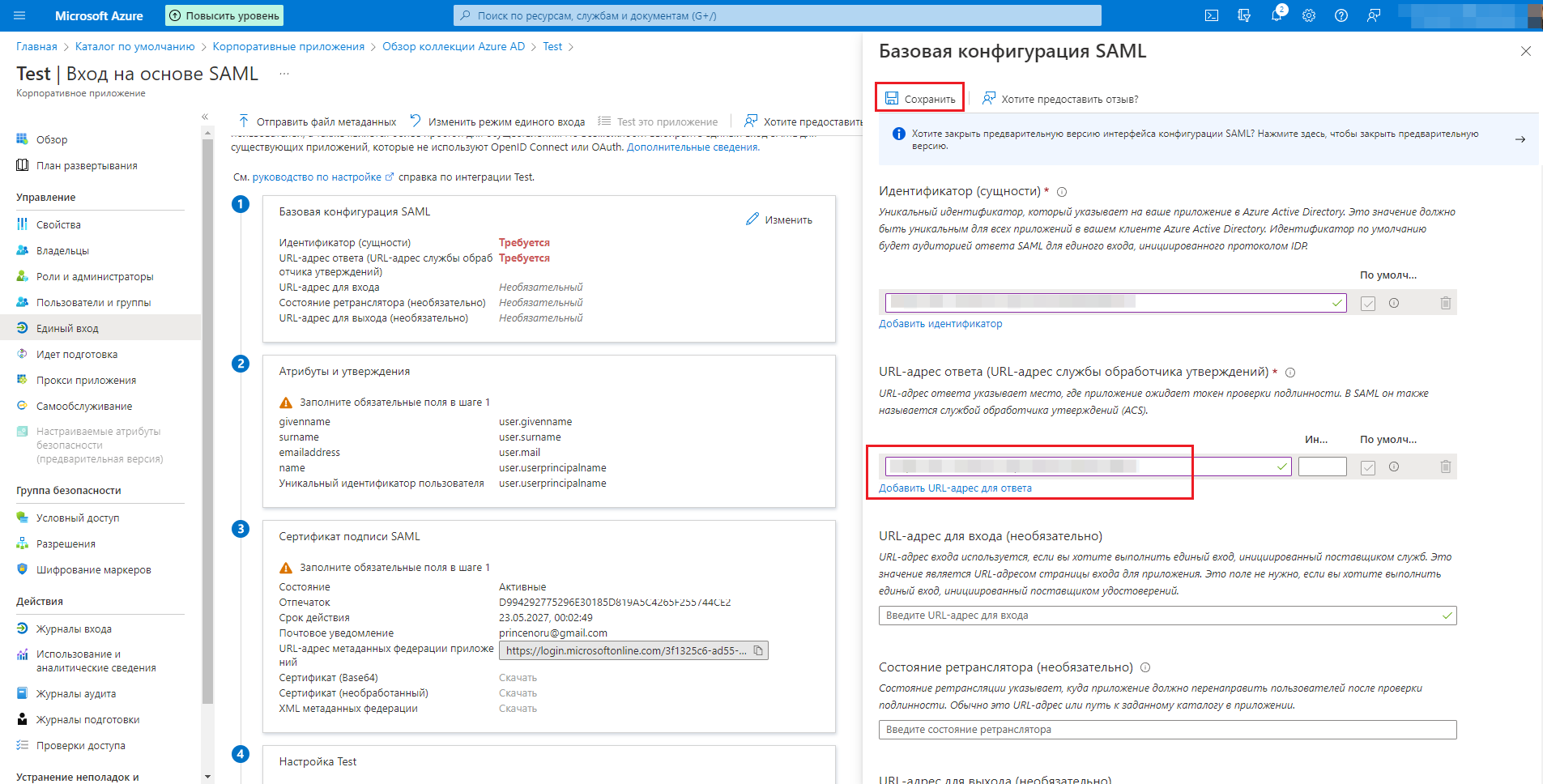

И вставляем в соответствующее поле на стороне Azure Active Directory. Нажимаем на кнопку "Сохранить":

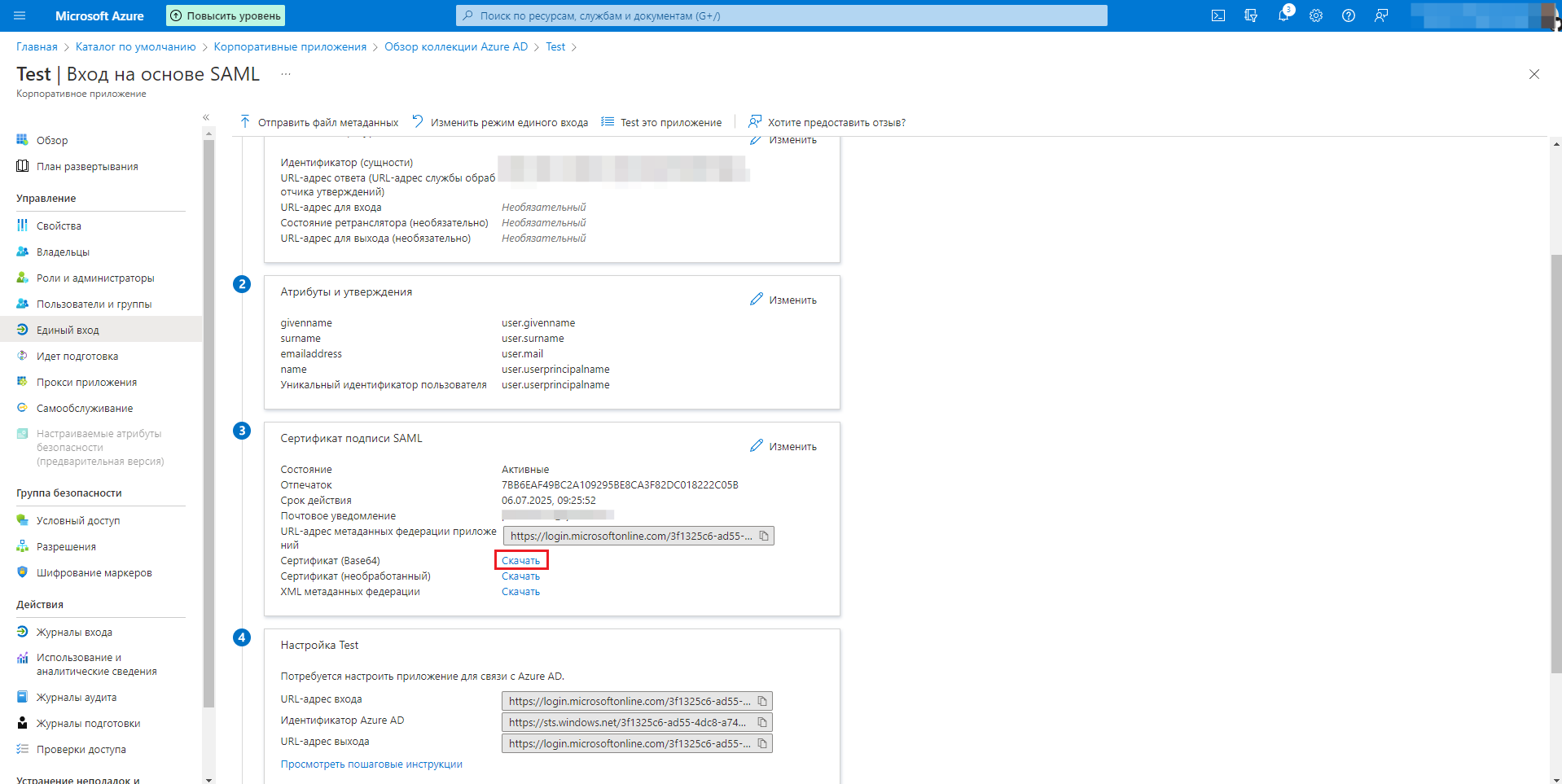

Теперь надо заменить временный сертификат на постоянный. Скачайте сертификат "Base64" из Azure Active Directory:

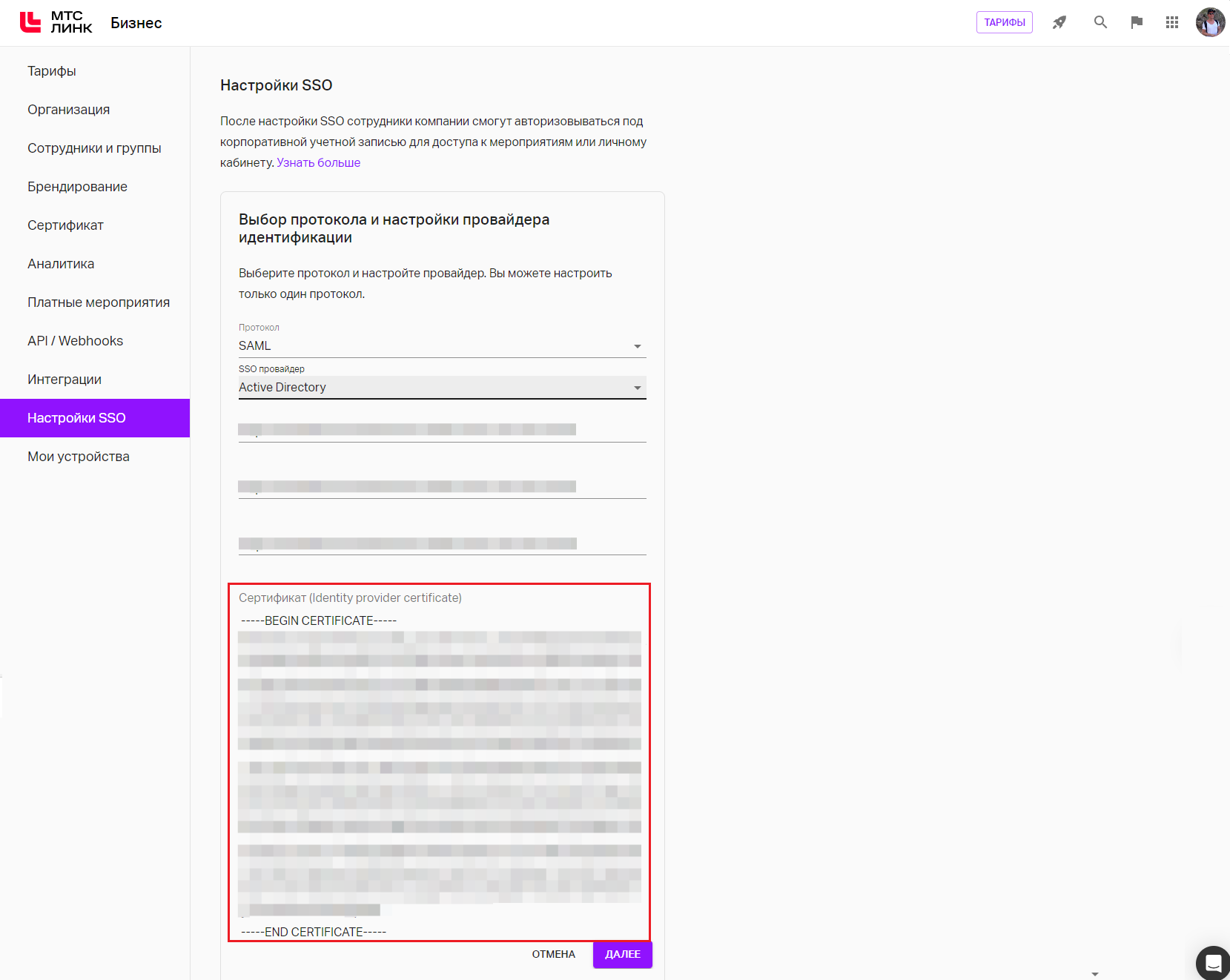

Откройте его любым текстовым редактором и скопируйте значение, после чего на стороне МТС Линк нажмите "Далее", затем "Перенастроить" и введите скопированное значение сертификата в поле "Сертификат":

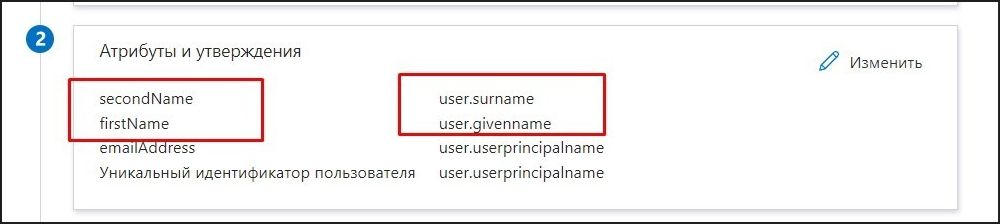

Теперь дважды нажимаем "Далее" и проверяем, чтобы параметры блока "Атрибуты и утверждения" на стороне Azure Active Directory были настроены также, как на скриншоте* (при необходимости изменяем):

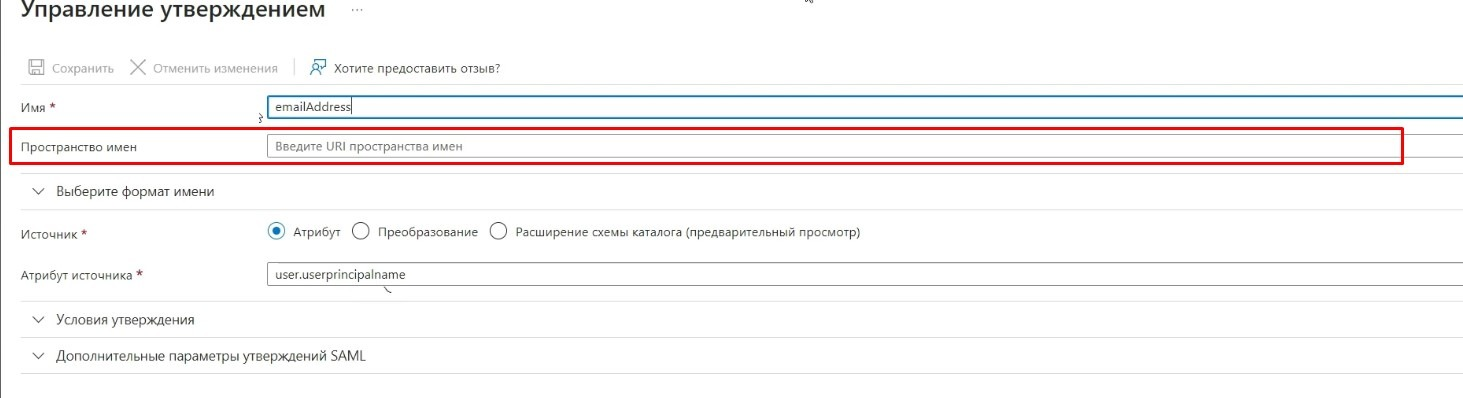

При этом в атрибутах firstName, secondName и emailAddress строка "Пространство имен" должна быть пустая:

*Значение атрибута утверждения "Уникальный идентификатор пользователя" индивидуально в зависимости от настроек профиля сотрудника в рамках самого провайдера и может принимать различные значения, например, "user.mail", "user.userprincipalname" и другие. Выберите то значение, которое соответствует вашим настройкам Azure AD и содержит email пользователя.

Опционально можно настроить передачу аватарки. Сделать это, в зависимости от уровня доступа к настройкам, может либо сам сотрудник, либо администратор Организации.

Для этого:

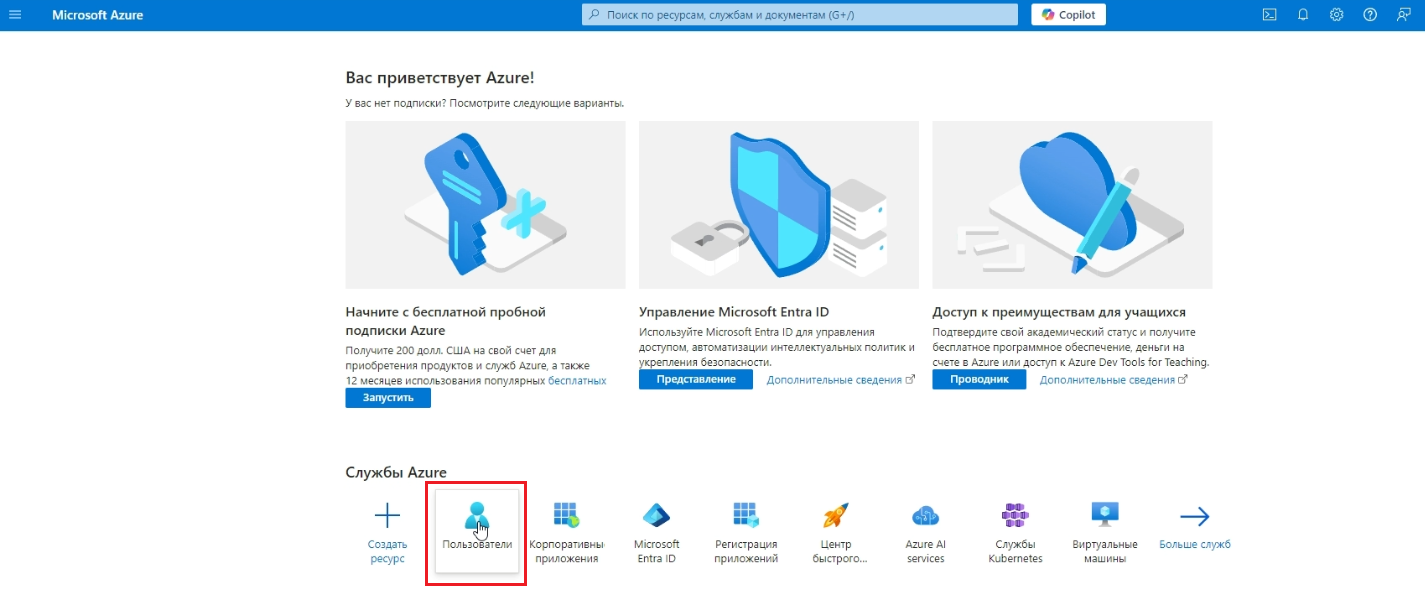

на главной странице Azure Active Directory переходим в каталог пользователей:

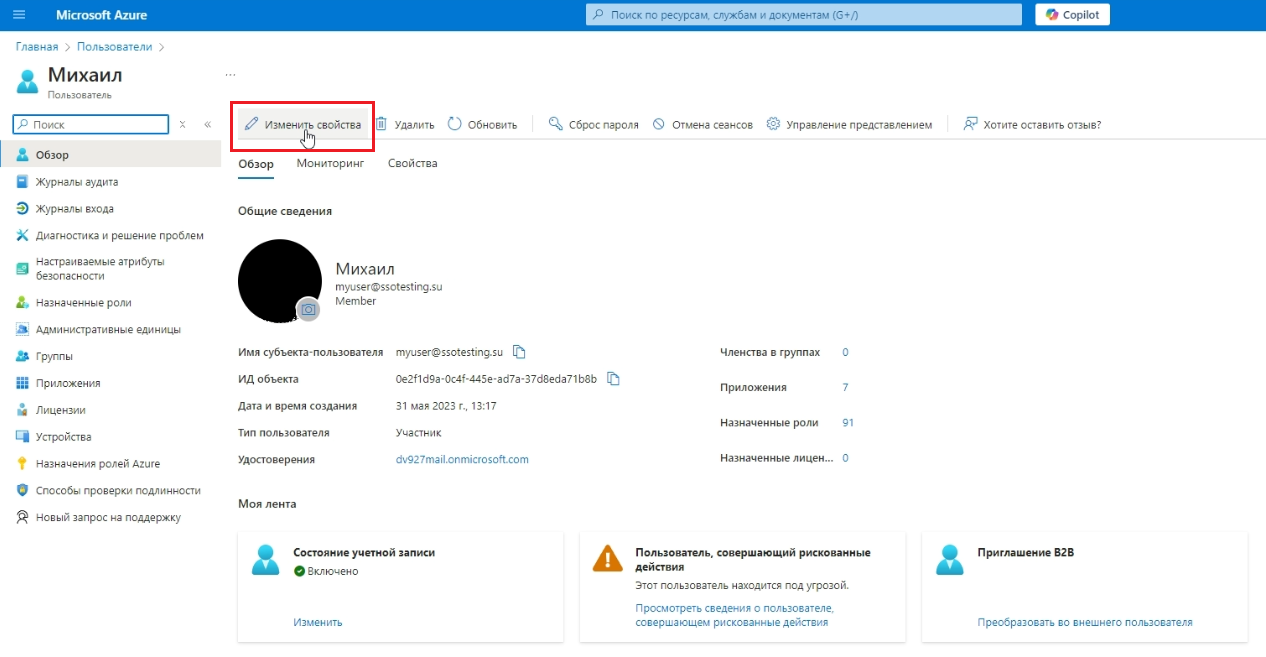

открываем профиль нужного пользователя и переходим на вкладку "Изменить свойства":

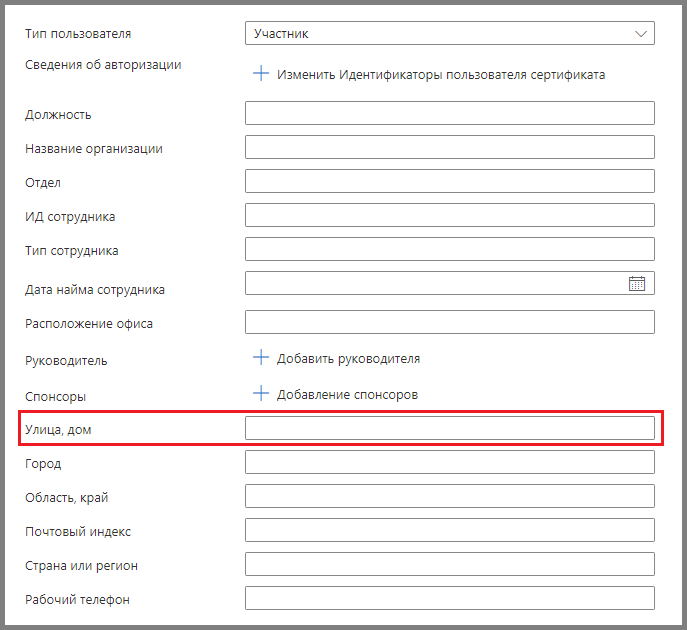

на вкладке "Все" выбираем любое поле, которое не используется Организацией. Например "Улица, дом":

в это поле вставляем URL на изображение. Картинка должна быть в формате JPG!

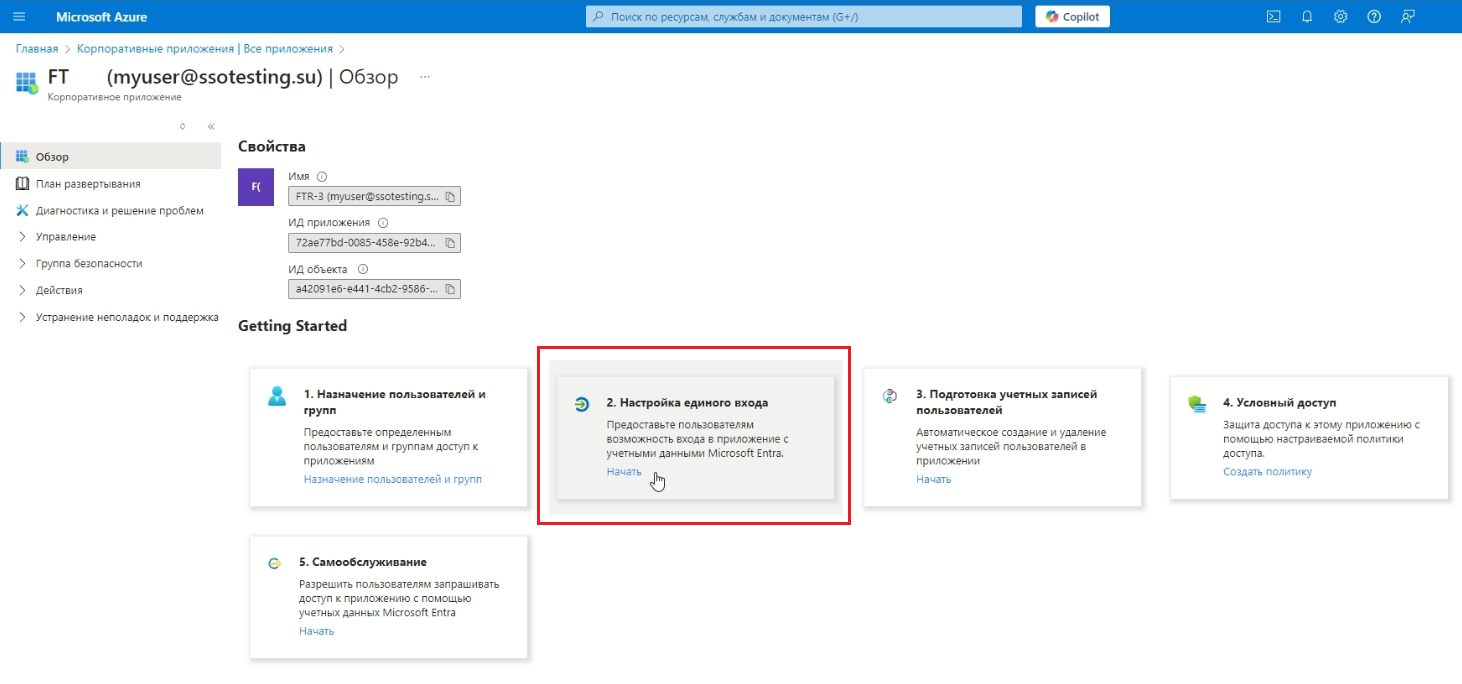

далее в разделе "Корпоративные приложения" открываем нужное и нажимаем "Настройка единого входа":

в блоке "Атрибуты и утверждения" нажимаем "Изменить":

далее нажимаем "Добавить новое утверждение" для создания атрибута "gravatarURL":

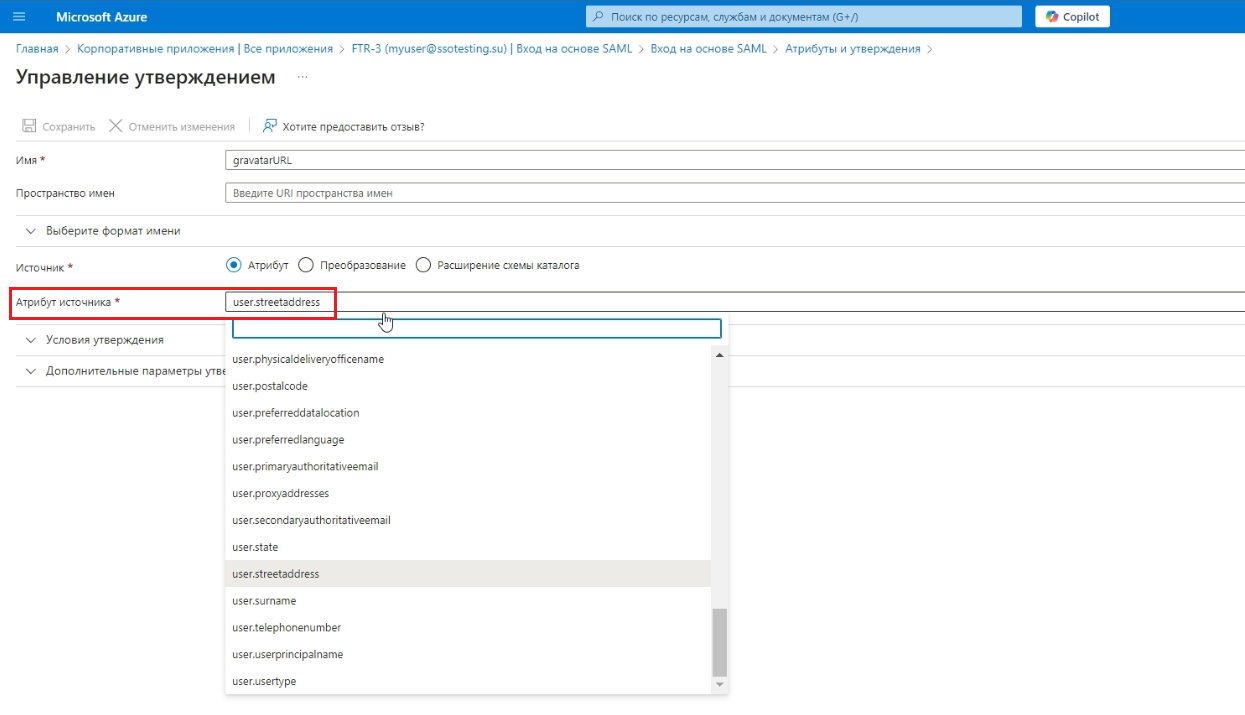

в качестве его значения в поле "Атрибут источника" выбираем из выпадающего списка то поле, в которое ранее вставляли ссылку на изображение. В нашем примере это "Улица, дом" (user.streetaddress):

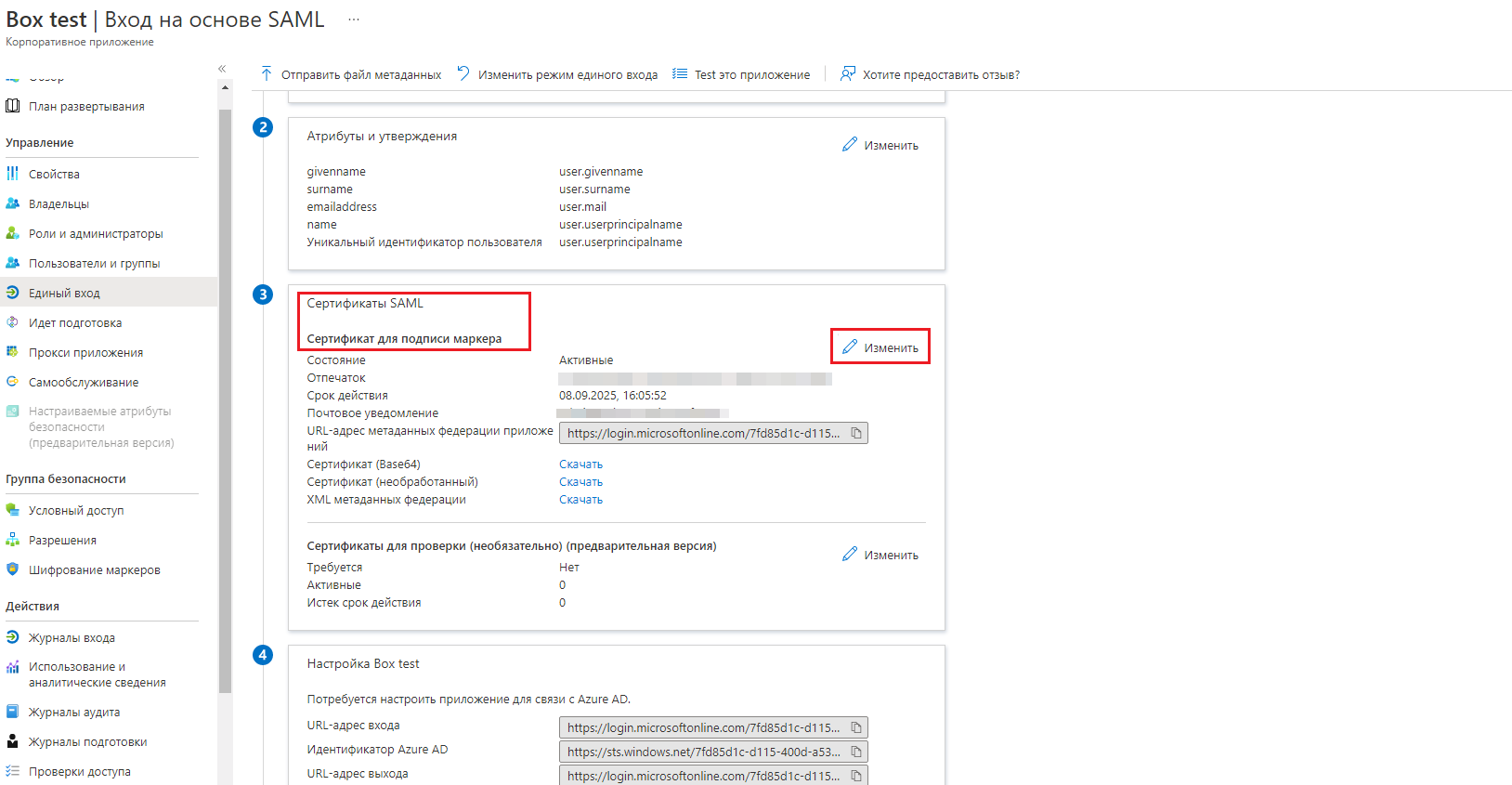

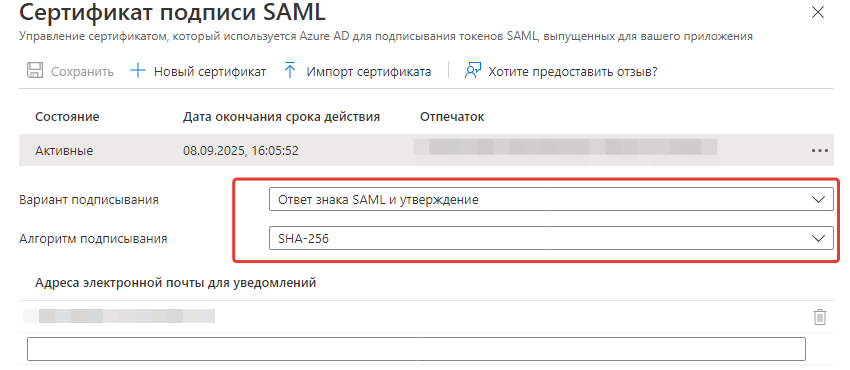

В блоке "Сертификаты SAML" нажимаем на "Изменить":

И меняем "Вариант подписывания" и "Алгоритм подписывания" следующим образом:

Шаг 2. Подтверждение домена

Подтверждение необходимо, чтобы только вы могли использовать ваш домен для SSO в МТС Линк. Подробнее об этом читайте в статьях Подтверждение домена для SSO и Настройка SSO.

ВАЖНО: без подтвержденного домена функционал работать не будет!

Шаг 3. Завершение настройки на стороне МТС Линк

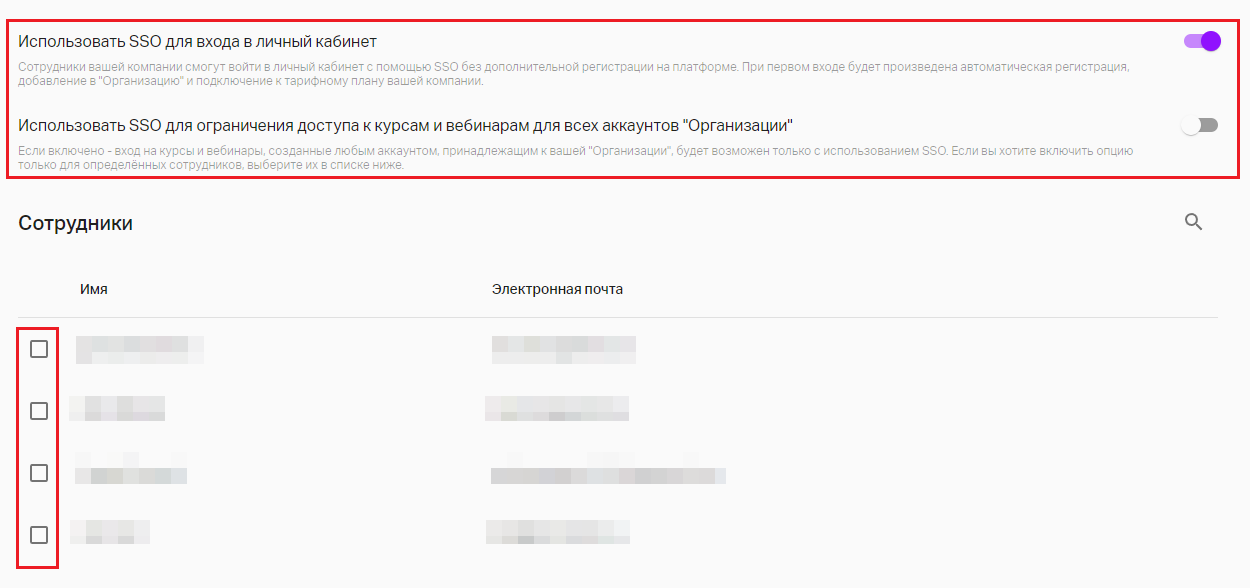

После успешного подтверждения домена вам необходимо выбрать, как именно вы будете использовать SSO:

Использовать SSO для входа в личный кабинет: сотрудники вашей компании смогут входить в личный кабинет с помощью SSO без дополнительной регистрации на платформе. При первом входе будет произведена автоматическая регистрация, добавление в Организацию и подключение к тарифному плану вашей компании. Если на момент первого входа через SSO у данного E-mail будет найдена существующая учетная запись, то пользователь также будет присоединен к Организации, а все его данные останутся без изменений.

ВАЖНО! Все аккаунты, присоединенные к Организации, кроме ее владельца, потеряют возможность аутентификации в личный кабинет с помощью обычного пароля, т.е. вход станет возможен только с использованием SSO.

Использовать SSO для ограничения доступа к курсам и вебинарам: вход на курсы и вебинары, созданные аккаунтом, принадлежащим к вашей Организации, будет возможен только с использованием SSO. Вы можете включить эту опцию для всех или только для выбранных сотрудников из списка:

Вход в личный кабинет с помощью SSO

Сотрудники компании смогут войти в личный кабинет с помощью SSO без дополнительной регистрации на платформе. Для входа в личный кабинет по SSO необходимо:

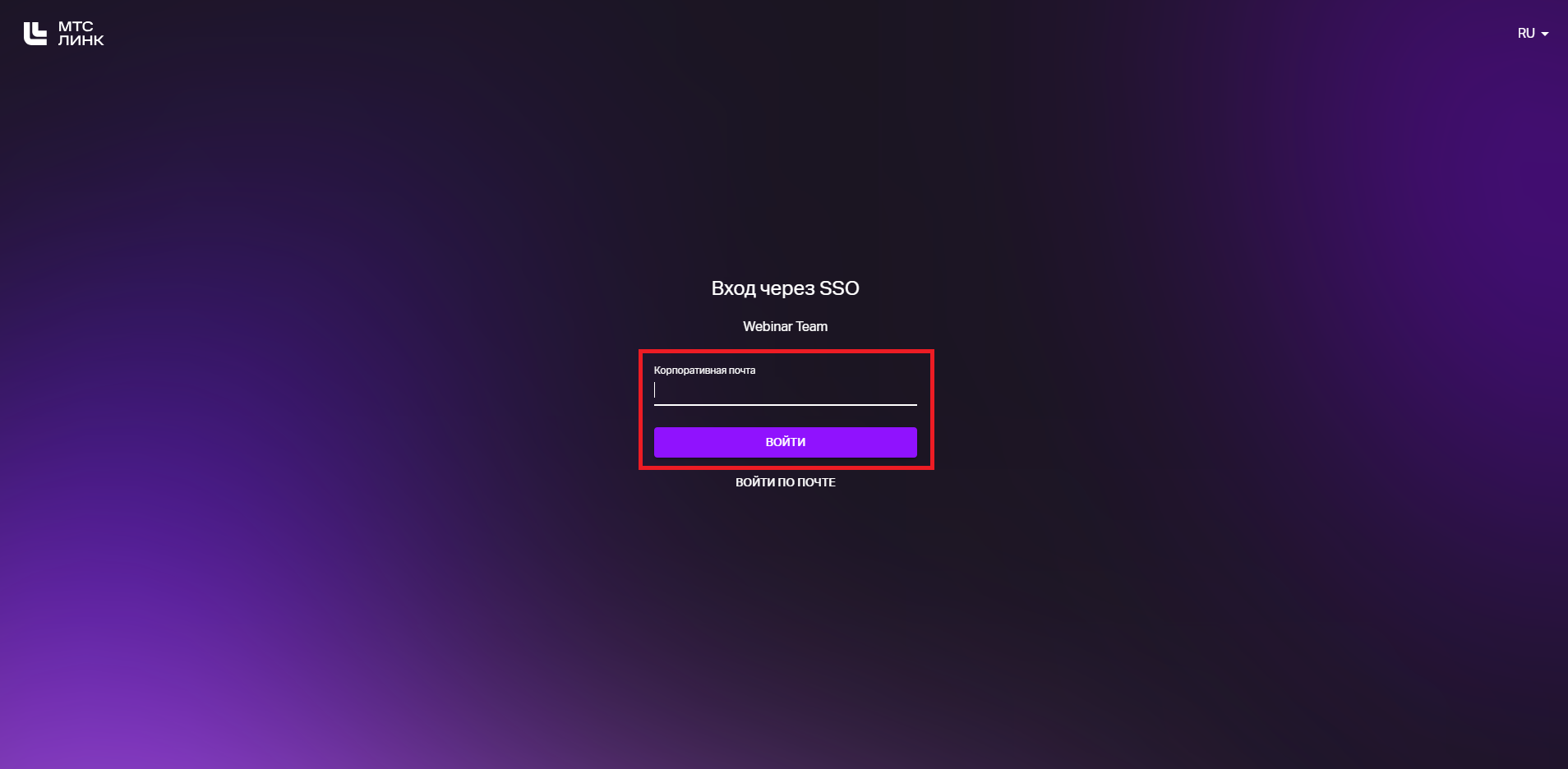

перейти по адресу https://namecompany.mts-link.ru, в котором заменить "namecompany" на домен вашей организации, ввести адрес корпоративной почты и нажать на кнопку "Войти":

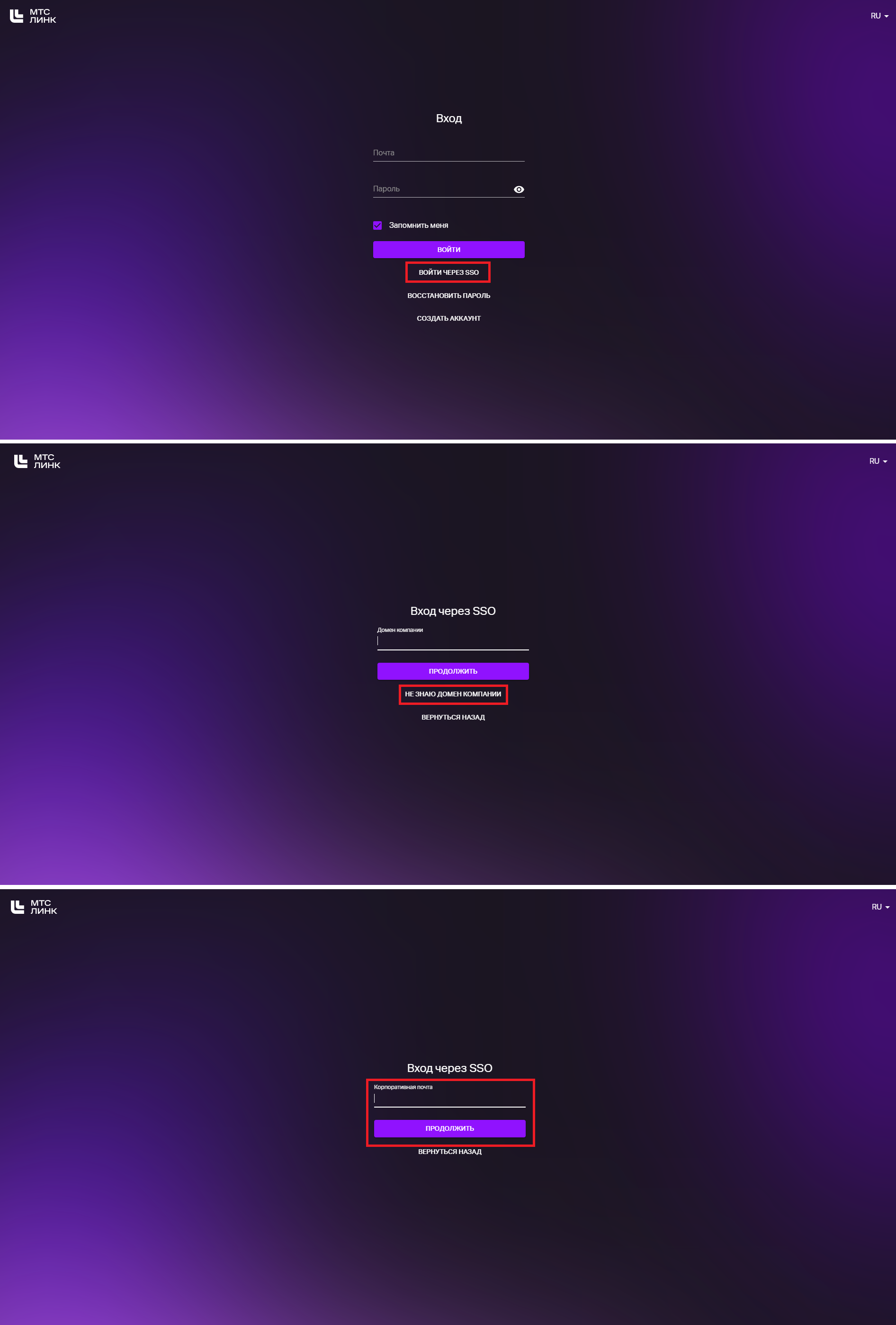

если домен вашей организации неизвестен, перейти по адресу https://my.mts-link.ru, нажать на кнопку "Войти через SSO", далее на "Не знаю домен компании", ввести адрес своей корпоративной почты и нажать на кнопку "Продолжить":

После после этого вы будете перенаправлены на страницу провайдера идентификации. В случае успешной комбинации логина и пароля будет произведен вход в личный кабинет платформы МТС Линк.

Вход на курс/вебинар с помощью SSO

При входе на курс или вебинар участники будут видеть предложение зарегистрироваться с помощью аккаунта Azure Active Directory.

Проверка корректности настроек SSO (SAML) перед началом использования