Протокол SAML: настройка SSO провайдера Multifactor

МТС Линк поддерживает федеративную аутентификацию по протоколу SAML с использованием Мультифактора в качестве поставщика учетных записей. Это позволяет централизованно управлять доступом и обеспечивает защиту от несанкционированного доступа к системе за счет многофакторной аутентификации.

Multifactor — система двухфакторной аутентификации и контроля доступа для любого удаленного подключения.

Инструкции для других протоколов и провайдеров идентификации:

Поскольку Мультифактор не запрашивает и не хранит пароли ваших пользователей, первым фактором аутентификации (логин и пароль) могут выступать следующие поставщики учетных записей:

Active Directory

Google

Yandex

Локальные пользователи Мультифактор (только e-mail)

Другие внешние SAML поставщики учетных записей

ВНИМАНИЕ!

На текущий момент функциональность синхронизации контактов между SSO-провайдером и контактной книгой (раздел "Люди") в МТС Линк не предусмотрена.

Принцип работы

МТС Линк устанавливает доверие с Мультифактором, получая его публичный сертификат и адрес единого входа (Sigle Sign-On).

При запросе на аутентификацию МТС Линк переадресует пользователя на страницу Мультифактора.

Мультифактор отправляет пользователя на страницу поставщика учетных записей.

После подтверждения первого фактора Мультифактор запрашивает двухфакторную аутентификацию и возвращает подписанный запрос в МТС Линк.

МТС Линк предоставляет пользователю доступ к запрашиваемому ресурсу.

Как настроить

Шаг 1. Настройка Мультифактора

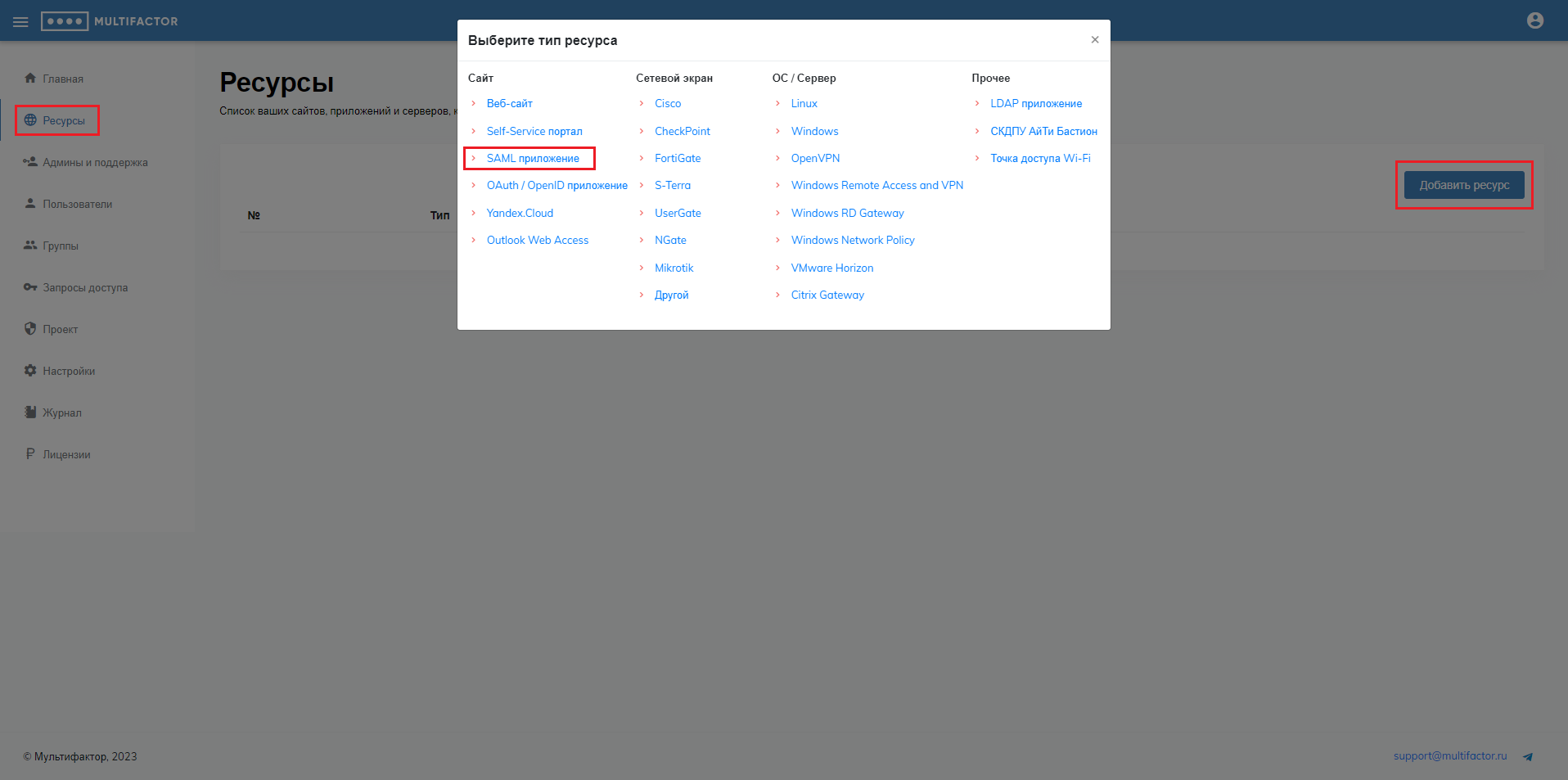

В личном кабинете в разделе “Ресурсы” нажмите “Добавить ресурс” и выберите “SAML приложение”:

Далее введите следующее:

Название произвольное.

Адрес: mts-link.ru (опционально).

Поставщик учетных записей:

Active Directory — для учетных записей домена Active Directory;

Google — для использования учетных записей Google;

Yandex — для использования учетных записей Яндекса;

Только e-mail — для использования локальных учетных записей Мультифактора (только e-mail, без пароля);

Другой — для использования учетных записей преднастроенных внешних поставщиков в разделе “Настройки” -> “Поставщики учетных записей”.

Адрес портала: если выбран поставщик учетных записей Active Directory, то укажите адрес (внутренний или внешний) предварительно настроенного портала самообслуживания Мультифактор.

Сохраните настройки.

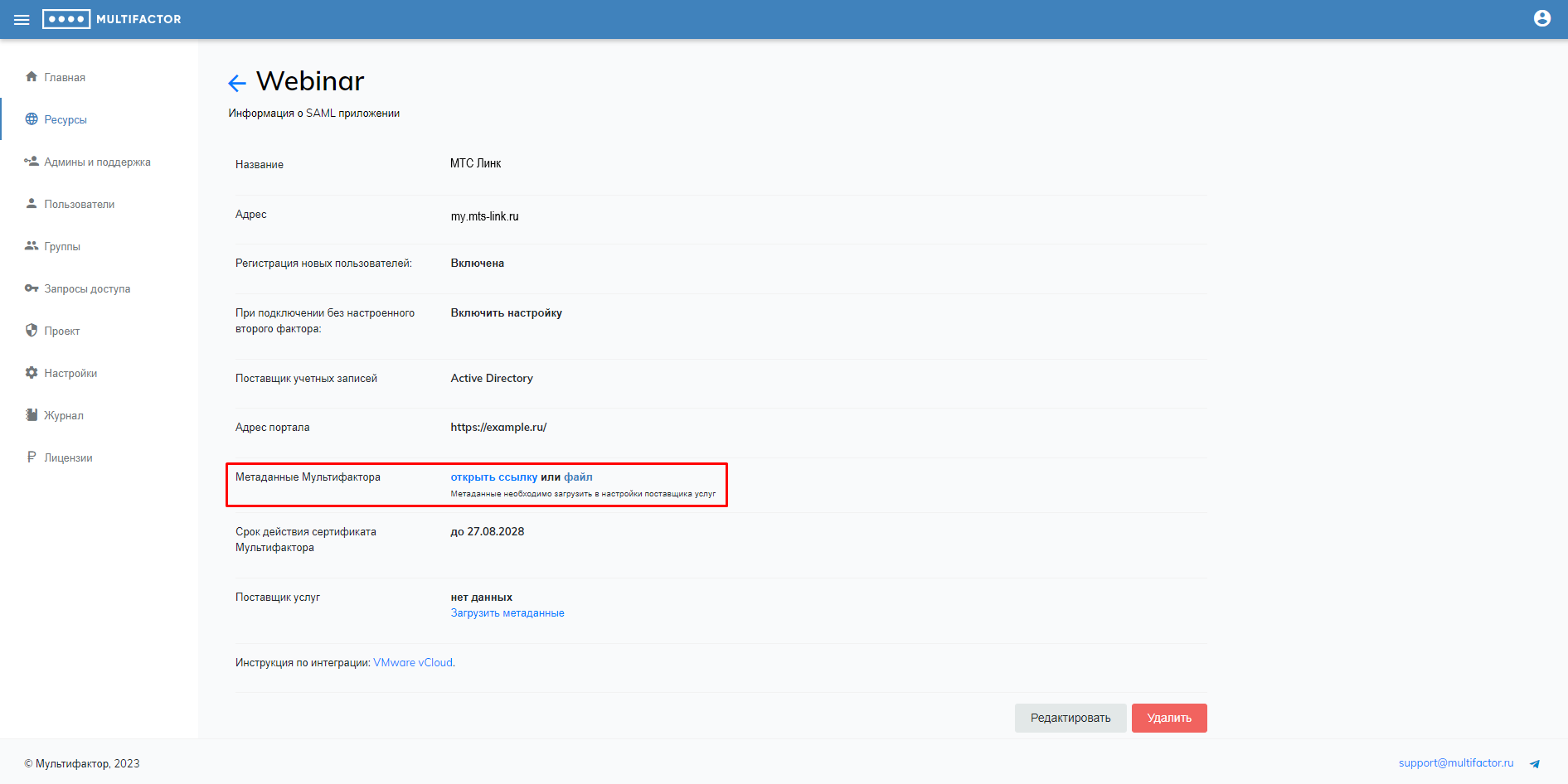

Откройте по ссылке или сохраните XML-файл из поля “Метаданные Мультифактора”, он понадобится для дальнейшей настройки МТС Линк:

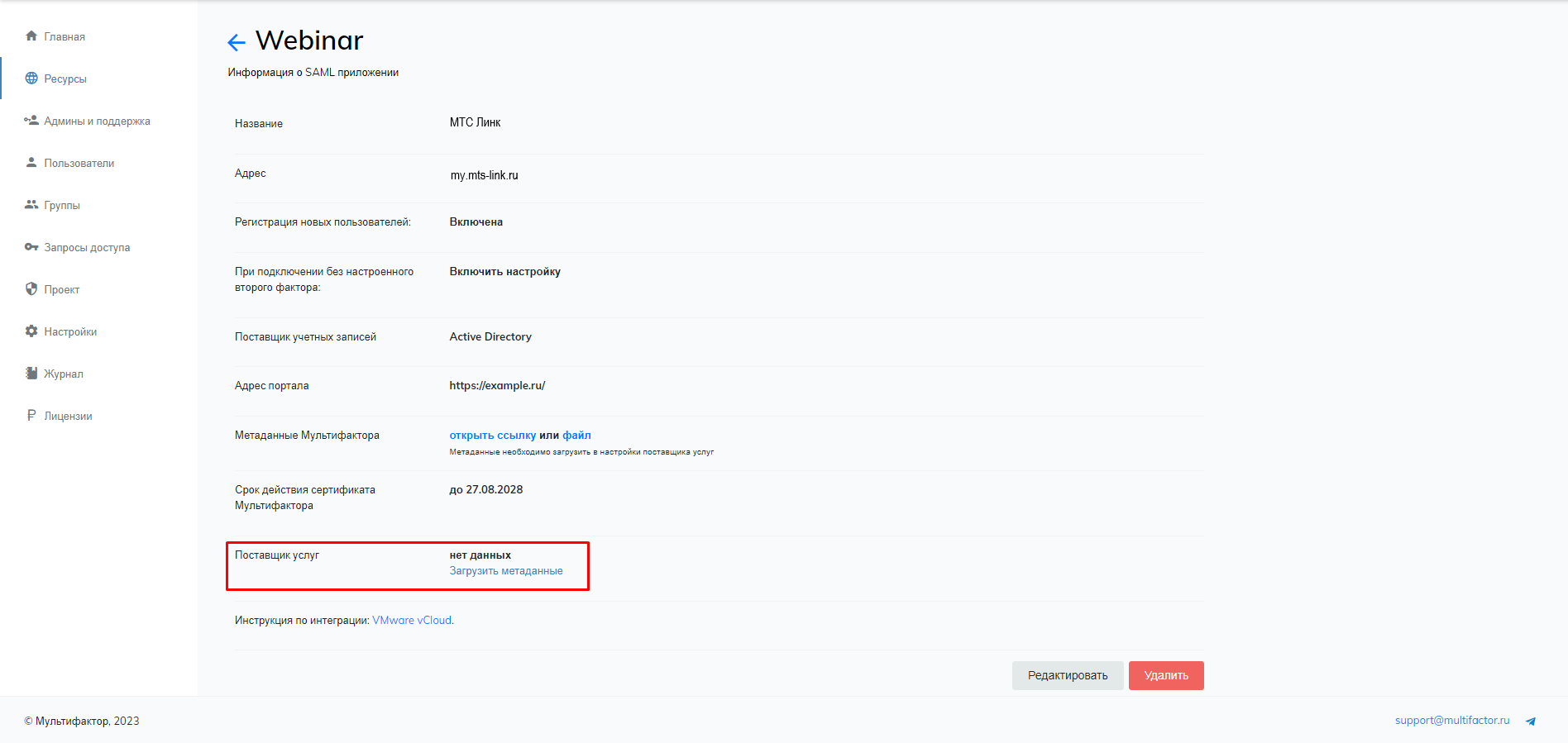

Поле “Поставщик услуг” пока оставьте пустым, мы вернемся к нему после настройки на стороне МТС Линк.

Шаг 2. Настройка конфигурации SAML на стороне МТС Линк

В личном кабинете зайдите в раздел “Настройки SSO”. В поле “Выбор протокола и настройки провайдера идентификации” введите следующее:

Протокол: SAML.

Выбор SSO провайдера: Active Directory.

Идентификатор объекта (Identity Provider (idP) Entity ID): ссылка на метаданные Мультифактора из созданного ранее SAML ресурса в панели управления Мультифактора.

Пример значения: https://idp.multifactor.ru/rs_<identifier>.

URL Системы единого входа (Sign-in page URL): ссылка на метаданные Мультифактора из созданного ранее SAML ресурса в панели управления Мультифактора + /login/.

Пример значения: https://idp.multifactor.ru/rs_<identifier>/login/.

URL Системы единого выхода (Sign-out page URL): ссылка на метаданные Мультифактора из созданного ранее SAML ресурса в панели управления Мультифактора + /logout/.

Пример значения: https://idp.multifactor.ru/rs_<identifier>/logout/.

Сертификат (Identity provider certificate): скопируйте значение внутри тэга <X509Certificate> из файла метаданных Мультифактора. Поместите его между тэгами -----BEGIN CERTIFICATE----- и -----END CERTIFICATE-----.

Пример PEM-сертификата:

-----BEGIN CERTIFICATE----- <Закодированный в формате Base64 сертификат> -----END CERTIFICATE-----Нажмите “Далее”.

Сохраните ссылки “Идентификатор объекта (Entity ID)” и “URL ACS” и нажмите “Далее”.

Создайте XML-файл sp_metadata.xml:

<?xml version="1.0"?> <md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" entityID="ENTITY_URL"> <md:SPSSODescriptor AuthnRequestsSigned="false" WantAssertionsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat> <md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="ASSERTION_CONSUMER_SERVICE_URL" index="1" /> </md:SPSSODescriptor> </md:EntityDescriptor>где:

ENTITY_URL — значение “Идентификатор объекта (Entity ID)”;

ASSERTION_CONSUMER_SERVICE_URL — значение “URL ACS”.

Сохраните файл sp_metadata.xml и загрузите его в поле “Поставщик услуг” (шаг 1, пункт 4) в панели управления Мультифактора, в настройках созданного ранее SAML ресурса:

В поле “Укажите домен электронной почты” выберите домен для ассоциации с поставщиком учетных записей. Если у вас не подтверждено ни одного домена, необходимо добавить и верифицировать необходимый домен (подробнее об этом в статье Подтверждение домена для SSO).

Включите “Использовать SSO для входа в личный кабинет” (подробнее об этом в статье Настройка SSO).