Протокол SAML: настройка SSO провайдера Workspace ONE Access

Если в организации вы используете Workspace ONE Access, то теперь вы можете настроить возможность аутентификации в личный кабинет и на онлайн-мероприятия только с этих учетных записей.

Инструкции для других протоколов и провайдеров идентификации:

Преимущества использования:

Не нужно создавать отдельные учётные записи для организаторов мероприятий. Создание личного кабинета, присоединение к Организации и распределение доступного тарифа осуществляется автоматически во время первого входа в личный кабинет с помощью SSO.

При добавлении нового сотрудника он сразу может приступать к прохождению адаптационных курсов, а при увольнении достаточно отключить его учетную запись в Workspace ONE Access, и доступ ко всем учебным материалам будет ограничен.

Не нужно отдельно создавать учетную запись Линк Курсы для участия в курсах и запоминать логин/пароль, т.к. вход осуществляется по одной кнопке.

ВНИМАНИЕ!

На текущий момент функциональность синхронизации контактов между SSO-провайдером и контактной книгой (раздел "Люди") в МТС Линк не предусмотрена.

Как настроить

Для настройки необходимо иметь настроенный сервис Workspace ONE Access и созданное в нем SAML-приложение.

Шаг 1. Настройка связки МТС Линк и Workspace ONE Access. Создание и настройка приложения

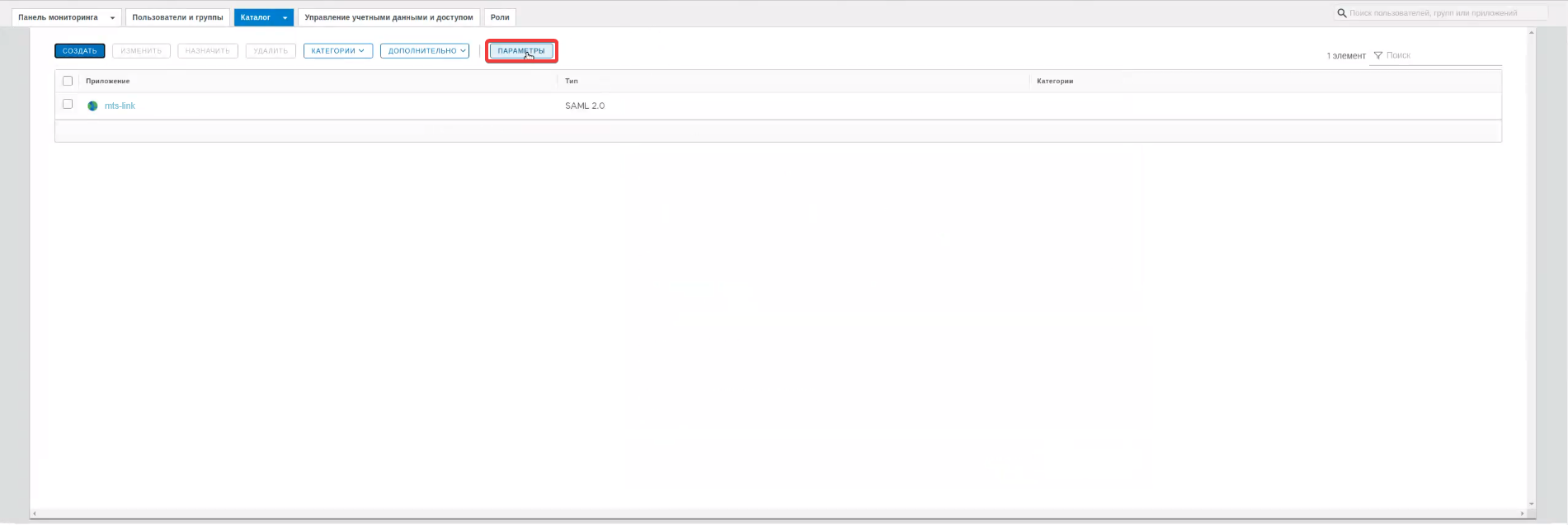

В настройках Workspace ONE Access перейдите на вкладку "Каталог" и нажмите на "Параметры":

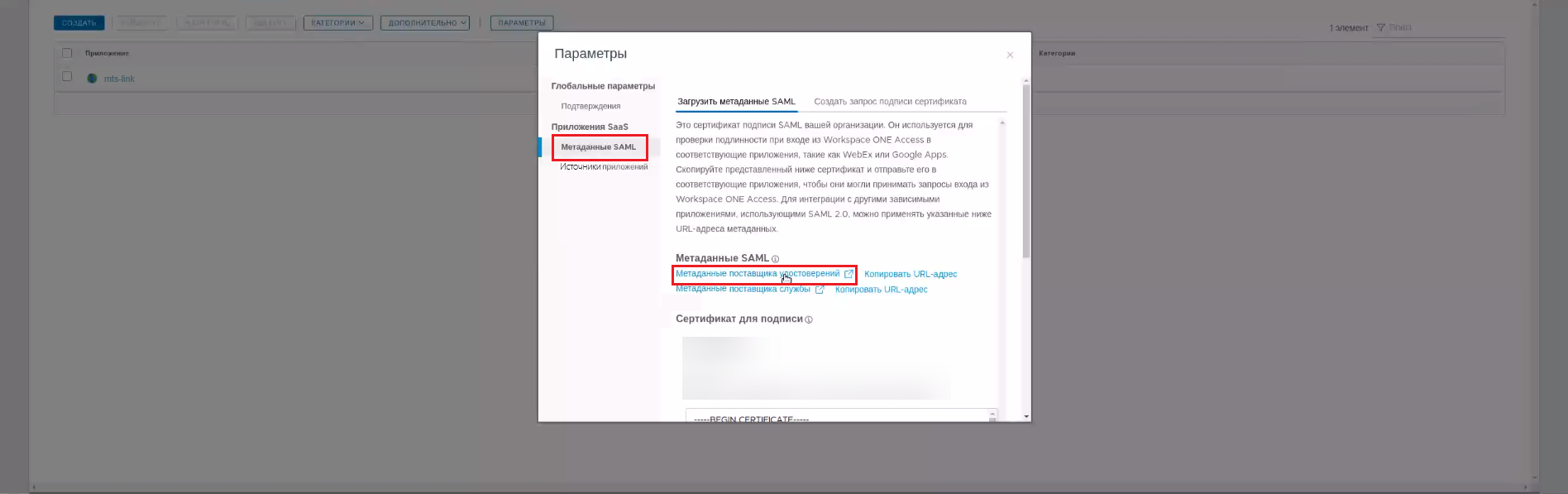

Перейдите в "Метаданные SAML" - "Метаданные поставщика удостоверений":

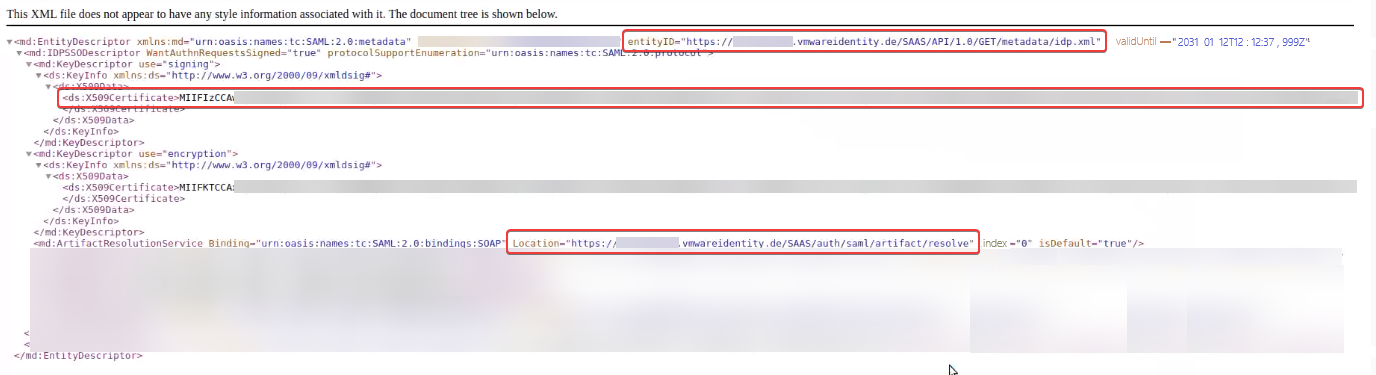

Откроется xml-страница, откуда необходимо скопировать значения entityID (Идентификатор объекта), Certificate (Сертификат) и Location (URL Системы единого входа):

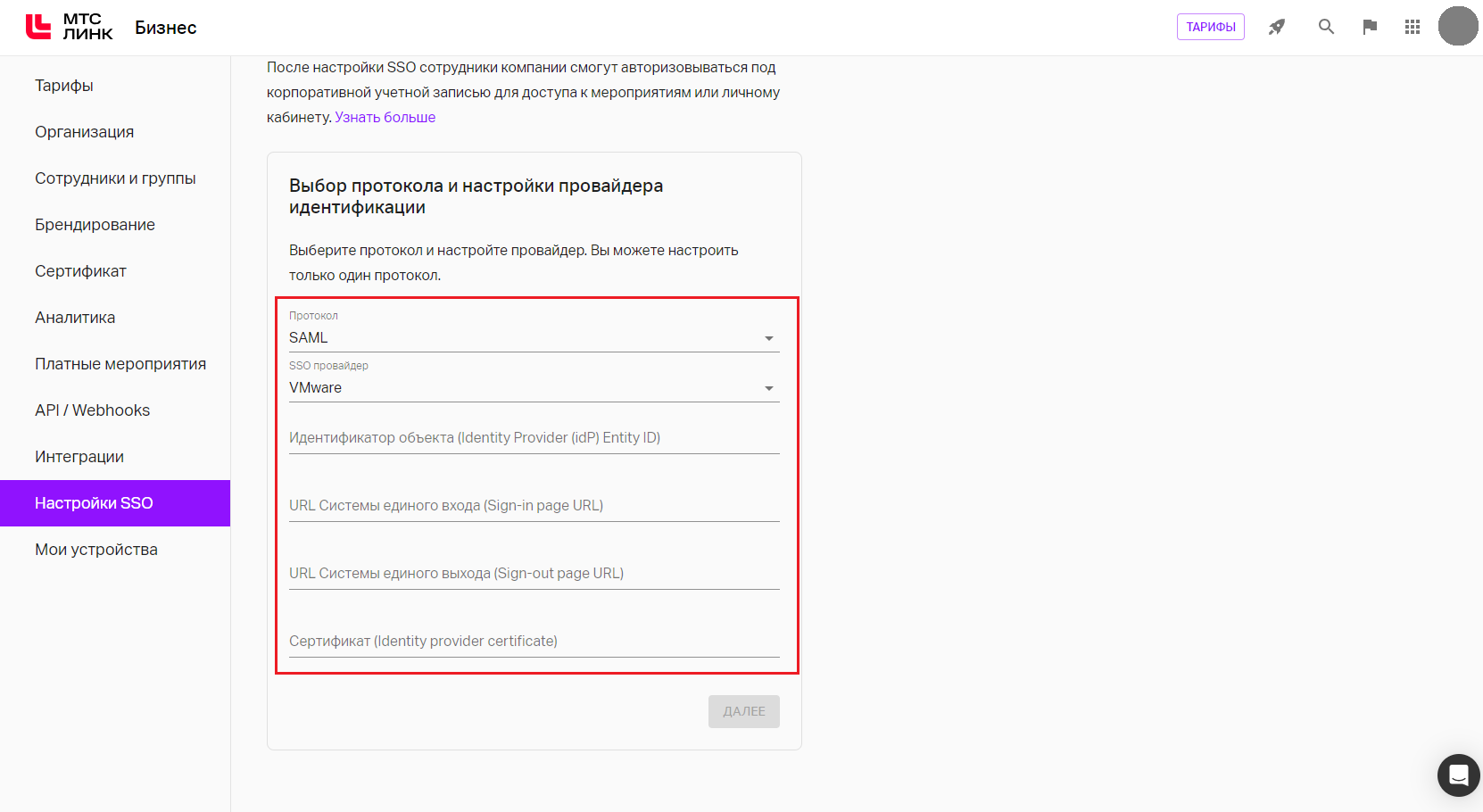

Далее заходим в "Настройки SSO" в личном кабинете МТС Линк, в выпадающих списках выбираем протокол SAML и SSO провайдер VMware, ниже добавляем скопированные значения и нажимаем "Далее":

В поле "URL Системы единого входа" вставляется значение, которое будет доступно уже после создания приложения на стороне Workspace ONE Access. Поэтому в данное поле пока можно вставить значение "Location", а в конце настройки это можно будет изменить.

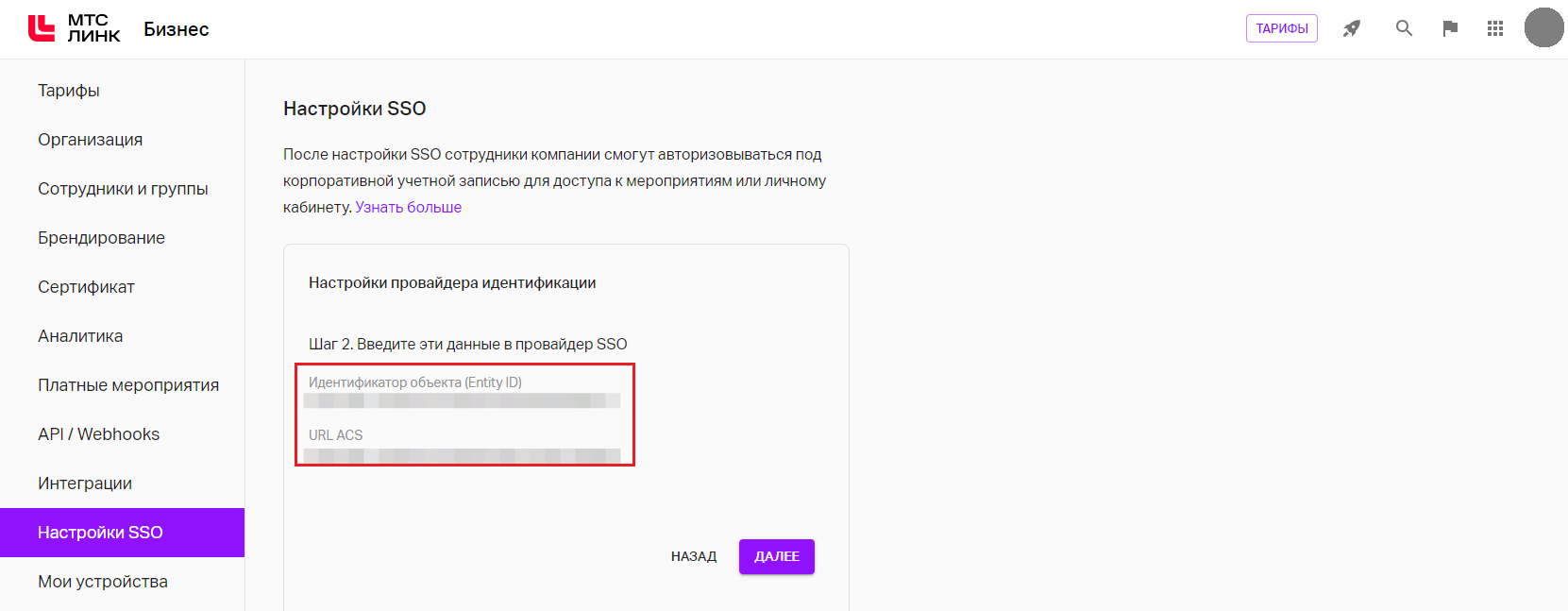

На следующей странице потребуется скопировать значения Идентификатор объекта (Entity ID) и URL ACS:

Эти данные потребуется вставить в Workspace ONE Access при создании приложения.

Затем необходимо создать новое приложение на стороне Workspace ONE Access.

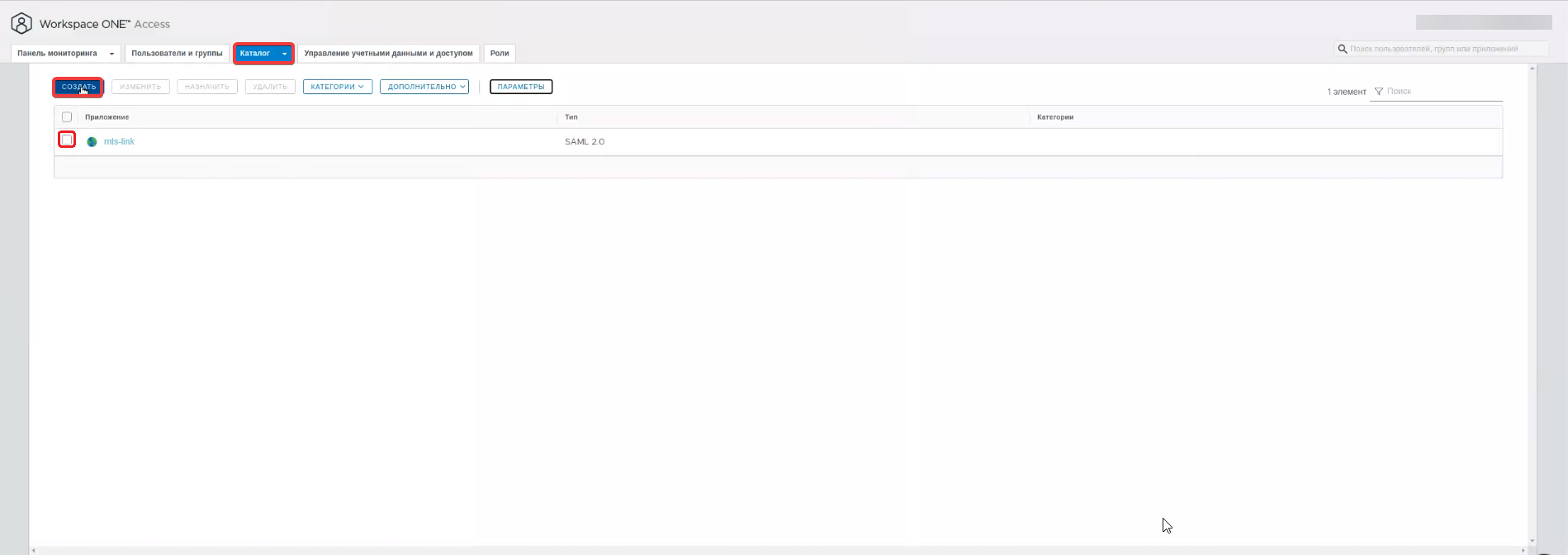

Для этого на вкладке "Каталог" выбираем "Веб-приложения" и нажимаем на кнопку "Создать":

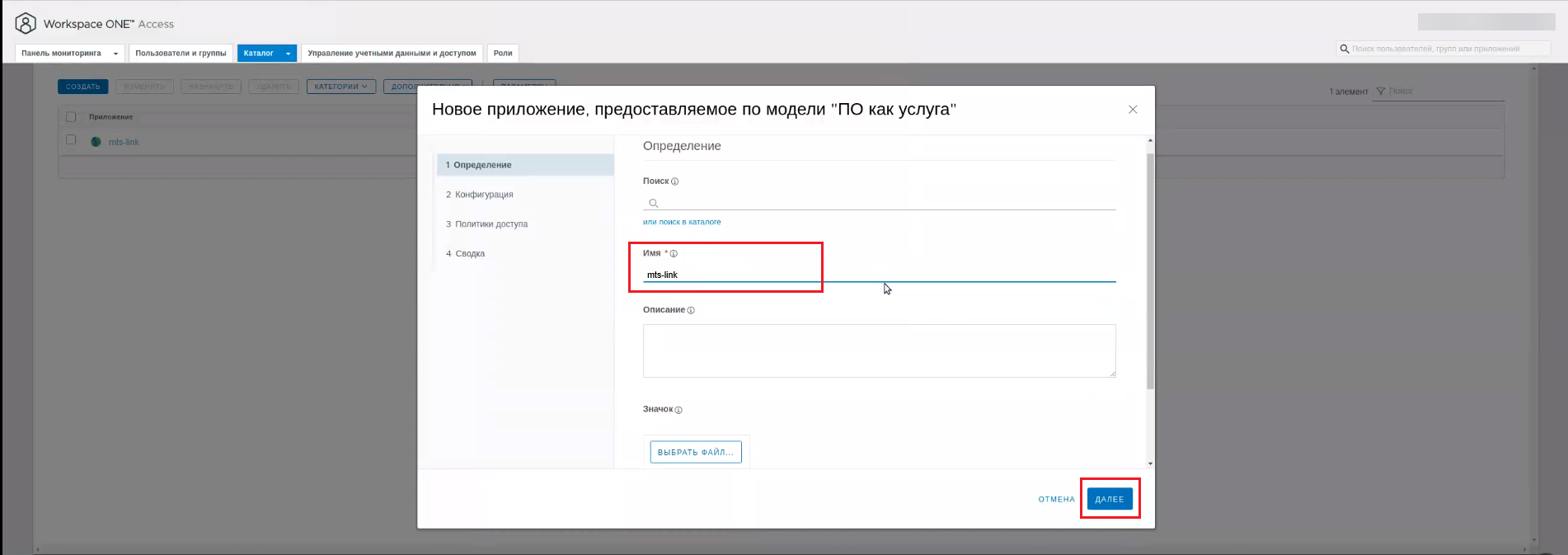

В открывшемся окне вводим имя для нового приложения и нажимаем на кнопку "Далее":

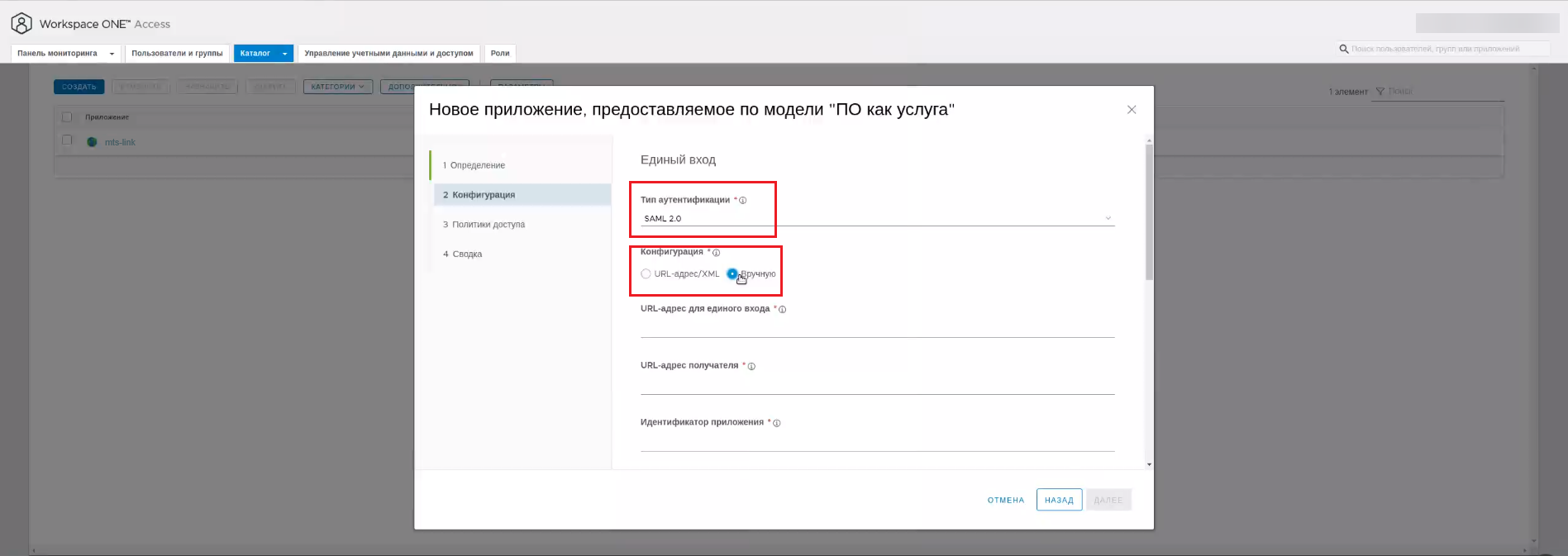

Откроется вкладка "Конфигурация". В ней нужно выбрать "Тип аутентификации" SAML 2.0, а в поле "Конфигурация" значение "Вручную":

После выбора ручной конфигурации можно будет ввести значения в поля ниже.

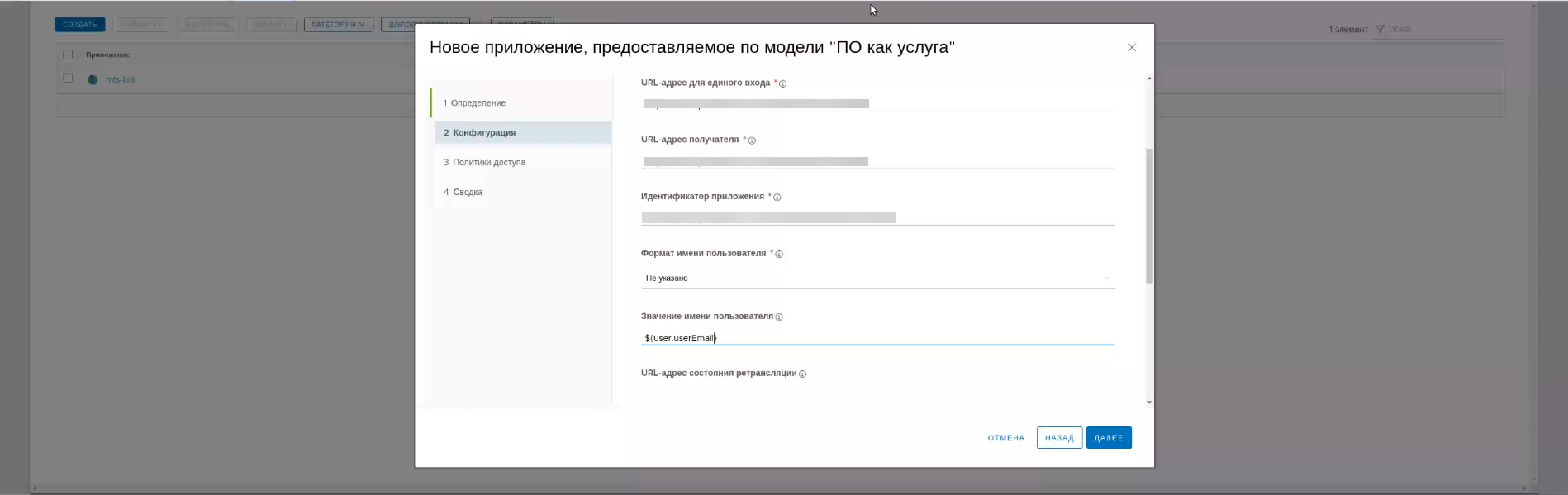

Вставляем ранее скопированные значения. URL ACS вставляется в "URL-адрес для единого входа" и "URL-адрес получателя". Идентификатор объекта (Entity ID) вставляется в поле "Идентификатор приложения". В поле "Значение имени пользователя" нужно вставить "${user.userEmail}":

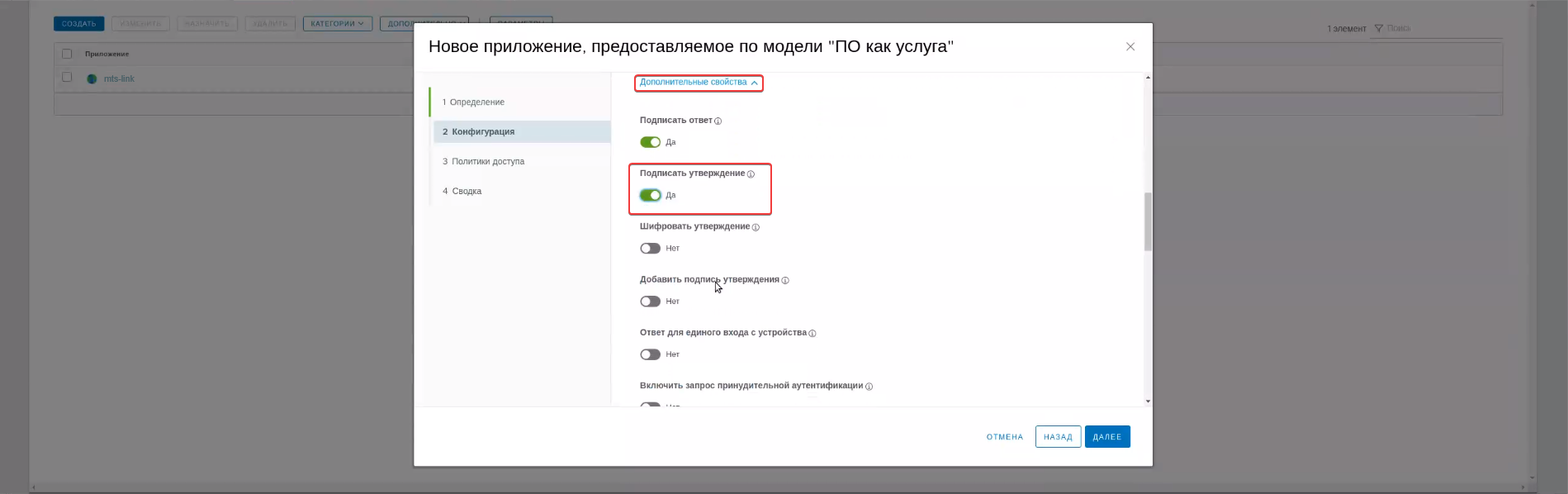

Ниже раскрываем "Дополнительные свойства" и активируем переключатель "Подписать утверждение":

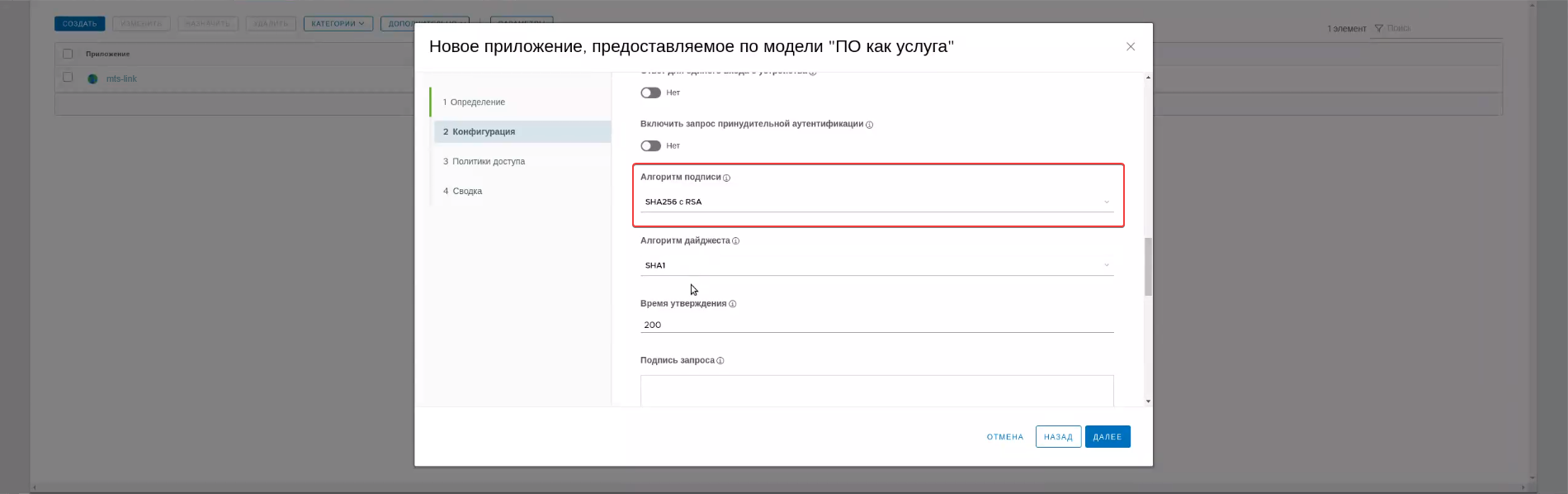

В пункте "Алгоритм подписи" выбираем значение "SHA256 с RSA" и нажимаем "Далее":

На следующих страницах "Политики доступа" и "Сводка" ничего изменять не требуется. Для сохранения изменений нажимаем на копку "Сохранить".

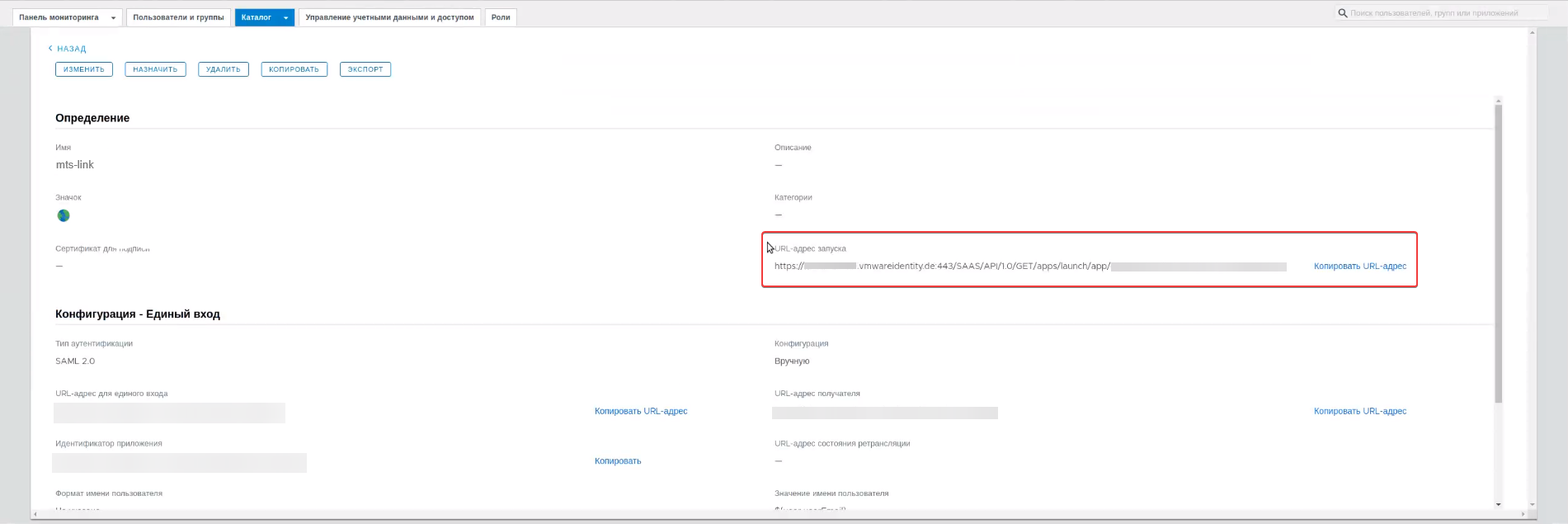

В настройках созданного приложения нужно скопировать "URL-адрес запуска":

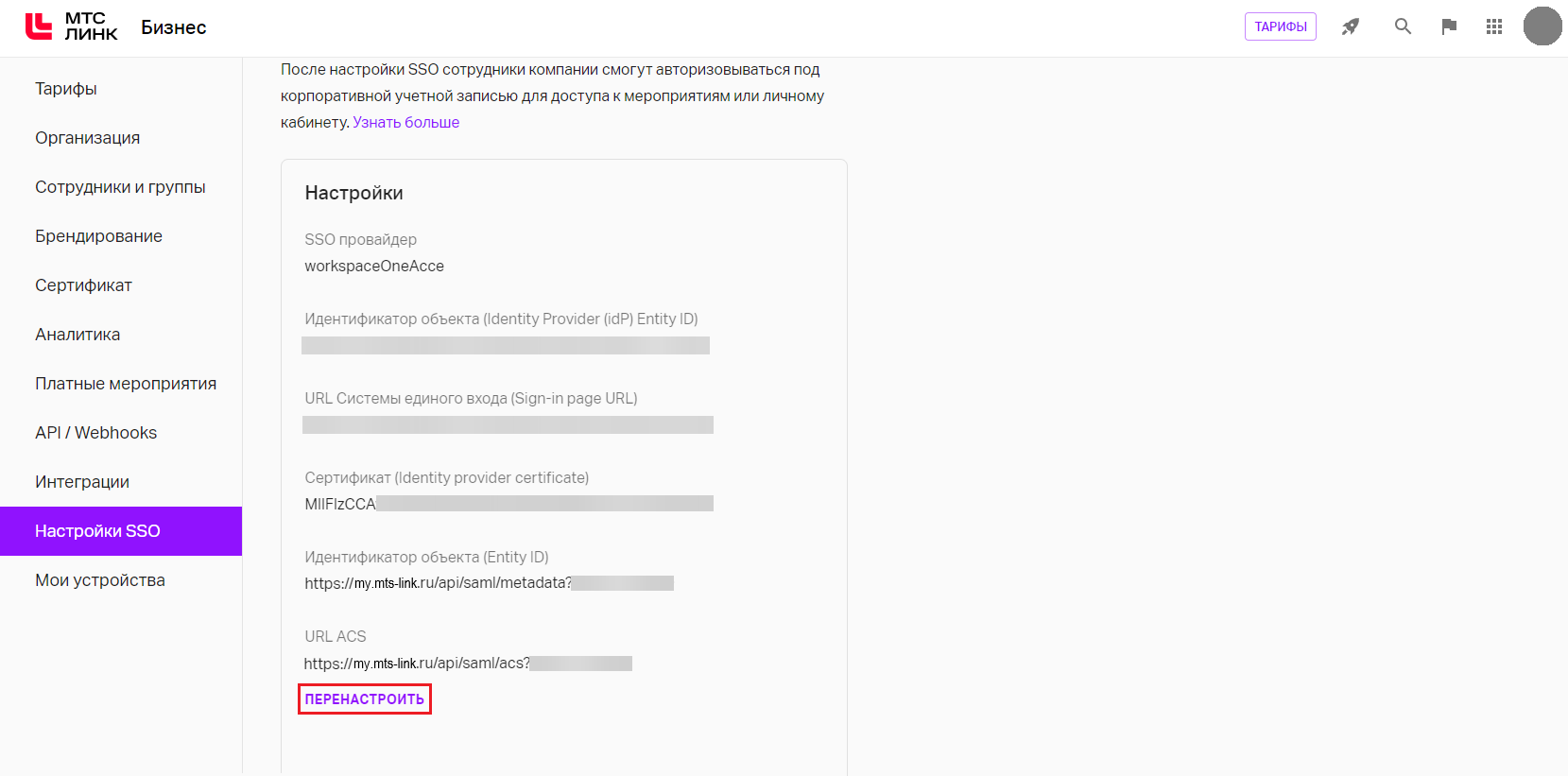

Далее на стороне МТС Линк необходимо заменить значение "URL системы единого входа" (см. пункт 4 выше). Для этого нажимаем на кнопку "Перенастроить":

И на открывшейся странице вставляем скопированный в пункте 12 "URL-адрес запуска" в поле "URL системы единого входа".

Для сохранения изменений переходим на следующую страницу и нажимаем "Далее".

Шаг 2. Подтверждение домена

Подтверждение необходимо, чтобы только вы могли использовать ваш домен для SSO в МТС Линк. Подробнее об этом читайте в статьях Подтверждение домена для SSO и Настройка SSO.

ВАЖНО: без подтвержденного домена функционал работать не будет!

Шаг 3. Завершение настройки на стороне МТС Линк

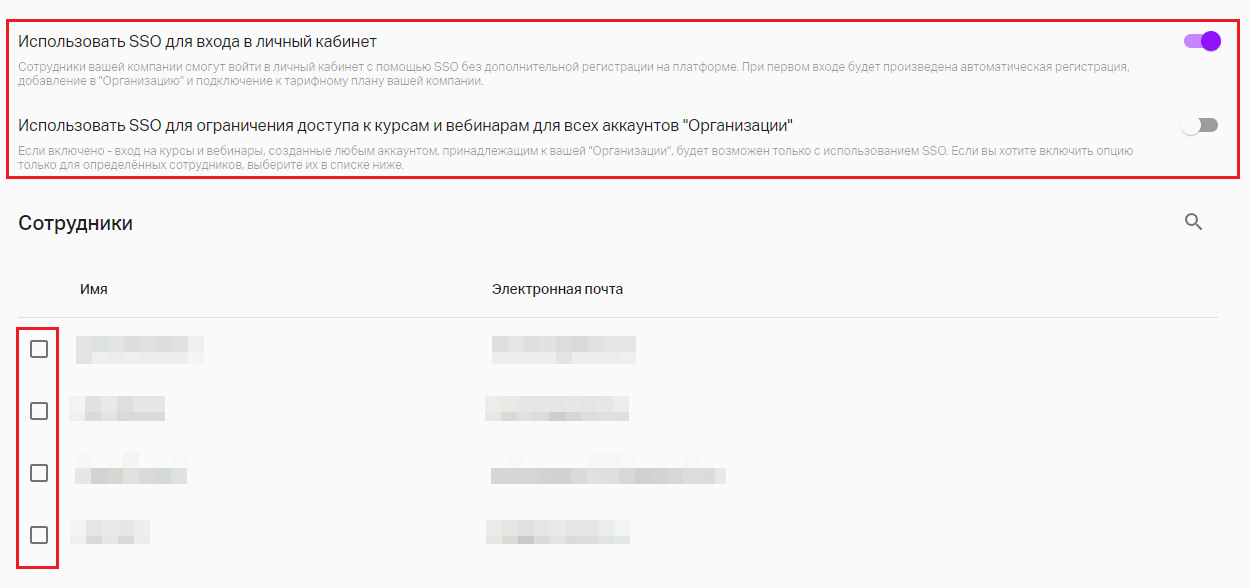

После успешного подтверждения домена вам необходимо выбрать, как именно вы будете использовать SSO:

Использовать SSO для входа в личный кабинет: сотрудники вашей компании смогут входить в личный кабинет с помощью SSO без дополнительной регистрации на платформе. При первом входе будет произведена автоматическая регистрация, добавление в Организацию и подключение к тарифному плану вашей компании. Если на момент первого входа через SSO у данного E-mail будет найдена существующая учетная запись, то пользователь также будет присоединен к Организации, а все его данные останутся без изменений.

ВАЖНО! Все аккаунты, присоединенные к Организации, кроме ее владельца, потеряют возможность аутентификации в личный кабинет с помощью обычного пароля, т.е. вход станет возможен только с использованием SSO.

Использовать SSO для ограничения доступа к курсам и вебинарам: вход на курсы и вебинары, созданные аккаунтом, принадлежащим к вашей Организации, будет возможен только с использованием SSO. Вы можете включить эту опцию для всех или только для выбранных сотрудников из списка:

Вход в личный кабинет с помощью SSO

Сотрудники компании смогут войти в личный кабинет с помощью SSO без дополнительной регистрации на платформе. Для входа в личный кабинет по SSO необходимо:

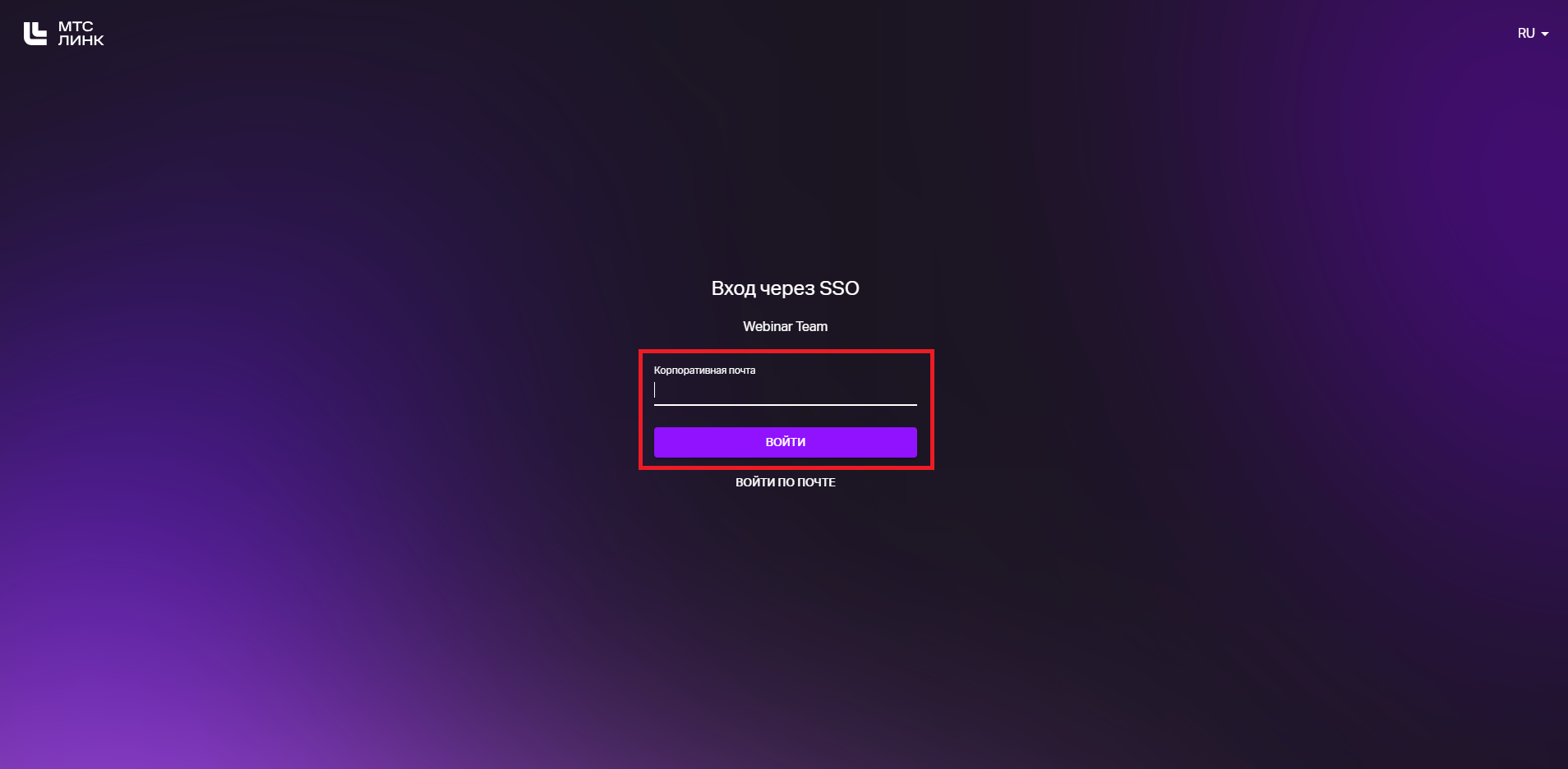

перейти по адресу https://namecompany.mts-link.ru, в котором заменить "namecompany" на домен вашей организации, ввести адрес корпоративной почты и нажать на кнопку "Войти":

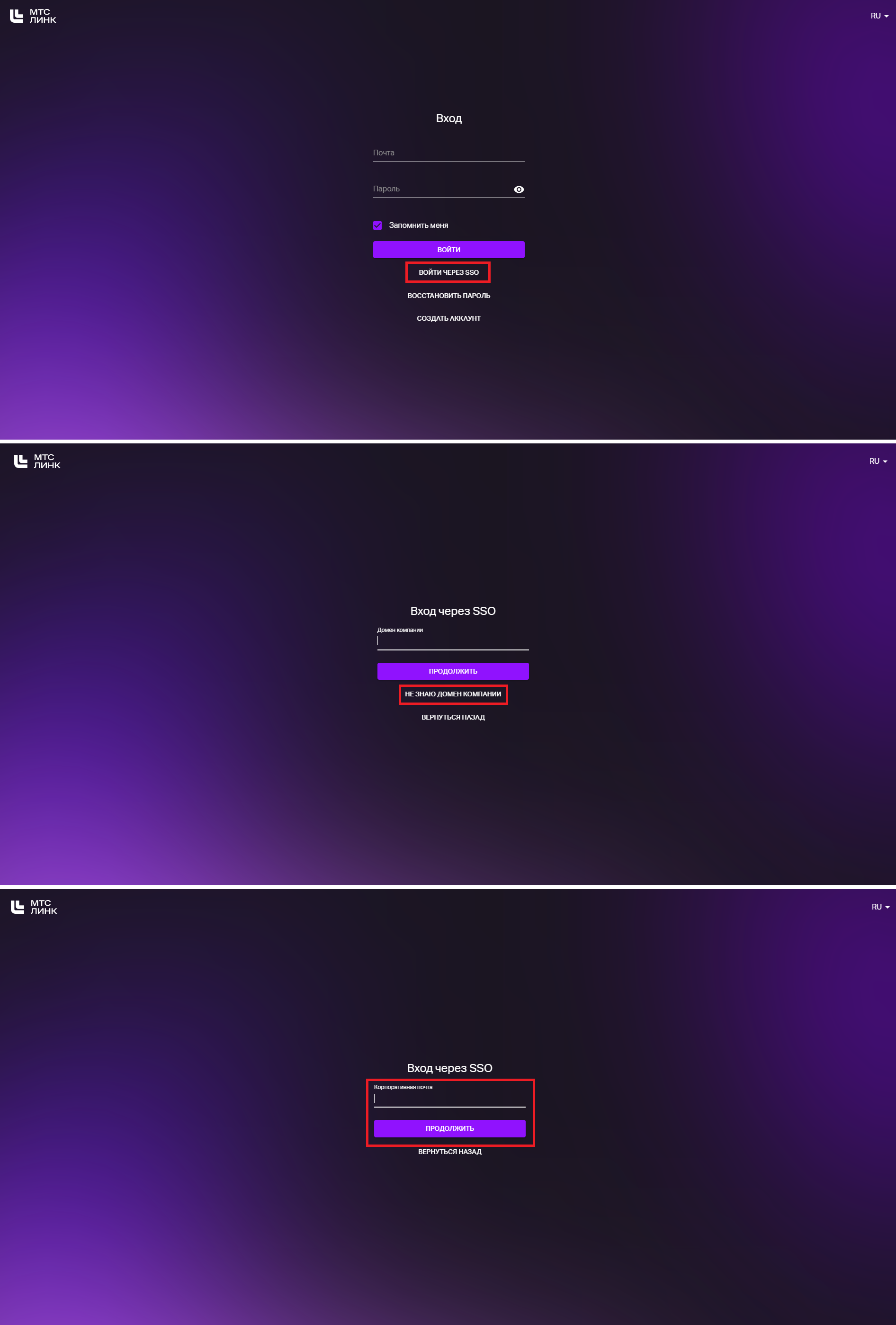

если домен вашей организации неизвестен, перейти по адресу https://my.mts-link.ru, нажать на кнопку "Войти через SSO", далее на "Не знаю домен компании", ввести адрес своей корпоративной почты и нажать на кнопку "Продолжить":

После после этого вы будете перенаправлены на страницу провайдера идентификации. В случае успешной комбинации логина и пароля будет произведен вход в личный кабинет платформы МТС Линк.

Вход на курс/вебинар с помощью SSO

При входе на курс или вебинар участники будут видеть предложение зарегистрироваться с помощью аккаунта Workspace ONE Access.

Проверка корректности настроек SSO (SAML) перед началом использования