Протокол SAML: настройка SSO провайдера Active Directory Federation Services

Вы можете настроить возможность аутентификации в личный кабинет, а также регистрации и участия в курсах и вебинарах только с учетных записей Active Directory Federation Services (ADFS).

Инструкции для других протоколов и провайдеров идентификации:

Преимущества использования:

Не нужно создавать отдельные учётные записи для организаторов мероприятий. Создание личного кабинета, присоединение к Организации и распределение доступного тарифа осуществляется автоматически во время первого входа в личный кабинет с помощью SSO.

При добавлении нового сотрудника он сразу может приступать к прохождению адаптационных курсов, а при увольнении достаточно отключить его учетную запись в Active Directory Federation Services, и доступ ко всем учебным материалам будет ограничен.

Не нужно отдельно создавать учетную запись Линк Курсы для участия в курсах и запоминать логин/пароль, т.к. вход осуществляется по одной кнопке.

ВНИМАНИЕ!

На текущий момент функциональность синхронизации контактов между SSO-провайдером и контактной книгой (раздел "Люди") в МТС Линк не предусмотрена.

Шаг 1. Введение данных от провайдера SSO

Перед настройкой убедитесь, что ваш провайдер поддерживает протокол SAML.

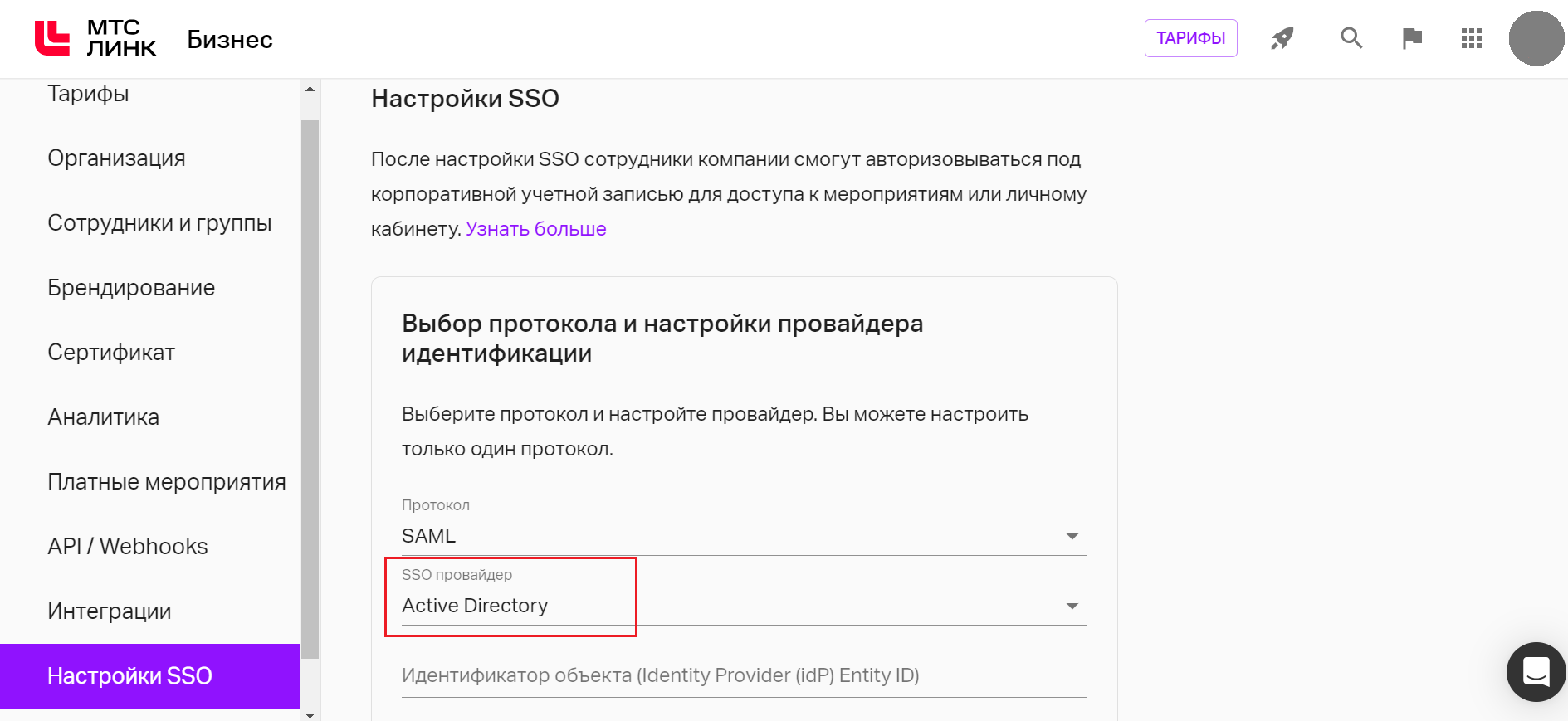

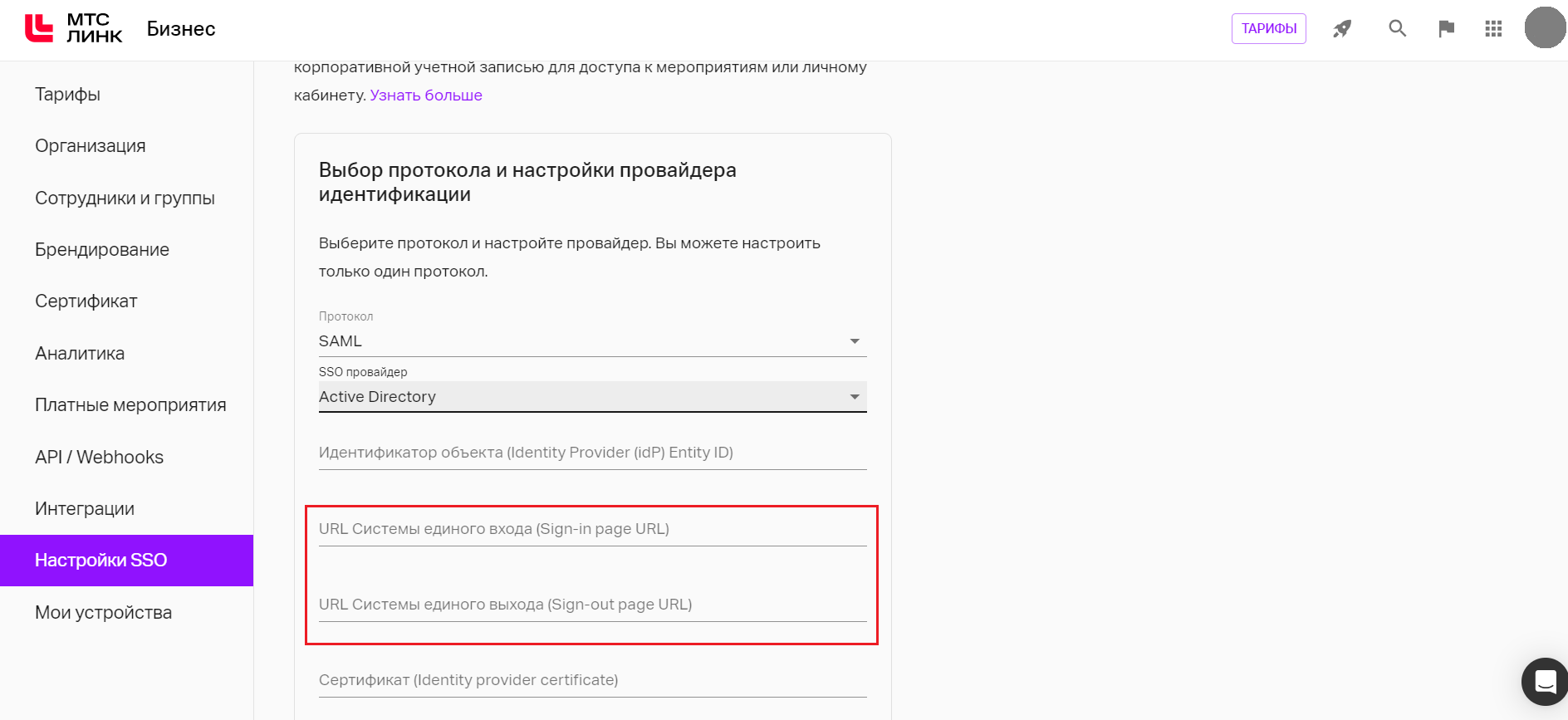

В личном кабинете в разделе "Настройки SSO" выберите провайдер Active Directory:

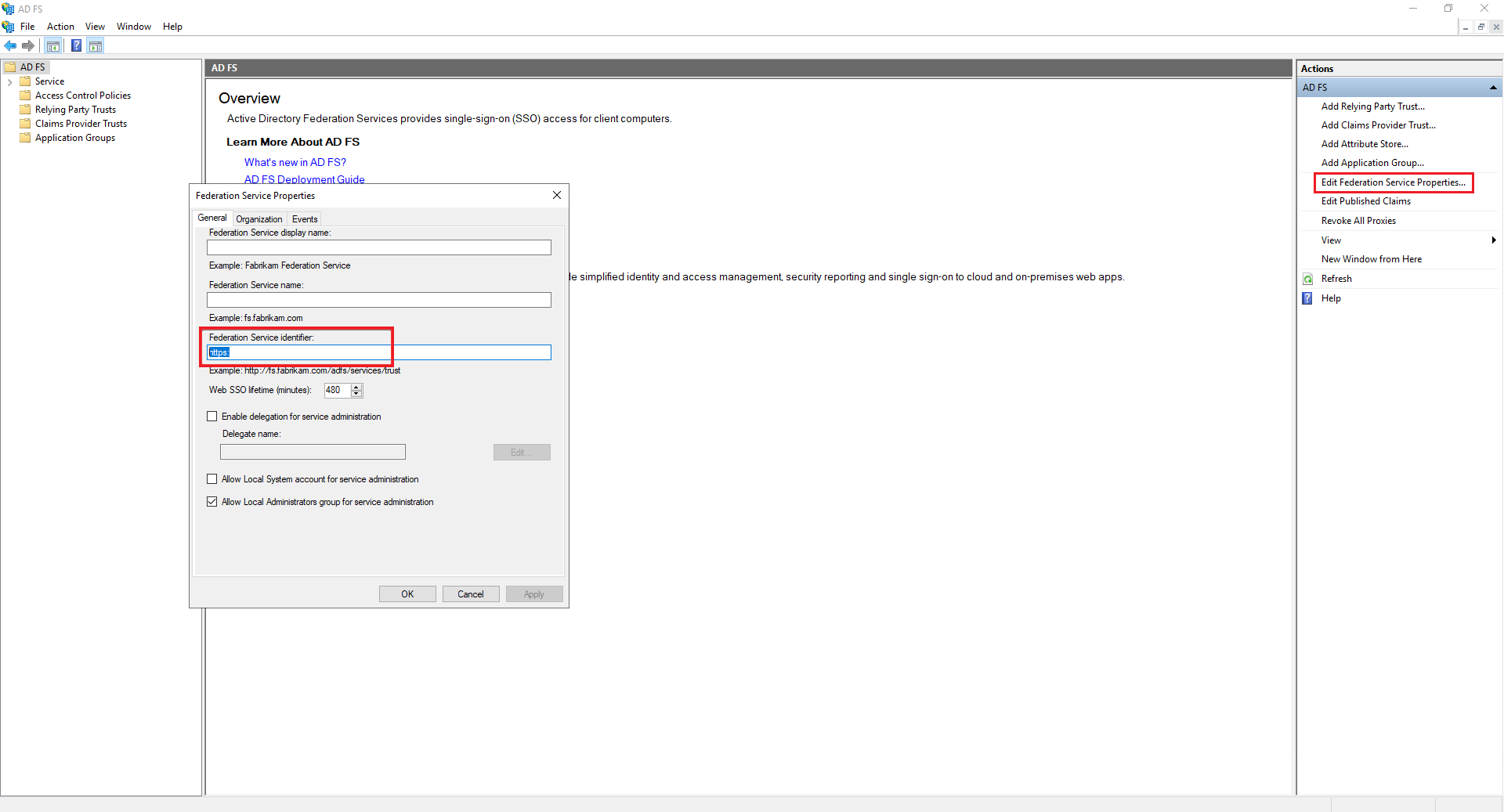

В окне настроек ADFS cкопируйте параметр "Federation Service ID", который находится в разделе "Edit Federation Services Properties":

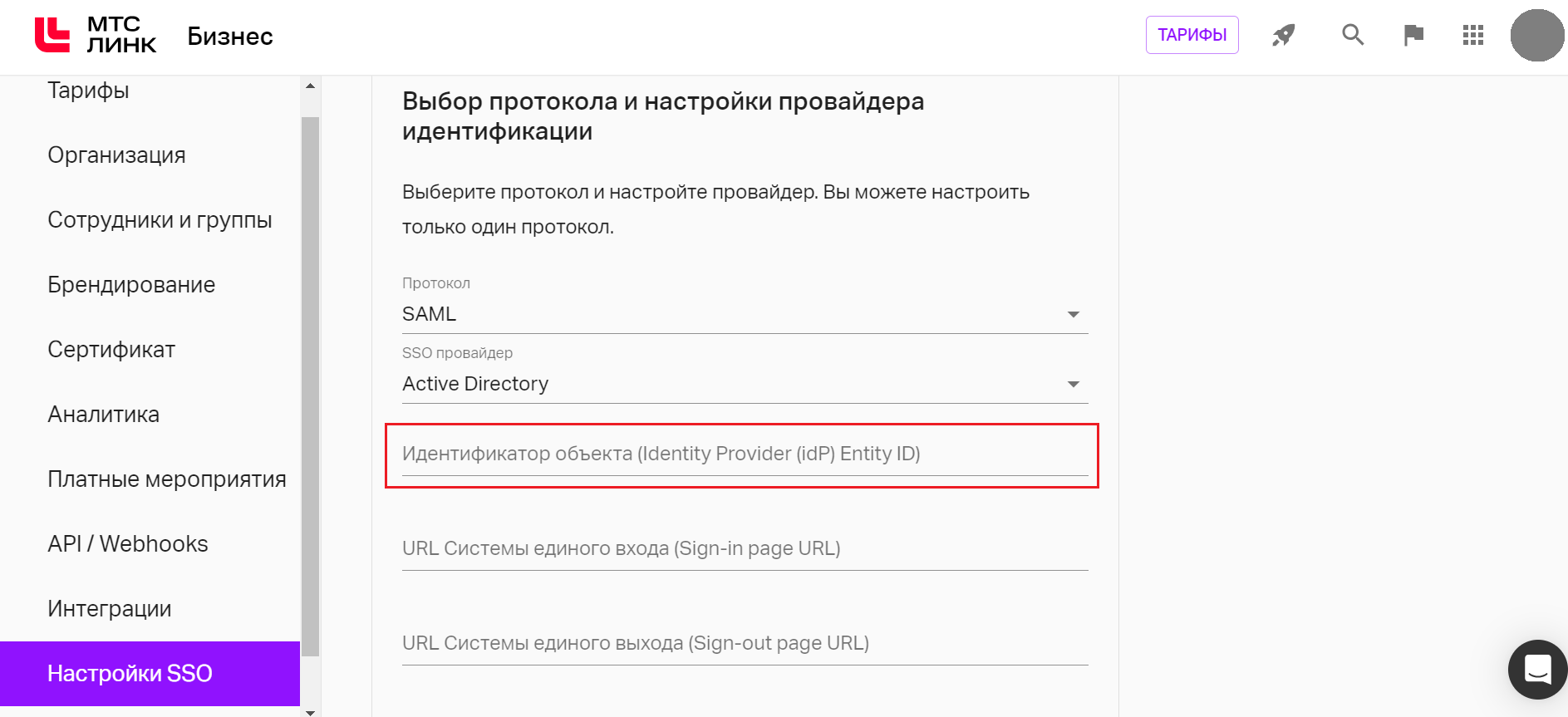

Добавьте идентификатор в строку "Идентификатор объекта (Identity Provider (idP) Entity ID)" в настройках SSO на стороне МТС Линк:

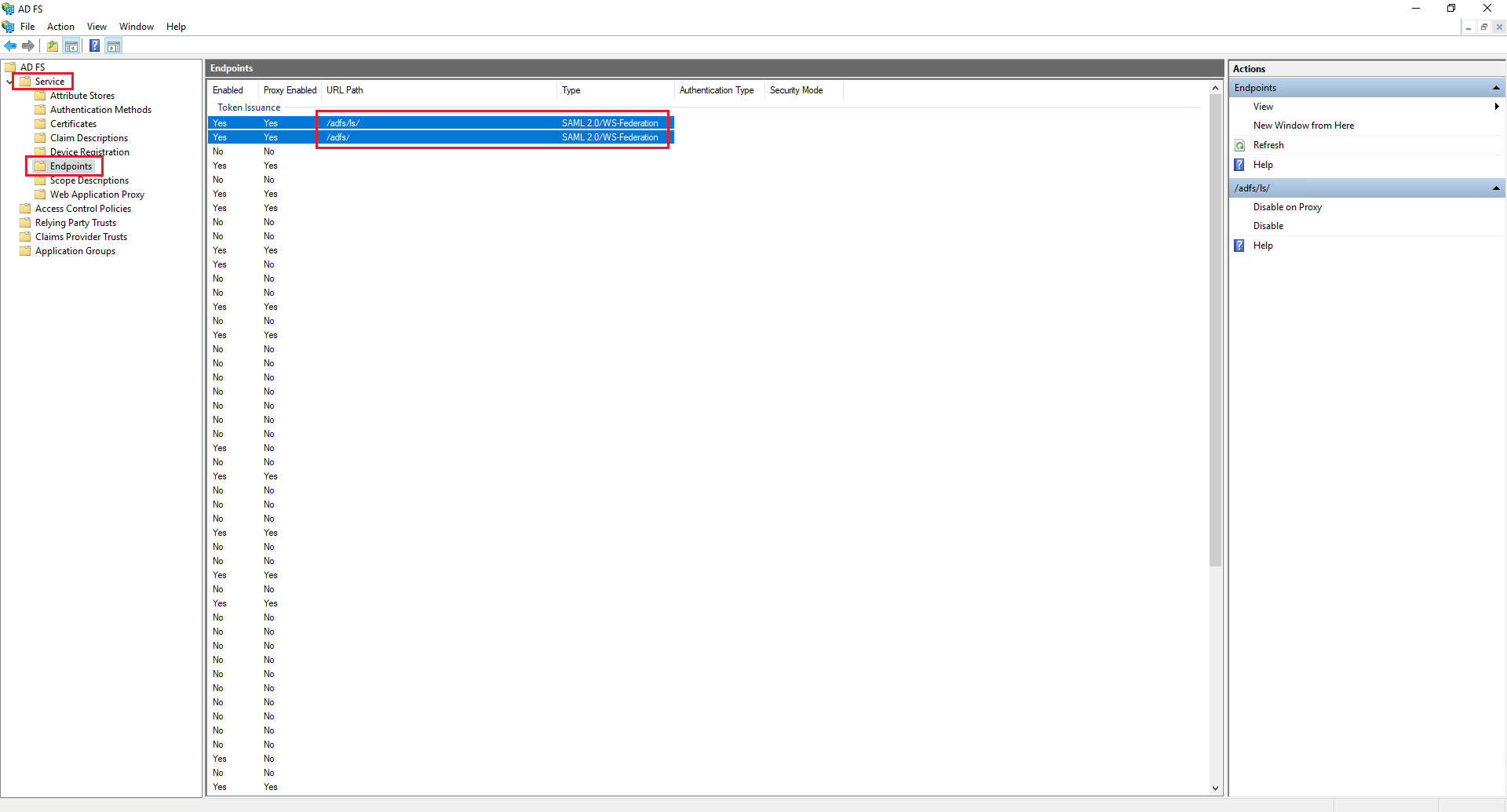

В окне настроек ADFS, в разделе Service - Endpoints скопируйте URL Sign-in и URL Sign-out. Нужно выбрать (обычно первые строки сверху) значения с типом SAML 2.0:

Скопированные значения вставьте в настройках SSO МТС Линк в строки "URL Системы одного входа" и "URL Системы одного выхода" соответственно:

Примечание. URL формируется на основе Идентификатора.

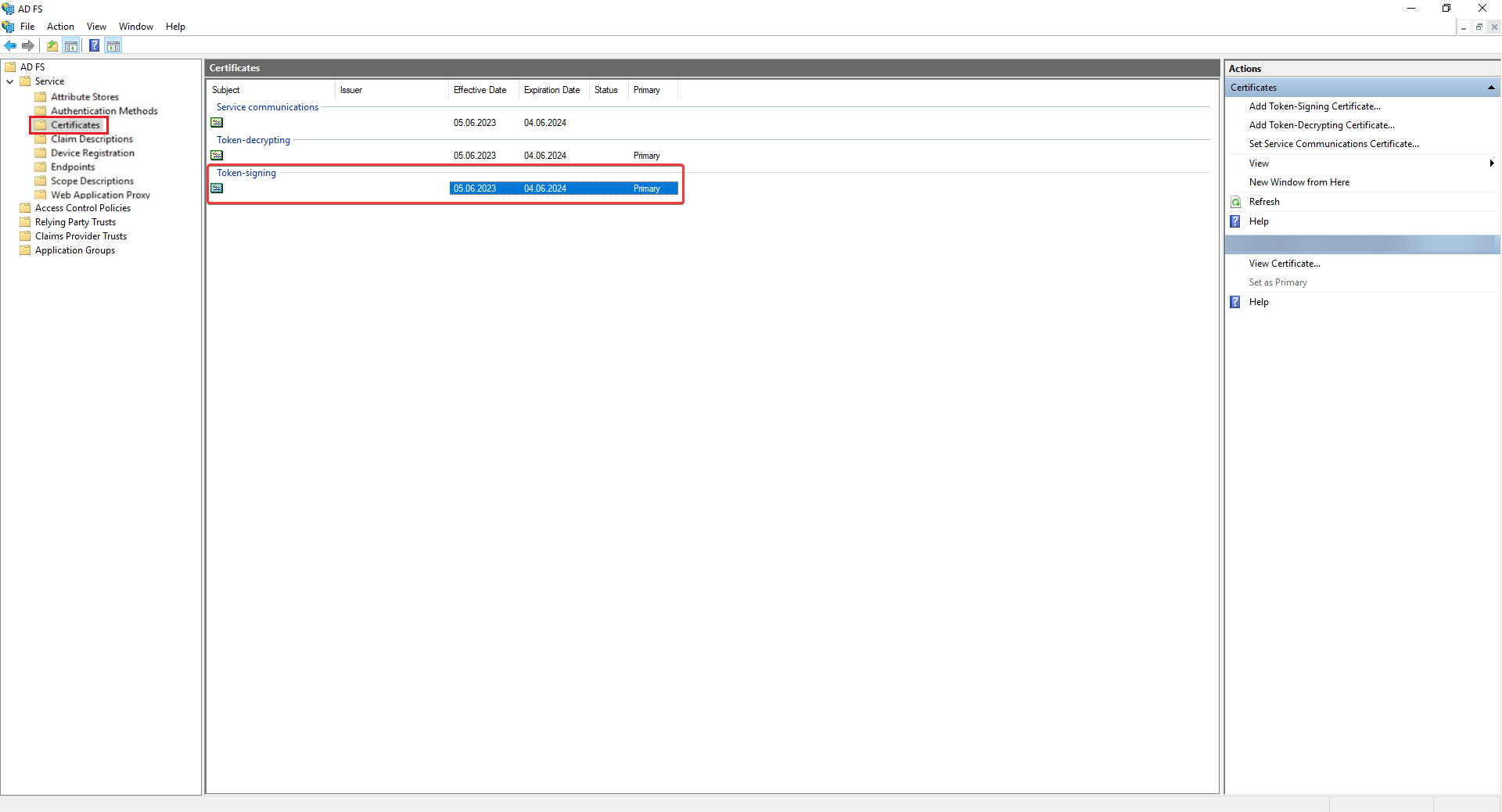

Например, если Идентификатор имеет вид https://xxxxxxxx/adfs/services/trust, то URL будет иметь вид https://xxxxxxxxx/adfs/ls.В окне настроек ADFS, в разделе Service - Certificates - Token Signing найдите сертификат и дважды кликните по нему:

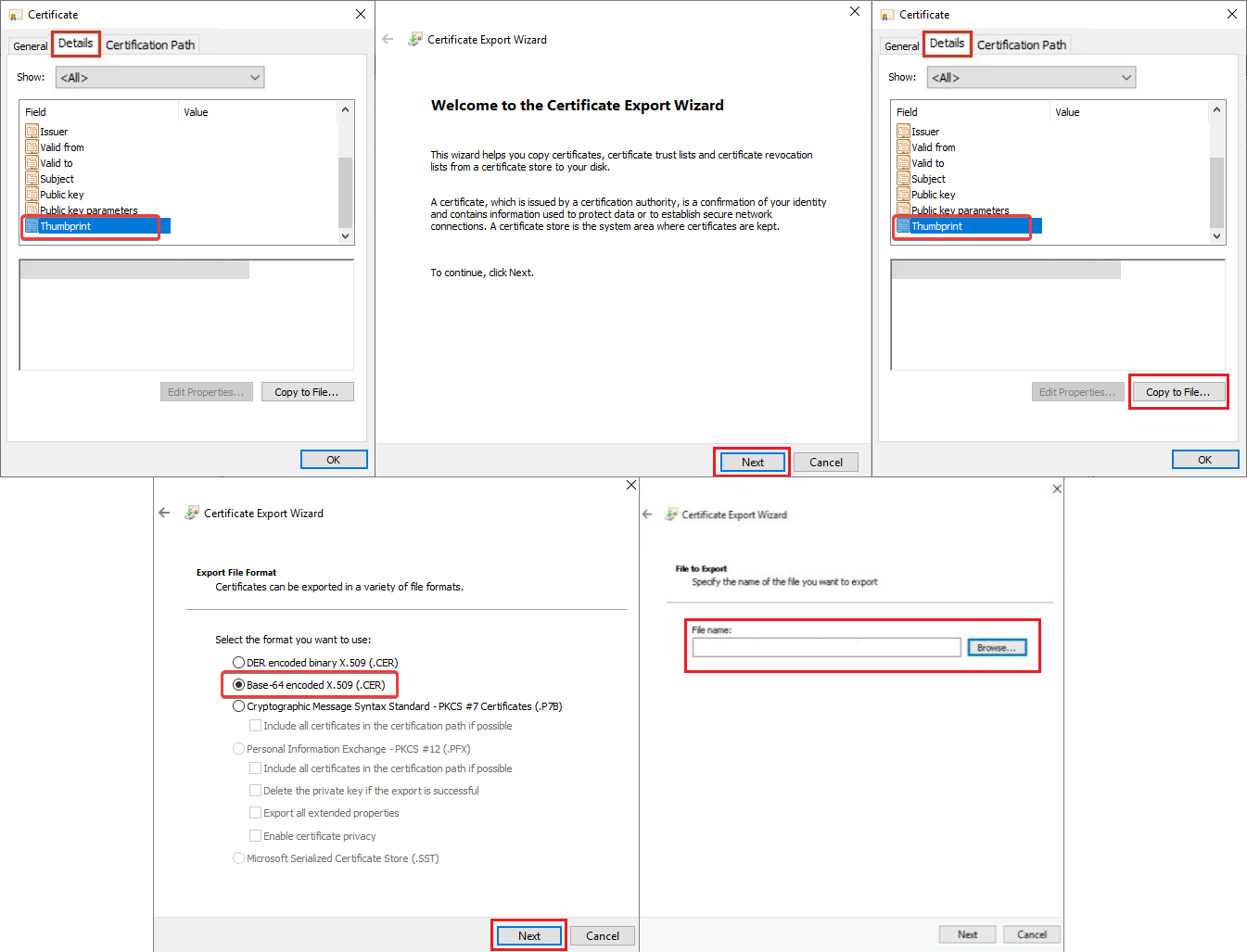

Во вкладке Details дважды кликните по Thumbnails и нажмите на кнопку "Next" в открывшемся окне. Далее сохраните сертификат, нажав на "Copy to File". В открывшемся окне импорта выберите "Base-64", а в следующем окне задайте имя для файла сертификата и укажите путь для его сохранения:

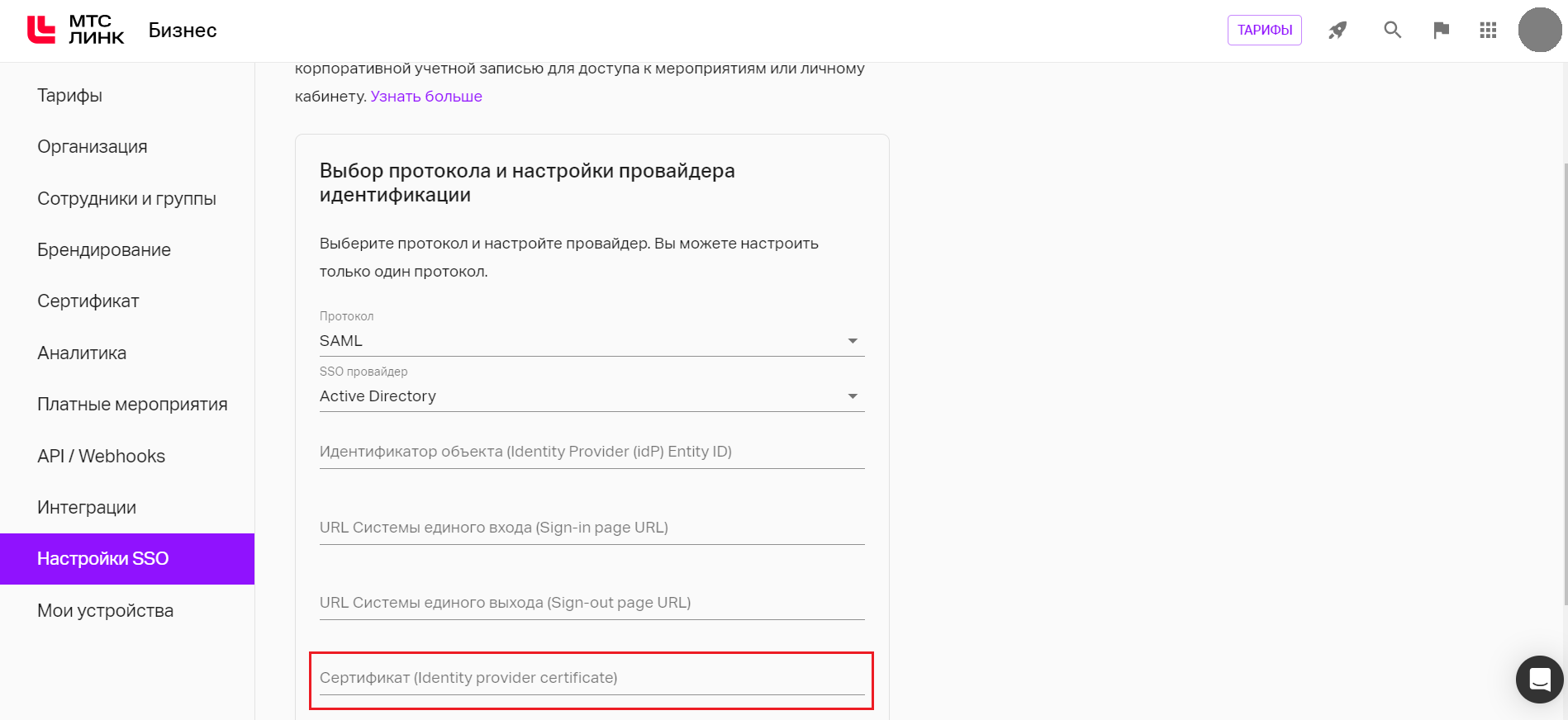

Откройте сертификат через текстовый редактор и ПОЛНОСТЬЮ скопируйте весь текст в строку "Сертификат" в настройках SSO МТС Линк:

Примечание: Если вход по SSO перестал работать за несколько дней до окончания срока действия сертификата, это часто связано с наличием в системе второго, уже истекшего сертификата. Для решения проблемы необходимо выполнить перевыпуск и обновление сертификата в МТС Линк.

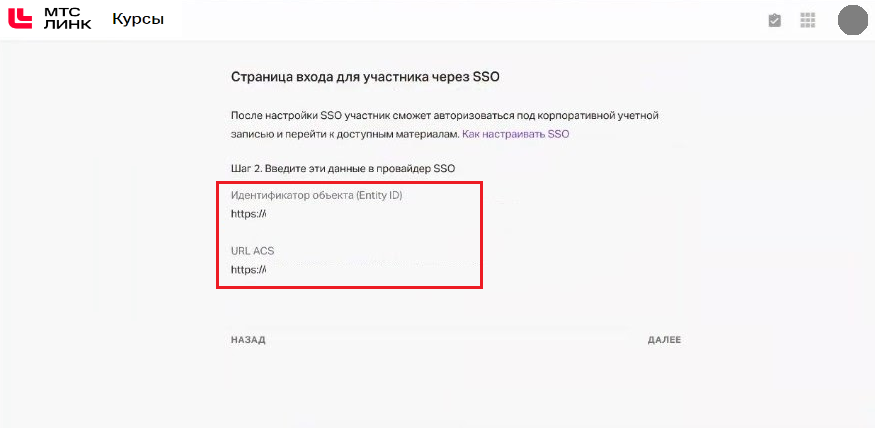

Шаг 2. Введение данных в провайдер SSO

Скопируйте Идентификатор и URL ACS:

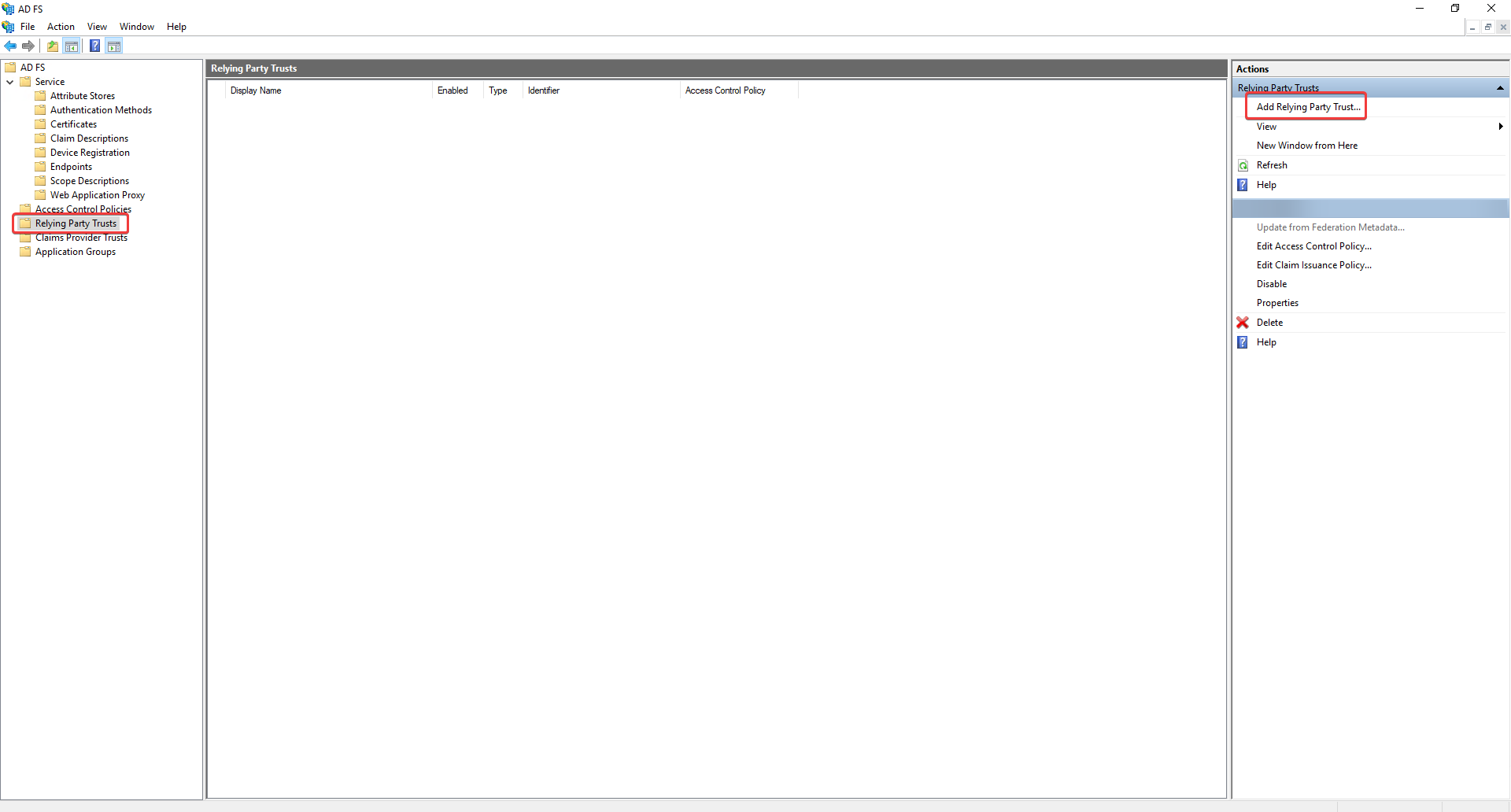

Вернитесь в окно ADFS и перейдите в Relying Party Trusts - Add Relying Party Trust:

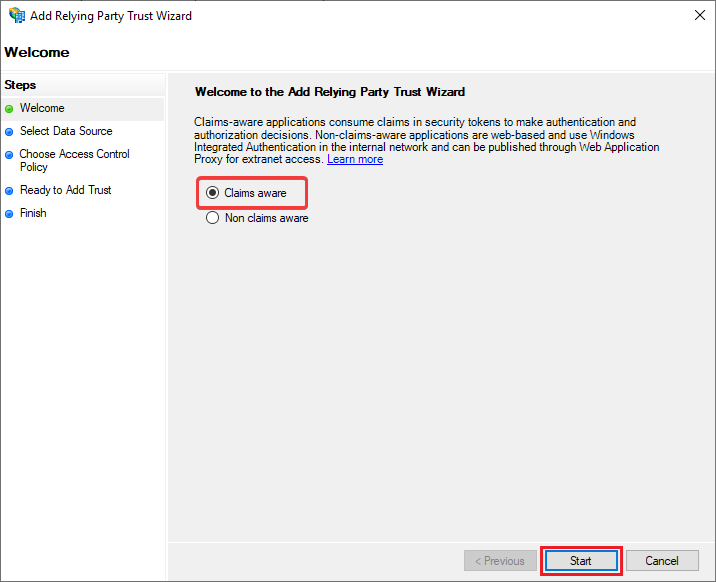

В открывшемся окне выберите "Claim aware" и нажмите на кнопку "Start":

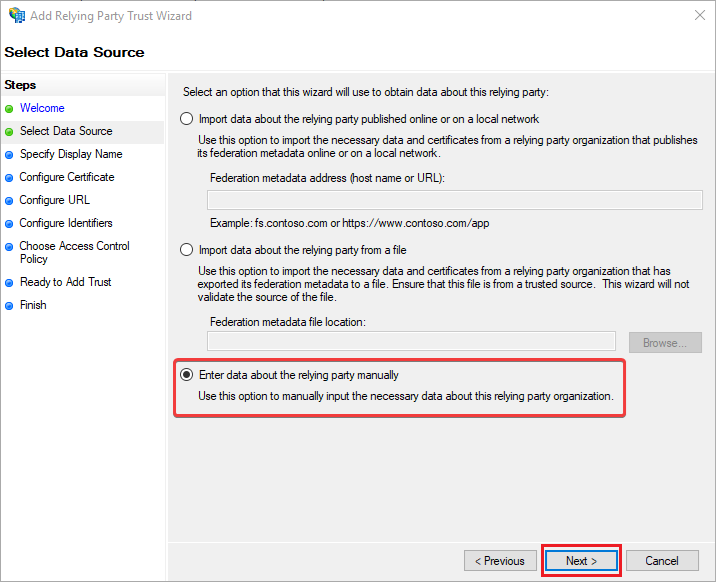

Выберите "Enter data about the relying party manually" и нажмите "Next":

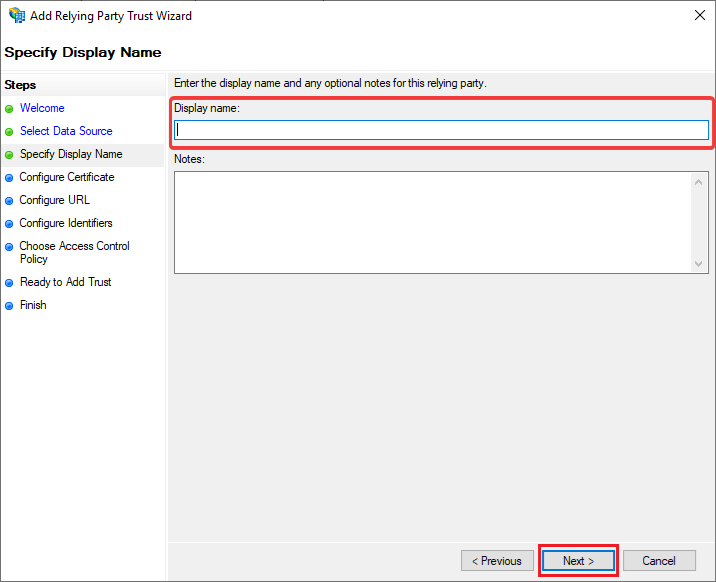

Введите любое название в поле "Display name" и нажмите "Next":

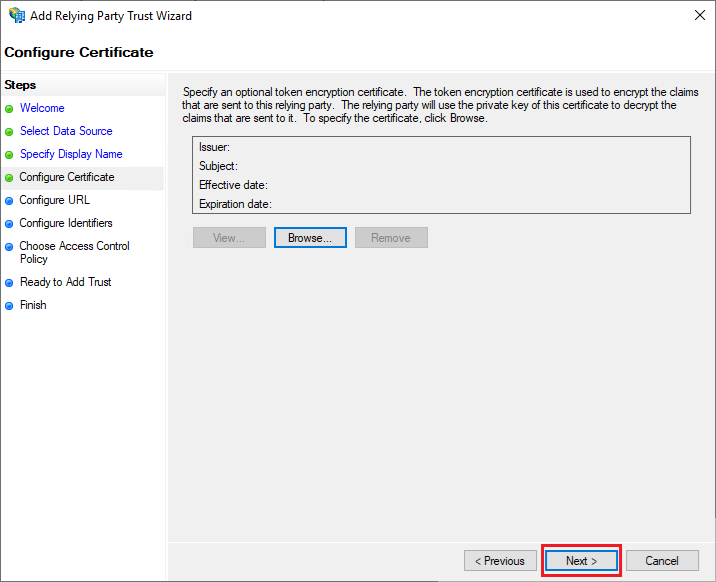

В следующем окне ничего не выбирайте. Нажмите "Next":

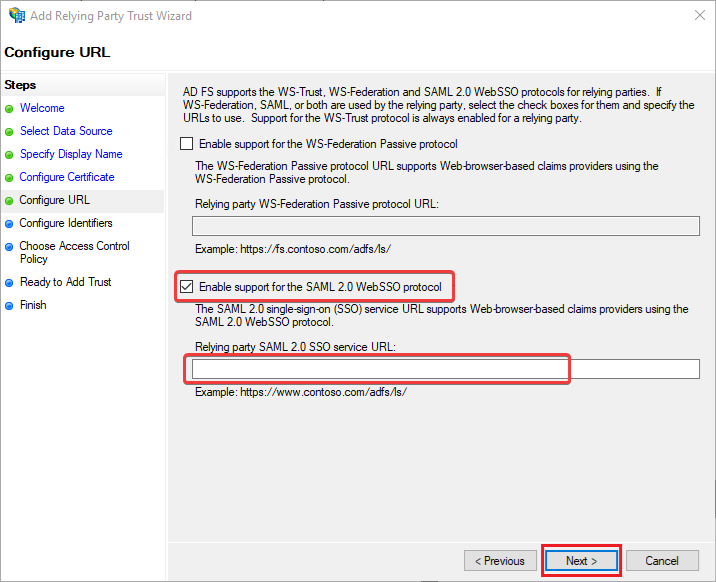

Выберите SAML 2.0, ниже вставьте скопированный URL ACS из ЛК МТС Линк и нажмите "Next":

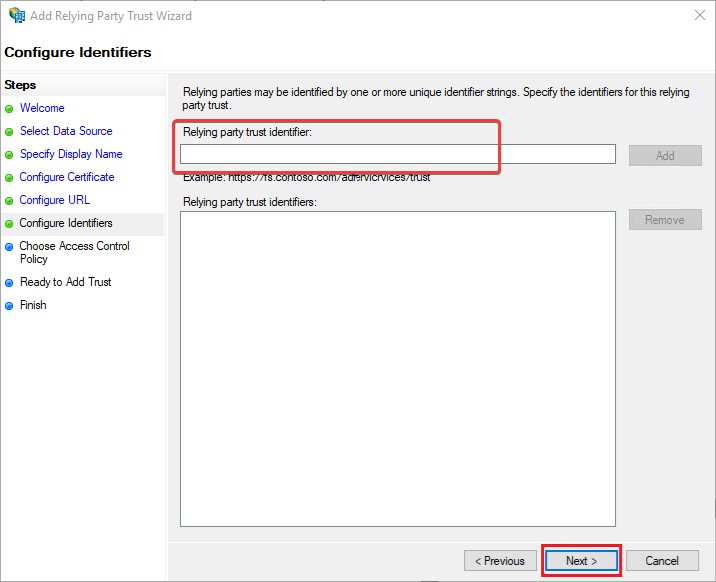

Далее скопируйте Идентификатор объекта в ЛК МТС Линк и вставьте его в следующем диалоговом окне, после чего нажмите "Next":

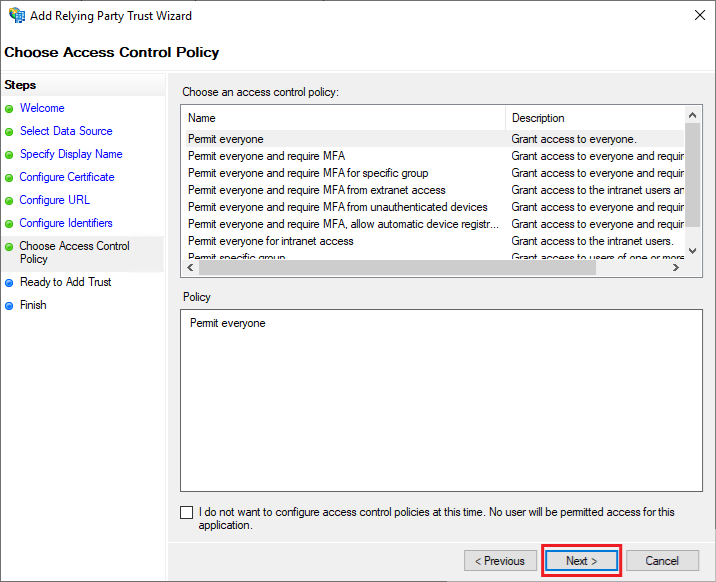

В следующем окне администратор ADFS сам выбирает права и нажимает "Next":

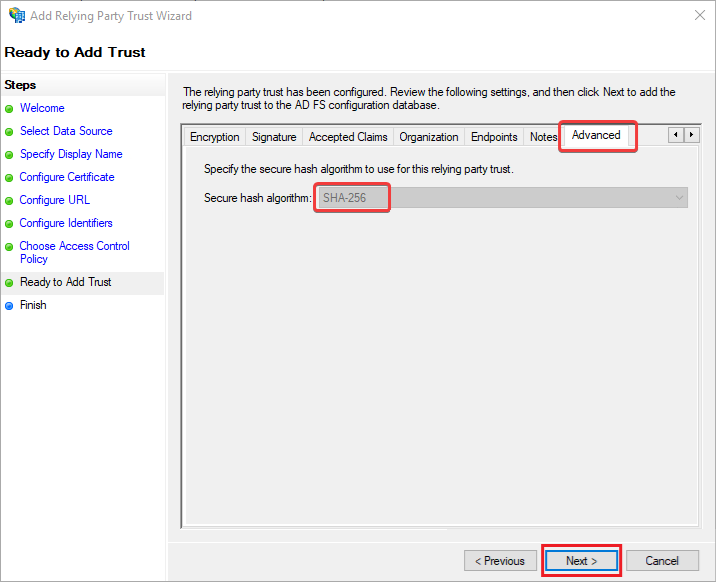

В следующем окне, как правило, менять ничего не надо. Можно проверить, чтобы во вкладке Advanced был выбран SHA 256:

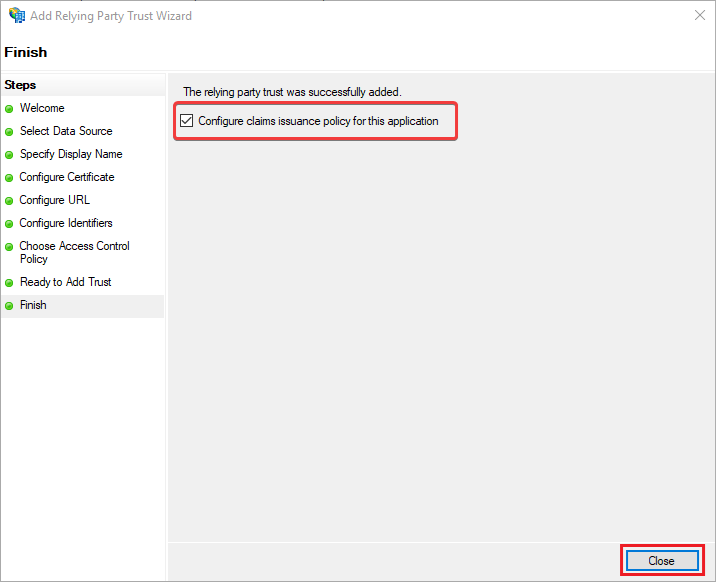

Далее должна стоять галочка (если не стоит, поставить). Нажмите "Next":

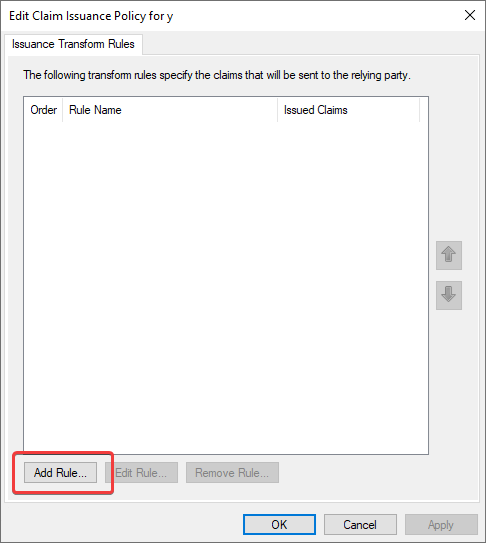

В следующем окне нажмите на "Add a rule":

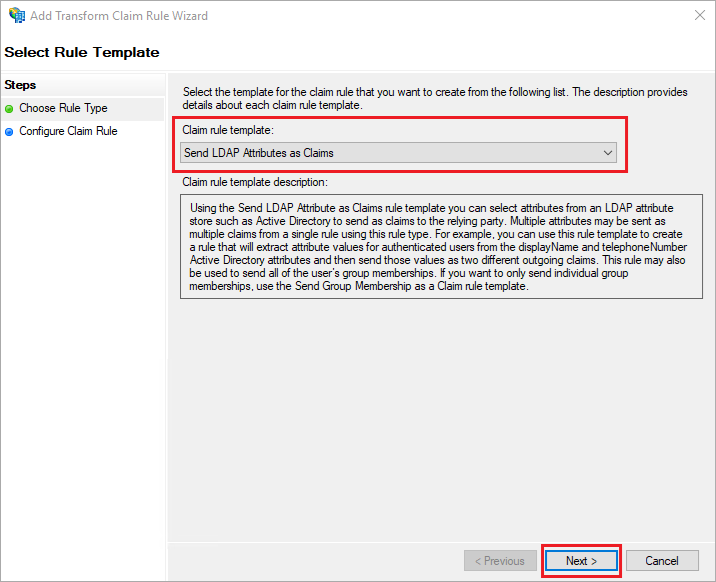

Проверьте, чтобы было выбрано "Send LDAP Attributes as Claims" (Отправка атрибутов LDAP как утверждений), и нажмите "Next":

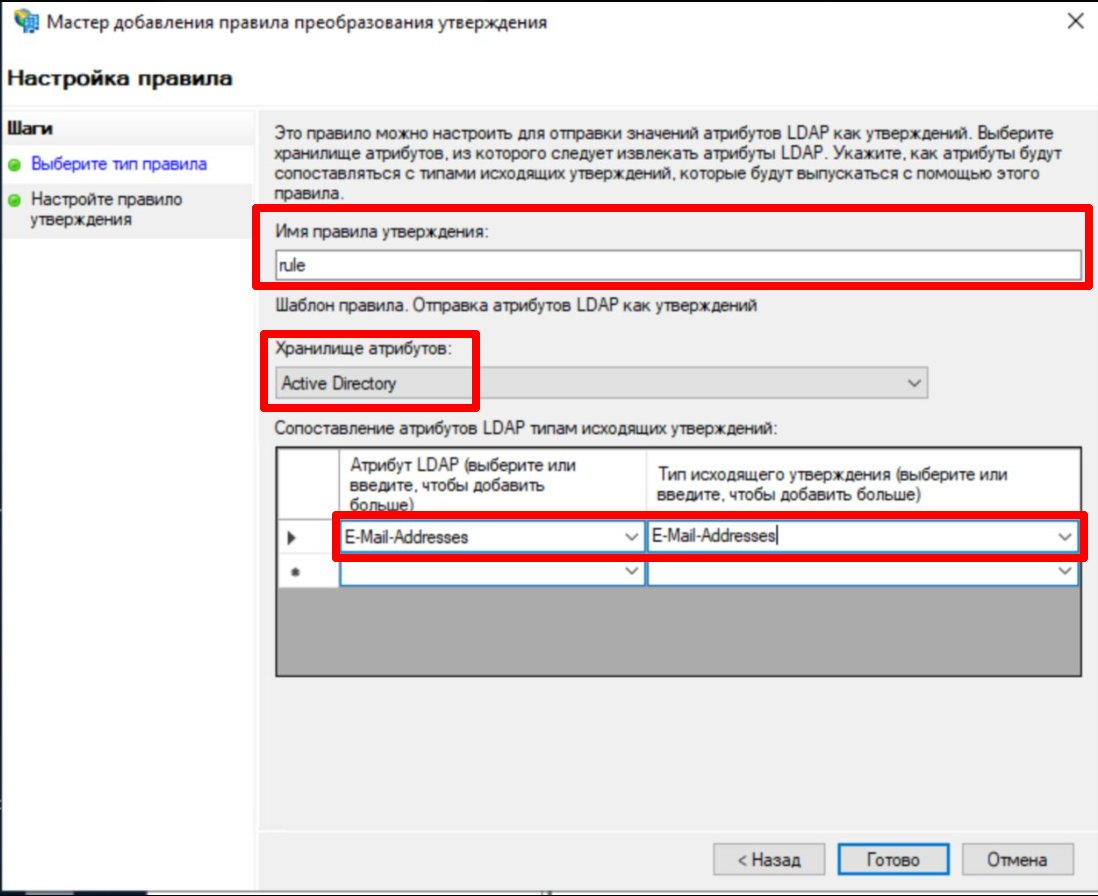

В поле "Claim rule name" (Имя правила утверждения) введите любое имя, например, "e-mail and name", затем в поле "Attribute store" (Хранилище атрибутов) выберите Active Directory. После этого в столбце "Outgoing Claim Type" (Тип исходящего утверждения) появится E-mail-Address, которое нужно заменить на "E-mail-Address", и нажать на "Finish":

Можно настроить передачу аватарки, а также параметров Имя, Фамилия, Отчество, Номер телефона, Должность и Никнейм (например, для регистрации по SSO в Организации). Для этого в пункте 14 необходимо указать параметры:

Примечание. Вместо параметров Given-Name и Surname вы можете выбрать те, которые используются внутри вашего провайдера и содержат в себе значения Имя и Фамилия.Атрибут LDAP

Тип исходящего утверждения

Avatar (Фотография) gravatarURL Given-Name (Имя)

firstName

Surname (Фамилия)

secondName

middleName (Отчество)

middleName

Telephone-Number (Телефон)

phoneNumber

Title (Должность)

title

Display-Name (Никнейм)

displayName

- Также можно передавать параметры текстовых полей с помощью SSO-ключей/. Подробнее см. в статье "Настройка полей профиля".

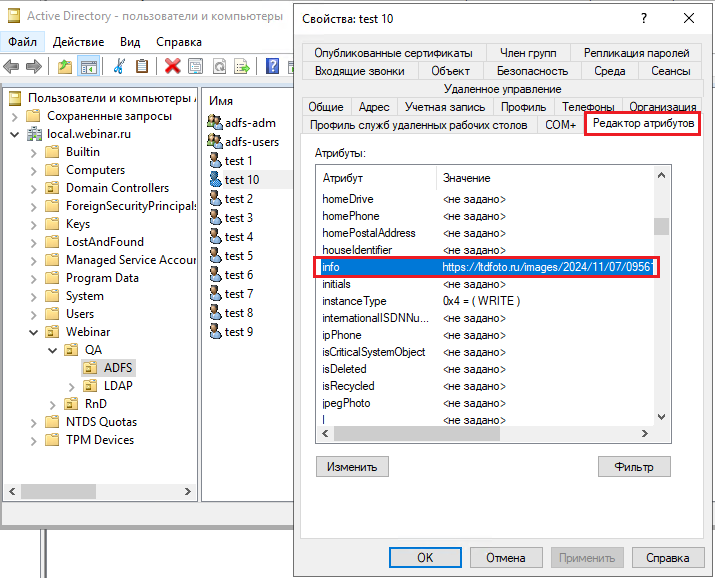

- Для передачи аватарки необходимо в свойствах пользователя на вкладке "Редактор атрибутов" указать URL на изображение в значении атрибута "Avatar" (имя атрибута может быть любым, главное — в его значении допускается ввод текста, и этот атрибут должен быть сопоставлен с типом исходящего утверждения "gravatarURL"). Картинка должна быть в формате JPG!

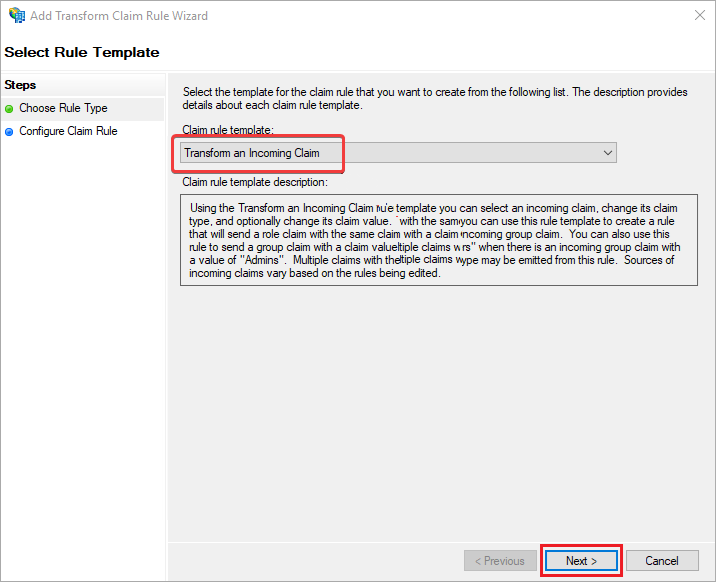

Добавьте еще одно правило, нажав на "Add a rule", как в пункте 12.

Выберите "Transform an Incoming Claim" (Изменение входящего утверждения) и нажмите "Next":

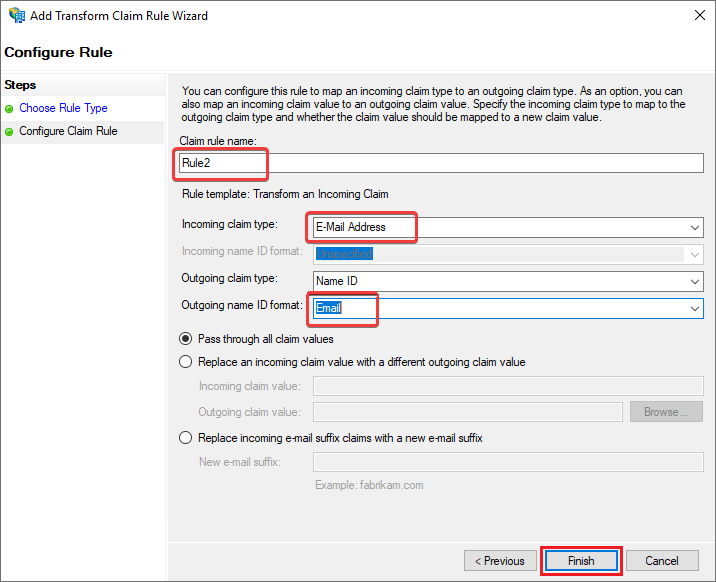

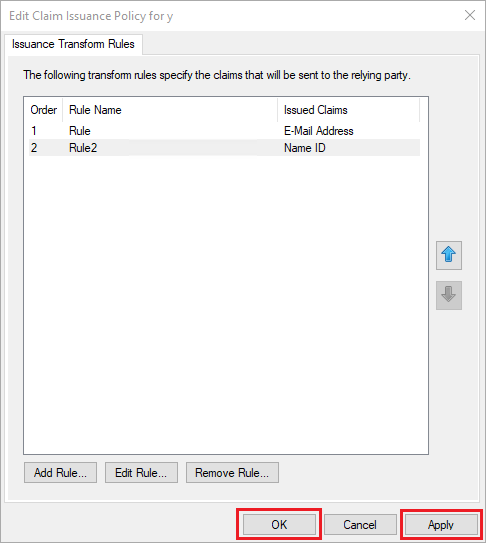

Укажите любое имя, добавьте параметры E-mail Address и Email. Нажмите "Finish":

Далее "Apply" и "OK":

Настройка на стороне ADFS завершена.

Шаг 3. Подтверждение домена

Подтверждение необходимо, чтобы только вы могли использовать ваш домен для SSO в МТС Линк. Подробнее об этом читайте в статьях Подтверждение домена для SSO и Настройка SSO.

ВАЖНО: без подтвержденного домена функционал работать не будет!

Шаг 4. Завершение настройки на стороне МТС Линк

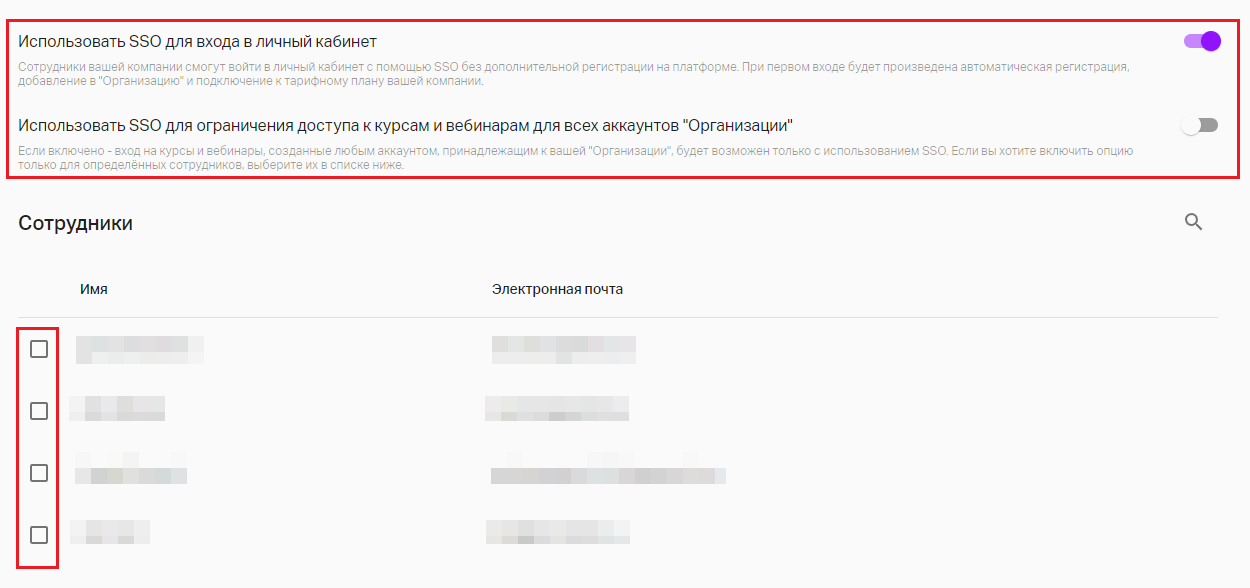

После успешного подтверждения домена вам необходимо выбрать, как именно вы будете использовать SSO:

Использовать SSO для входа в личный кабинет: сотрудники вашей компании смогут входить в личный кабинет с помощью SSO без дополнительной регистрации на платформе. При первом входе будет произведена автоматическая регистрация, добавление в Организацию и подключение к тарифному плану вашей компании. Если на момент первого входа через SSO у данного E-mail будет найдена существующая учетная запись, то пользователь также будет присоединен к Организации, а все его данные останутся без изменений.

ВАЖНО! Все аккаунты, присоединенные к Организации, кроме ее владельца, потеряют возможность аутентификации в личный кабинет с помощью обычного пароля, т.е. вход станет возможен только с использованием SSO.

Использовать SSO для ограничения доступа к курсам и вебинарам: вход на курсы и вебинары, созданные аккаунтом, принадлежащим к вашей Организации, будет возможен только с использованием SSO. Вы можете включить эту опцию для всех или только для выбранных сотрудников из списка:

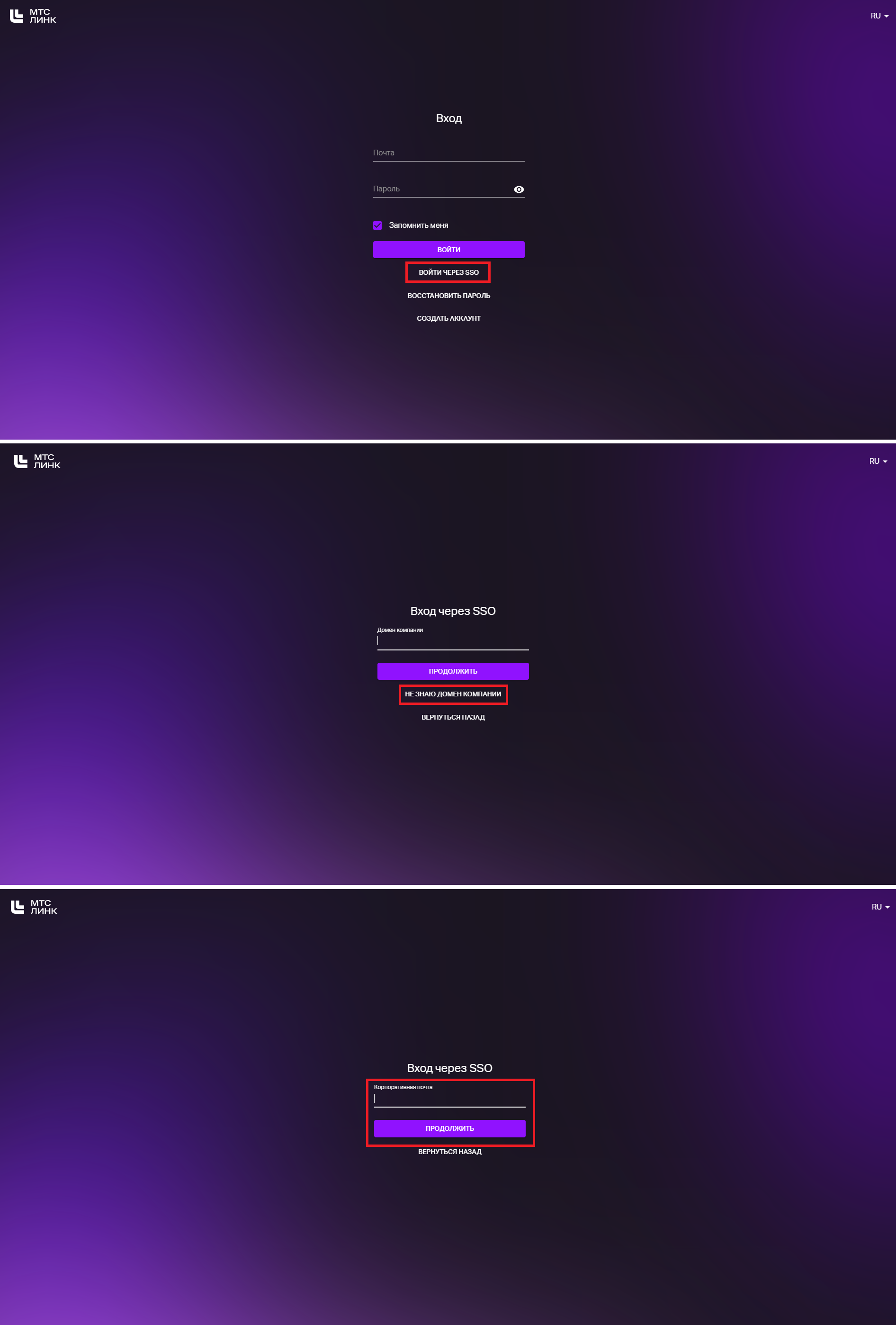

Вход в личный кабинет с помощью SSO

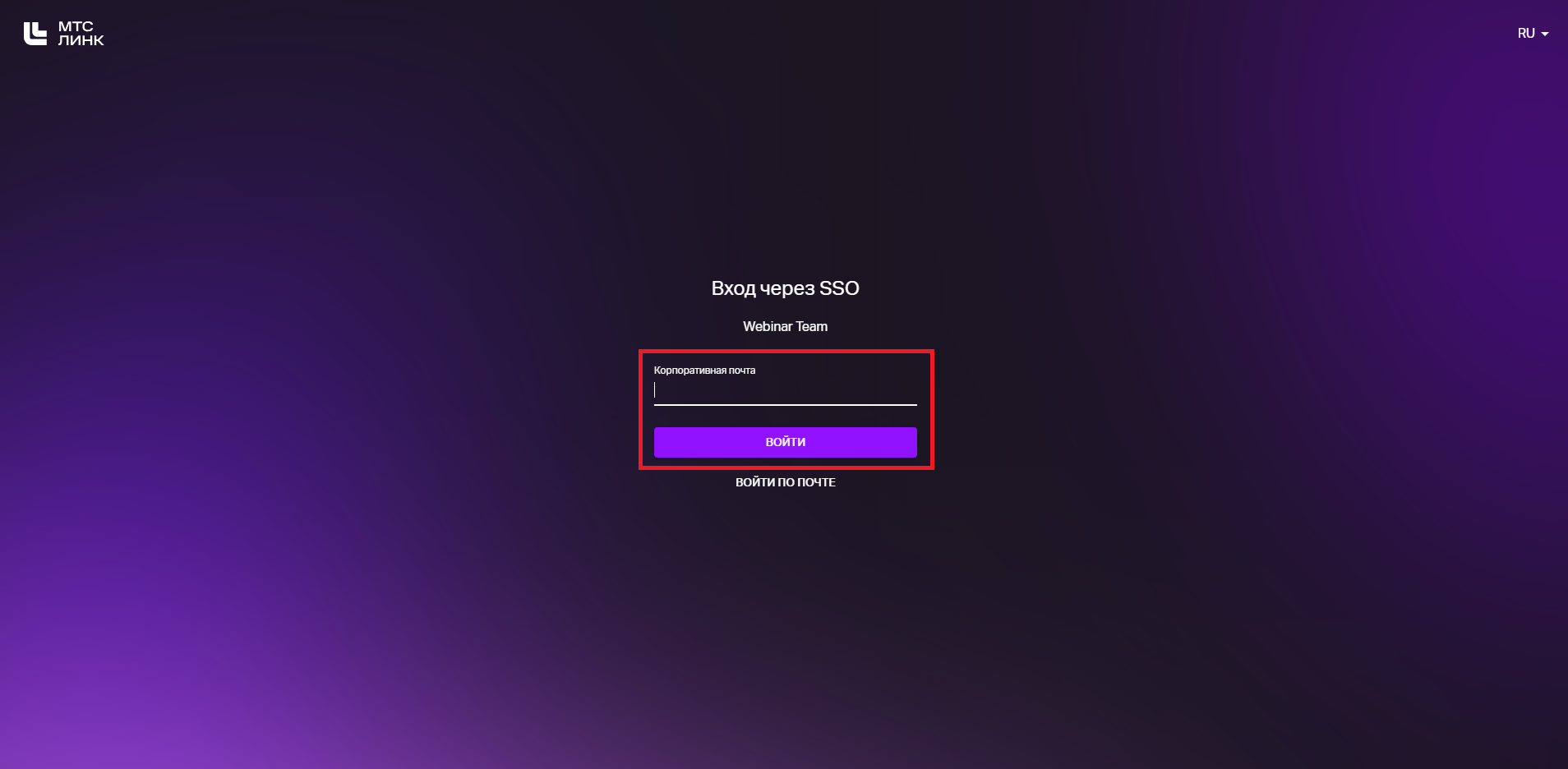

Сотрудники компании смогут войти в личный кабинет с помощью SSO без дополнительной регистрации на платформе. Для входа в личный кабинет по SSO необходимо:

перейти по адресу https://namecompany.mts-link.ru, в котором заменить "namecompany" на домен вашей организации, ввести адрес корпоративной почты и нажать на кнопку "Войти":

если домен вашей организации неизвестен, перейти по адресу https://my.mts-link.ru, нажать на кнопку "Войти через SSO", далее на "Не знаю домен компании", ввести адрес своей корпоративной почты и нажать на кнопку "Продолжить":

После после этого вы будете перенаправлены на страницу провайдера идентификации. В случае успешной комбинации логина и пароля будет произведен вход в личный кабинет платформы МТС Линк.

Вход на курс/вебинар с помощью SSO

При входе на курс или вебинар участники будут видеть предложение зарегистрироваться с помощью аккаунта ADFS.

Дополнительные настройки

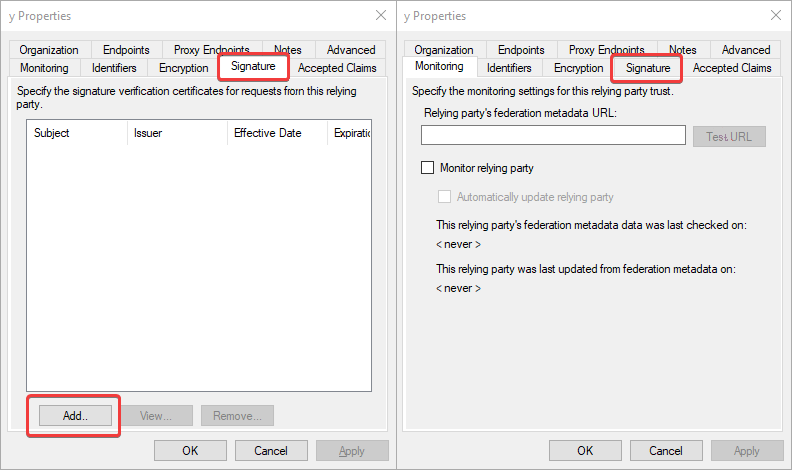

В качестве необязательной надстройки можно использовать добавление Сертификата:

Для того чтобы провайдер идентификации подписывал ответ необходимо выполнить команду:

Set-AdfsRelyingPartyTrust -targetname "WEBINAR" -SamlResponseSignature MessageAndAssertionПроверка корректности настроек SSO (SAML) перед началом использования